Waarom u één TLS/SSL-wildcardcertificaat niet te vaak moet gebruiken: efficiëntie versus beveiliging

We werken met vele klanten die honderden, duizenden of soms wel tienduizenden domeinen en subdomeinen moeten beveiligen. Het beheer van certificaten op deze schaal kan nogal overweldigend zijn, vooral omdat het aantal bedreigingen blijft toenemen. De risico's worden groter omdat trends zoals thuiswerken de digitale transformatie hebben versneld. Dat betekent ook dat niet alleen websites, maar alle digitale transacties moeten worden beveiligd. Beveiliging en efficiëntie moeten op een of andere manier in balans worden gebracht voor uw complete certificaatinventaris. Daarvoor is een oplossing nodig die precies goed is en zowel grootschalig beheer als optimale beveiliging biedt. Zo zorgt u ervoor dat u het vertrouwen van uw klanten behoudt.

TLS-wildcardcertificaten zijn een uitstekend voorbeeld van een efficiënte oplossing die snel onveilig kan worden als u het beheer niet op de juiste manier uitvoert. Aan de ene kant zijn wildcards een eenvoudige manier om een theoretisch oneindig aantal subdomeinen te beveiligen. Aan de andere kant geldt: hoe meer wildcardcertificaten u gebruikt, hoe groter het risico ervan wordt. Dat is dan ook de reden dat veel bedrijven het gebruik van wildcardcertificaten helemaal verbieden; als ze niet goed zijn geïmplementeerd, vormen ze een risico.

De Amerikaanse NSA (National Security Agency) waarschuwde onlangs voor het overmatige gebruik van wildcardcertificaten. Volgens de NSA zijn wildcardcertificaten vooral kwetsbaar voor de ALPACA-techniek, waarbij misbruik wordt gemaakt van TLS-servers met compatibele certificaten. Het is dus belangrijk om te begrijpen wat de risico's van wildcardcertificaten zijn om het risicobeheer in uw organisatie te verbeteren. In deze tekst gaan we dieper in op de vraag waarom wildcardcertificaten onveilig kunnen zijn en geven we opties voor het vinden van de juiste balans in uw certificaatomgeving tussen efficiëntie en beveiliging.

Wat is een TLS/SSL-wildcardcertificaat?

Een TLS-wildcardcertificaat is een certificaat met een asterisk (*) in het veld 'domeinnaam', waardoor met één enkel certificaat een domein met meerdere subdomeinen kan worden beveiligd. In theorie kunnen beheerders een oneindig aantal subdomeinen beveiligen met één wildcardcertificaat. Met wildcardcertificaten kunt u op een productievere manier certificaten aanschaffen en distribueren. Maar het feit dat u met een wildcardcertificaat honderden of zelfs duizenden subdomeinen kunt beveiligen, betekent niet dat u dat ook moet doen.

Wat zijn de beveiligingsrisico's van wildcardcertificaten?

Wildcardcertificaten zijn gemakkelijk te implementeren, maar zijn mogelijk lastig terug te vinden als er iets misgaat. En dat risico is reëel, aangezien cybercriminelen specifiek misbruik kunnen maken van wildcards. Helaas maakt het feit dat u subdomeinen eenvoudig kunt beveiligen het aanvallers dus ook gemakkelijker om niet alleen uw hoofddomein aan te vallen, maar ook alle subdomeinen die gebruikmaken van hetzelfde wildcardcertificaat.

Eigenlijk lijkt de manier waarop sommige beheerders wildcardcertificaten gebruiken op het vastzetten van certificaten, een praktijk die we afraden. Zo kan een bedrijf één enkel wildcardcertificaat gebruiken op duizenden verschillende plaatsen op verschillende servers, zelfs die van externe partijen. En hoewel dat heel efficiënt kan zijn, is het ook erg onveilig. Als zelfs maar één server is gecompromitteerd, is ieder domein waarvoor het certificaat wordt gebruikt kwetsbaar. Hoe meer agents u hebt die uw subdomeinen beheren, hoe vaker u uw persoonlijke sleutel moet delen en hoe groter de risico's worden. We hebben al eerder verteld waarom u persoonlijke sleutels nooit moet delen. Het zwartste scenario is dat een hacker de persoonlijke sleutel van een wildcardcertificaat in handen krijgt. Dan kan hij een willekeurig subdomein aanmaken, het beveiligen met datzelfde wildcardcertificaat en uw legitieme merk misbruiken voor phishingactiviteiten. De NSA waarschuwde dat gestolen persoonlijke sleutels van wildcardcertificaat ook kunnen worden gebruikt in zogeheten watering hole-, advertising- en man-in-the-middle-aanvallen, met ernstige reputatieschade tot gevolg. Wildcardcertificaten lijken dus een efficiënt middel te zijn, maar de beveiligingsrisico's die ontstaan wanneer een organisatie ze niet afdoende controleert en bewaakt, heffen die efficiëntievoordelen volledig op.

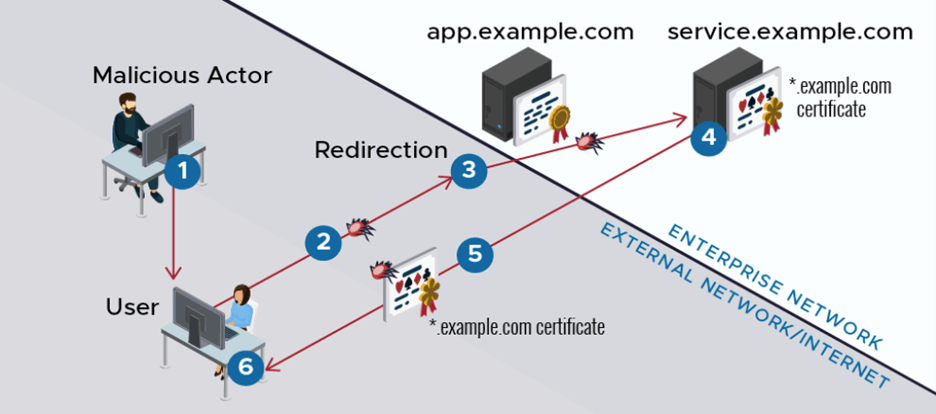

Veilige applicatie gecompromitteerd via ALPACA-aanval (bron: NSA)

We begrijpen dat organisaties het allemaal zo goed mogelijk moeten doen met de mensen die ze hebben, en we willen hen graag helpen met het efficiënt en veilig implementeren van certificaten. Daarom adviseren wij automatisering.

Automatisering: de ideale balans tussen efficiëntie en beveiliging

Automatisering is de ultieme oplossing voor het vinden van de juiste balans tussen efficiëntie en beveiliging, omdat het op een veilige manier kan worden geïmplementeerd zonder medewerkers te overbelasten. Automatisering biedt nog meer efficiëntie voor uw certificaatinventaris dan een wildcardcertificaat. Vergeet het gedoe met Excel-sheets; moderne PKI-oplossingen automatiseren onder andere het aanvragen, verlengen, valideren en intrekken van certificaten. Daarmee kunt u het beheer van de levenscyclus van certificaten vereenvoudigen, tijd besparen en risico's verminderen. Dat is dan ook de reden dat negen van de tien ondernemingen overstappen op PKI-automatisering.

DigiCert CertCentral® biedt diverse manieren om te automatiseren zoals ACME, automatiseringstools en API's. Voor eenvoudige automatisering kan CertCentral meerdere ACME-clients beheren via de UI die draait op Windows- en Linux-servers. Voor onbeperkte flexibiliteit en aanpasbaarheid kan CertCentral rechtstreeks worden geïntegreerd met een systeem of platform naar keuze via API's. En voor volledig schaalbare en beheerde automatiseringsfunctionaliteit biedt DigiCert een reeks automatiseringstools die probleemloos kunnen worden geïntegreerd in andere OEM-oplossingen, zoals loadbalancers, F5, Amazon AWS, Citrix en meer. Lees meer over het voorbereiden op automatisering van PKI-certificaten en -workflows.

Wanneer koopt u wel een wildcardcertificaat?

U kunt nog altijd een wildcardcertificaat kopen als u meerdere subdomeinen moet beveiligen en dat intern op een veilige manier kunt doen. Wildcardcertificaten zijn voordelig en snel te implementeren. Maar voordat u een wildcardcertificaat aanschaft, moet u zich bewust zijn van de risico's en maatregelen nemen om ervoor te zorgen dat uw wildcardcertificaat niet kan worden misbruikt. Beperk het gebruik van wildcardcertificaten zoveel mogelijk en zorg dat persoonlijke sleutels op de aanbevolen manier worden bewaard en beschermd. Eventueel kan DigiCert helpen bij het beter beveiligen van uw wildcardcertificaten met behulp van speciale technieken. Zo hebben wij diverse klanten geholpen met een aparte certificaatondertekeningsaanvraag (CSR) voor elk wildcardcertificaat dat ze gebruiken. Hierdoor wordt een duplicaatcertificaat gemaakt met een verschillende CSR voor elke uitgifte. Het gaat nog steeds om hetzelfde certificaat, maar er ontstaat toch meer scheiding en daarmee meer beveiliging.

U kunt ook overwegen om een certificaat voor meerdere domeinen of een SAN-certificaat (Subject Alternative Name) te gebruiken als de veiligere keuze. Net als bij een wildcardcertificaat kan een SAN-certificaat worden gebruikt voor meerdere URL's, maar alleen specifieke URL's. Op de lange termijn is automatisering echter de betere oplossing voor het vinden van de juiste balans tussen efficiëntie en beveiliging voor uw certificaatinventaris.

Download de gids Best practices voor TLS 2022

Download onze gids Best practices voor TLS 2022 om te lezen hoe u het beheer van uw certificaten kunt vereenvoudigen en automatisering kunt gebruiken om uw complete certificaatinventaris te beveiligen.

.jpg)

.jpg )