什麼是SSL

憑證?

瞭解安全通訊端層(SSL)協定、SSL憑證的運作方式,

以及它們對網際網路安全至關重要的原因。

什麼是TLS/SSL憑證,它的運作方式是什麼?

SSL憑證創建加密連線並建立信任。

線上業務最重要的組成部分之一就是創建一個可信任的環境,讓潛在客戶在進行購買時感到放心。SSL憑證透過建立安全連線來建立信任的基礎。為了使網站訪客確信其連線是安全的,瀏覽器提供了特殊的視覺提示,我們將其稱為EV指示器——從綠色掛鎖到品牌化URL列的任何東西。

SSL憑證有一個金鑰組:一個公開金鑰和一個私密金鑰。這些金鑰共同作業以建立加密連線。憑證還包含所謂的“主體”,即憑證/網站擁有者的身分。

要獲取憑證,您必須要在您的伺服器上創建憑證簽章要求(CSR)。此流程會在您的伺服器上創建私密金鑰和公開金鑰。您寄送給SSL憑證頒發者(稱為憑證授權中心或CA)的CSR資料檔案包含公開金鑰。CA使用CSR資料檔案創建資料結構以匹配您的私密金鑰,而不會外洩金鑰。CA永遠不會看到私密金鑰。

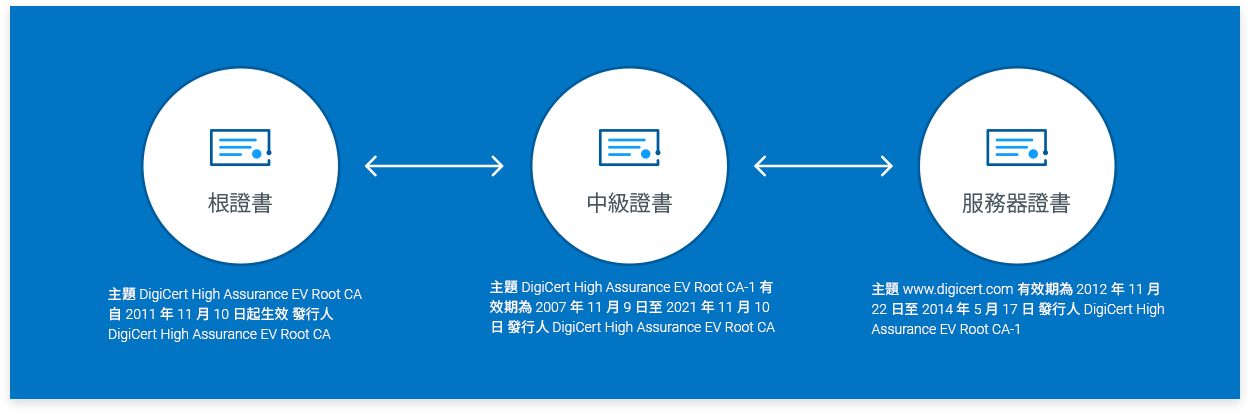

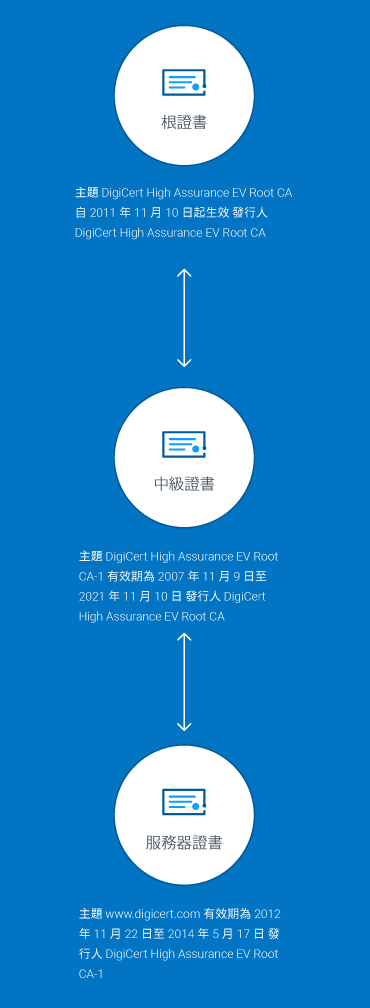

您收到SSL憑證後,將其安裝在您的伺服器上。您還可以安裝一個中繼憑證,該憑證將您的SSL憑證綁定到CA的根憑證,從而建立您的SSL憑證的可信度。安裝和測試憑證的指示會根據伺服器的不同而有所不同。

在下圖中,您可以看到所謂的憑證鏈結。它透過中繼憑證將您的伺服器憑證連線到CA的根憑證(在本例中為DigiCert)。

SSL憑證的最重要之處在於DigiCert等受信任的CA對其進行了數位簽章。任何人都可以創建憑證,但瀏覽器只信任來自其受信任CA清單中的組織的憑證。瀏覽器帶有預先安裝的受信任CA清單,此清單被稱為受信任的根CA存放區。為了進入受信任的根CA存放區並因此成為憑證授權中心,這類企業必須遵守瀏覽器制定的安全和身分驗證標準並據此接受稽核。

CA向某組織及其網域名稱/網站頒發的SSL憑證能夠驗證,受信任的第三方已經對該組織的身分進行了身分驗證。由於瀏覽器信任CA,因此現在瀏覽器信任該組織的身分。瀏覽器讓使用者知道,該網站是安全的,並且使用者可以放心瀏覽該網站,甚至輸入其機密訊息。

什麼是安全通訊端層(SSL)?

安全通訊端層(SSL)是一種標準安全技術,用於在伺服器和用户端之間建立加密連結——通常是Web伺服器(網站)和瀏覽器,或電子郵件伺服器和電子郵件用户端(例如Outlook)之間。它比TLS或傳輸層安全性(SSL的後繼技術)更加廣為人知。

SSL能實現信用卡號、社會保險號和登入認證等敏感訊息的安全傳輸。通常,瀏覽器和Web伺服器之間寄送的資料以純文字形式寄送,這讓您很容易遭到竊聽。如果攻擊者能夠攔截瀏覽器和Web伺服器之間寄送的所有資料,他們就可以檢視和使用該訊息。

更具體地說,SSL是一種安全協定。協定描述了應該如何使用演算法。在這種情況下,SSL協定會為連結和傳輸中的資料確定加密變數。

所有瀏覽器都能夠使用SSL協定與受保護的Web伺服器進行互動。然而,瀏覽器和伺服器需要所謂的SSL憑證才能建立安全連線。

SSL每天在網際網路上保護數百萬人的資料,尤其是在線上交易或機密訊息傳輸的過程之中。網際網路使用者已經開始將其線上安全與受SSL保護的網站所顯示的掛鎖圖示或受延伸驗證SSL保護的網站所顯示的綠色網址列相關聯。受SSL保護的網站以“https”而不是“http”開頭。

已經對SSL憑證和技術的基礎知識有所瞭解?請瞭解有關SSL加密的訊息。

SSL憑證如何建立安全連線?

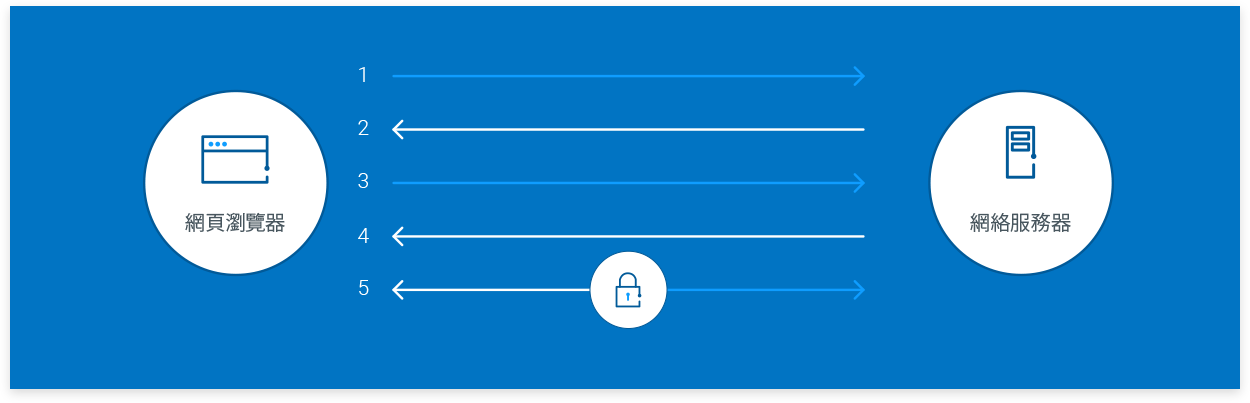

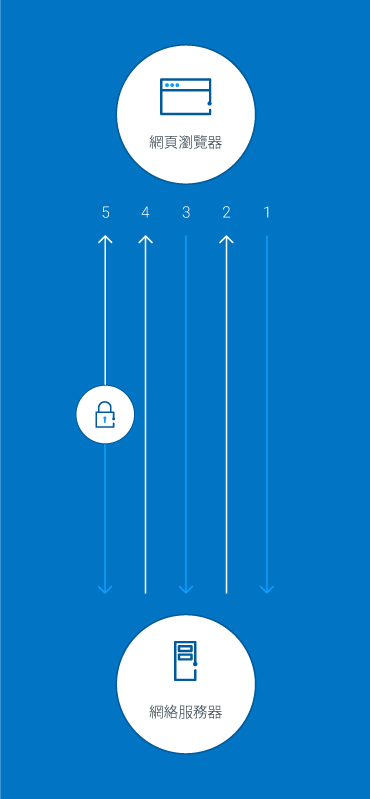

當瀏覽器試圖造訪受SSL保護的網站時,瀏覽器和Web伺服器使用所謂的“SSL信號交換”流程建立SSL連線(見下圖)。請注意,SSL信號交換對使用者是不可見的,並且是即時發生的。

實質上,建立SSL連線使用了三個金鑰:公開金鑰、私密金鑰和工作階段金鑰。任何使用公開金鑰加密的內容只能用私密金鑰解密,反之亦然。

由於使用私密金鑰和公開金鑰進行加密與解密需要大量的處理能力,因此它們僅在SSL信號交換期間被用於創建對稱工作階段金鑰。安全連線建立之後,工作階段金鑰被用於加密所有被傳輸的資料。

- 瀏覽器連線到使用SSL(https)保護的Web伺服器(網站)。瀏覽器要求伺服器標識自己的身分。

- 伺服器寄送其SSL憑證的複本,包括伺服器的公開金鑰。

- 瀏覽器根據受信任CA清單檢查憑證根,並檢查該憑證是否未過期、未撤銷,以及其一般名稱是否對擬連線的網站有效。如果瀏覽器信任該憑證,它會使用伺服器的公開金鑰創建、加密並傳回對稱工作階段金鑰。

- 伺服器使用其私密金鑰解密對稱工作階段金鑰,並傳回使用工作階段金鑰加密的確認以開啟加密工作階段。

- 伺服器和瀏覽器現在使用工作階段金鑰加密所有被傳輸的資料。

我的憑證是SSL還是TLS?

SSL協定一直被用於加密和保護被傳輸的資料。每次發佈更安全的新版本時,只會更改版本號以反映更改(例如SSLv2.0)。然而,當需要從SSLv3.0更新時,沒有將新版本命名為SSLv4.0,而是將其重新命名為TLSv1.0。我們目前使用TLSv1.3。

由於SSL仍然是更加廣為人知、更常用的術語,因此DigiCert在提及憑證或描述被傳輸資料的安全性時使用TLS/SSL。如果您在我們這裡購買SSL憑證(例如標準SSL、延伸驗證SSL等),實際上您將獲得TLS憑證(RSA或ECC)。

TLS/SSL憑證用途比較

用途

訊息類網站或部落格

不收集付款訊息或敏感訊息的網站需要HTTPS來保護使用者活動的私密性——甚至部落格也是如此。

登入面板與表單

TLS/SSL加密並保護用戶名和密碼,以及用於提交個人訊息、文件或圖片的表單。

結帳頁面

如果客戶知道您的結帳區域(以及他們提供的信用卡訊息)是安全的,他們就更有可能完成購買。

推薦的TLS/SSL憑證類型

OV(組織驗證)TLS/SSL憑證——級別第二高的真確性和第二嚴格的組織檢查。

OV(組織驗證)TLS/SSL憑證——級別第二高的真確性和最嚴格的組織檢查。

EV(延伸驗證)TLS/SSL憑證——最高級別的真確性和最嚴格的身分檢查。