À L’ÈRE DU TOUT-CONNECTÉ, LA CONFIANCE CONSTITUE LA BASE MÊME DES COMMUNICATIONS DIGITALES.

LA VÉRITABLE CONFIANCE, C’EST UN TIERS DE CONCEPTION, UN TIERS DE PROCESSUS ET UN TIERS D’OUTILS – C’EST LÀ QUE LES IDÉES ET LA TECHNOLOGIE CONVERGENT POUR CRÉER UN IMPACT RÉEL.

TOUT OBJET CONNECTÉ COMMUNIQUE EN PERMANENCE, EN TOUT LIEU ET À TOUTE HEURE

LES DÉFINITIONS TRADITIONNELLES DE LA SÉCURITÉ SONT DÉPASSÉES. ADAPTATION, ÉVOLUTION ET INNOVATION FONT AUJOURD’HUI PARTIE DES BESOINS FONDAMENTAUX.

- Digital Trust

- Proof of

- Real Solutions

- Slide 4

- Slide 5

SOMMAIRE

- INTRODUCTION : DES FRONTIÈRES DE L’ALASKA AUX CONFINS DE L’ESPACE

- LE MONDE VIRTUEL ET LE MONDE RÉEL NE FONT QU’UN

- CONFIANCE : LA PREUVE PAR MILLE

- UNE CONFIANCE BASÉE SUR DES TECHNOLOGIES ÉPROUVÉES

- CONCLUSION : LA CONFIANCE NUMÉRIQUE À VOTRE SERVICE

INTRODUCTION

Des Frontières de L’alaska aux Confins de L’espace

Un jour d’été pluvieux de 2013, un hydravion décroche en plein air alors qu’il vole à basse altitude au-dessus d’une zone montagneuse près de Petersburg, en Alaska. À son bord, six passagers en route pour une visite touristique du glacier LeConte. Suite à une erreur de jugement en tentant de franchir les Horn Cliffs, le pilote perd le contrôle de l’appareil qui se retourne alors sur lui-même avant de piquer droit vers le sol et de percuter les conifères géants situés juste en dessous.

Blessés et pris au piège sur un terrain escarpé, les survivants du crash ne peuvent espérer quitter la montagne sans l’intervention des secours. La nuit est sur le point de tomber. Or, même en juin, l’obscurité en Alaska est synonyme de températures glaciales. Dans cet endroit dépourvu de routes, seule une équipe de sauvetage aérien serait en mesure de sortir les passagers de l’épave et de les ramener en sécurité. Mais voilà, il n’y a pas de réseau et la portée radio est extrêmement limitée.

Heureusement, l’avion est connecté à Iridium, un système de maillage satellitaire orbitant à environ 800 km de la Terre, qui capte le signal de la balise d’urgence. L’appel de détresse et l’emplacement de l’avion sont ainsi transmis aux autorités via un signal digital sécurisé. Plus qu’un simple GPS ou système d’appels d’urgence, le satellite Iridium avait suivi les mouvements de l’avion du décollage jusqu’au crash, dessinant en temps réel la trajectoire du vol. Cette prouesse technologique, on la doit aux 66 satellites Iridium qui maintiennent un lien digital entre eux et entre les appareils connectés, lesquels sont visibles et peuvent communiquer à tout moment, partout dans le monde, de l’Antarctique à l’Alaska.

Sachant exactement où l’avion s’était écrasé, les garde-côtes américains ont pu atteindre le lieu de l’accident et, en quelques heures, des hélicoptères avaient secouru tous les rescapés.

« Du fond des océans aux confins de l’espace, la confiance numérique agit en garante de la sécurité de tous les objets connectés. »

Brian Trzupek

SVP produits, DigiCert

Une fois les passagers extirpés de la carlingue et évacués vers l’hôpital le plus proche, l’Alaska Public Media a interviewé Grant DeVuyst, porte-parole des garde-côtes. Concernant le dispositif de signalisation d’urgence, celui-ci a déclaré : « Sans lui, nous n’aurions pas su qu’il y avait eu un problème et encore moins nous rendre à temps sur les lieux. »

On tend à restreindre les interactions digitales à l’ordinateur et au smartphone, comme les achats en ligne, les e-mails ou les applications. Mais aujourd’hui, à l’ère du tout-connecté, la frontière entre monde réel et mode virtuel s’estompe. Les connexions assurent le suivi de myriades de données et le fonctionnement de pléthores d’appareils partout dans le monde.

Dans ces rares cas d’urgence, où des vies sont en jeu, un pilote doit avoir la certitude que le réseau satellite Iridium suivra le vol et captera le signal de détresse pour le relayer à une équipe de secours. On est bien au-delà du trafic web et des communications par e-mail, bien au-delà des définitions classiques des connexions et du chiffrement de données. Ces balises doivent pouvoir se connecter et communiquer dans le monde entier. Elles doivent être opérationnelles à tout moment et dans les conditions les plus extrêmes pour sauver des vies. C’est pourquoi la constellation de satellites Iridium repose sur la confiance numérique.

Chapitre 1

Le Monde Virtuel et le Monde Réel ne Font qu’un

Aujourd’hui, le tout-connecté règne en maître. Du télétravail à l’électroménager, les interactions et les objets du quotidien sont de plus en plus interconnectés. Pour preuve, les appareils se connectent à Internet, on accède au web via des applications mobiles, les voitures sont des ordinateurs ambulants, les consultations médicales sont virtuelles, et les films et séries se regardent en streaming. Autrement dit, le virtuel et le réel ne font plus qu’un.

À l’ère du tout-connecté, la confiance constitue la base même des communications digitales. Les interactions entre les systèmes, les appareils et les utilisateurs prennent de nombreuses formes et se déclinent simultanément sur des espaces réels et virtuels, dans l’entrelacement d’un réseau mondial toujours plus complexe. Certes, la sécurité numérique classique demeure importante, mais le chiffrement, lui, ne suffit plus. Pour communiquer et fonctionner, le monde réel connecté doit reposer sur une architecture bien plus fiable et flexible, une architecture alliant technologie, standards et pratiques au sein d’un système complet de confiance numérique.

Qu’est-ce que la confiance numérique ?

La confiance numérique englobe la structure, les logiciels et les pratiques qui établissent la confiance entre le monde digital d’un côté, et les entreprises, les pouvoirs publics, les consortiums et les particuliers, de l’autre. Sa mission fondamentale est triple : répondre aux besoins du tout-connecté, neutraliser les menaces, et anticiper la croissance et l’évolution des technologies digitales. Pour y parvenir, la confiance numérique s’articule autour de quatre piliers :

Un organisme de standardisation

Experts et entreprises de renom définissent ensemble les protocoles, les technologies et les exigences d’authentification garants de la confiance numérique. À titre d’exemple, le CA/Browser Forum établit les standards régissant les certificats TLS/SSL, de même qu’un cadre commun pour certifier les identités et le chiffrement sur le web.

Conformité et opérations

La conformité correspond à l’ensemble des politiques et des audits chargés de vérifier continuellement que les opérations se déroulent dans le respect des standards établis par un organisme normatif. Sous-tendues par des datacenters, les opérations contribuent quant à elles à vérifier le statut d’un certificat via OCSP ou d’autres protocoles.

Gestion du cycle de vie des certificats

Cette gestion est assurée au moyen de logiciels permettant d’obtenir une visibilité et un contrôle centralisés sur les cycles de vie des certificats numériques, garants de la confiance publique et/ou privée que projette l’entreprise titulaire de ces certificats.

Déploiement dans tous les écosystèmes

Supply chain, cycles de vie des appareils, provenance des droits numériques d’une communauté de contenus… la confiance numérique doit être présente partout où il y a connexion.

Il nous faut une architecture intégrant le triptyque technologies, standards et pratiques au sein d’un système de confiance numérique.

Une Confiance Réelle Pour le Monde Réel

Loin d’être nouvelle, la notion de confiance entre deux points de connexion remonte aux premières communications numériques elles-mêmes. Le problème vient du décalage criant entre la théorie et la pratique. Les principes de confiance sont dépourvus de solutions matérielles et logicielles homogènes, et vice-versa. Or, la confiance numérique, la vraie, repose sur un tiers de conception, un tiers de processus et un tiers d’outils. C’est là que les idées et les technologies convergent pour créer un impact réel.

Chapitre 2

Confiance : la Preuve par Mille

Même les ingénieurs et créateurs de solutions de confiance numérique sont eux-mêmes souvent surpris par la créativité avec laquelle leur invention est aujourd’hui utilisée. La confiance numérique parvient donc à s’imposer dans des secteurs et sur des technologies apparemment sans aucun lien, au point de constituer le tissu qui relie la manière dont nous communiquons, voyageons et travaillons.

Aviation

Décollages et atterrissages en douceur

Une solution de sécurité adaptable et fiable est indispensable dans les secteurs aux écosystèmes complexes, caractérisés par des interconnexions multiples d’appareils variés et parfois limités en puissance. Hormis tous ces facteurs, les acteurs du transport aérien doivent également tenir compte des enjeux de confidentialité des données.

Concrètement, les informations transmises entre le sol et l’avion doivent être sécurisées au même titre que l’appareil lui-même pour éviter toute manipulation malveillante aux conséquences catastrophiques.

En misant sur les solutions de confiance numérique pour protéger les appareils et les données qu’ils transmettent, les pilotes et les tours de contrôle peuvent collecter, communiquer et exploiter une variété d’informations en toute sécurité pour garantir des décollages et des atterrissages sans accroc, quel que soit l’appareil ou l’aéroport. Autre grand avantage, une solution de confiance numérique intégrée à un système AeroMACS sera aussi fiable et opérationnelle dans un petit aérodrome des États-Unis que dans un grand aéroport d’Australie.

Déploiement : planétaire

Les solutions DigiCert protègent le réseau AeroMACS, une norme de communication aéronautique appelée à se généraliser dans presque tous les aéroports du monde.

Principale mission : l’authentification

Avec des milliers d’avions en vol, les aéroports, les compagnies aériennes et les pilotes s’appuient sur AeroMACS pour garantir la sécurité et la ponctualité des vols pour des millions de voyageurs.

Depuis 2016, des informations vitales sont transmises aux tours de contrôle et avions du monde entier via des capteurs IoT placés dans les avions et sécurisés par des solutions de confiance numérique.

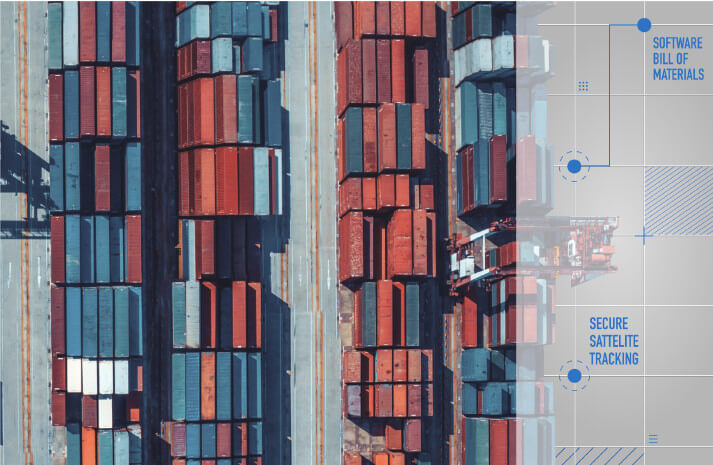

Supply Chain

Les identités, à chaque maillon de la chaîne

Imaginez devoir localiser un conteneur parmi des millions, alors qu’il se déplace d’un port à un autre, d’un continent à un autre et d’un océan à un autre. Pour y parvenir, vous devrez accéder à d’énormes bases de données et consulter les systèmes de suivi du fret.

La supply chain mondiale s’apparente à une grande horloge. Pour que le mécanisme tourne, chaque pignon, ressort et rouage doit être à sa place et remplir son rôle comme prévu. Un simple retard d’expédition, et c’est l’ensemble de la chaîne qui se grippe. Les pertes financières se comptent alors tant en termes matériels que de chiffre d’affaires.

Traçabilité numérique

Plus de 11 milliards de tonnes de marchandises transitent par voie maritime chaque année, et on compte aujourd’hui plus de 50 000 porte-conteneurs dans le monde.

Le commerce maritime est à la fois gigantesque et en perpétuel mouvement. Les cargos qui sillonnent le globe forment des constellations qui ne sont pas sans rappeler un ciel étoilé. Pour chaque cargo sur les flots, il faut compter des centaines de conteneurs. Autant dire que la localisation et le suivi temps réel et sécurisé de chacun d’entre eux représente un véritable travail de fourmi.

La grande difficulté avec des expéditions à cette échelle réside dans l’authentification des balises embarquées faisant remonter des informations vers le cloud, là où s’effectue le tracking. En cas de compromission, la compagnie maritime peut perdre toute visibilité sur ses conteneurs, ou encore recevoir de fausses informations sur leur positionnement.

Une solution de sécurité efficace doit non seulement protéger les balises, mais également les informations transmises. Elle se doit également d’être évolutive et capable de sécuriser simultanément des dizaines de milliers d’appareils en toute fiabilité.

Plus de 11 milliards de tonnes de marchandises transitent par voie maritime chaque année, et on compte aujourd’hui plus de 50 000 porte-conteneurs dans le monde.

Tous les couloirs maritimes de la planète

La confiance numérique permet de suivre des conteneurs en toute sécurité tout au long de leur trajet, du chargement jusqu’au port de destination, où qu’ils se trouvent sur la planète. Et ce, quel que soit le nombre d’expéditions. Ainsi, elle réduit les risques de vol ou de perte et contribue à assurer la circulation fluide des marchandises d’un port à l’autre.

Déploiement : planétaire

Au cœur de la supply chain mondiale, les conteneurs maritimes connectés acheminent des marchandises et des matériaux vers tous les continents.

Principale mission : l’authentification

Plus qu’un simple outil de suivi, les solutions DigiCert fournissent une authentification sécurisée en temps réel pour permettre aux entreprises de localiser et d’identifier les balises rattachées à chaque conteneur.

Des effectifs mondialisés

Tout type d’utilisateur, en tout lieu et à toute heure

Dans certaines entreprises, la taille de la structure est telle que sa gestion s’avère aussi complexe que le pilotage opérationnel des métiers. Rôles des utilisateurs ; multiplicité des sites à l’échelle planétaire ; diversité des appareils, systèmes d’exploitation et applications ; généralisation du BYOD… tant de variables entrent dans l’équation de la sécurité qu’elle peut paraître insoluble.

Pour IBM, ce n’était pas seulement une extraordinaire gymnastique intellectuelle. C’était aussi un vrai problème que l’entreprise a dû résoudre bien avant que la pandémie de Covid-19 n’oblige d’innombrables organisations à recourir au télétravail.

BYOx (Bring Your Own Anything)

Mission : authentifier, identifier et protéger plus de 500 000 utilisateurs

Dans le cas d’IBM, les mots « flexible » et « évolutif » ne devaient pas se limiter à de simples avantages théoriques, ils devaient se refléter très concrètement dans la solution de confiance numérique déployée. Si le nombre d’utilisateurs constitue un défi, la quantité et la variété d’appareils et d’applications utilisés sur leur lieu de travail le sont au moins tout autant. Ordinateur portable fourni par l’entreprise, smartphone personnel, iPad d’ancienne génération… pour offrir à vos collaborateurs, fournisseurs et sous-traitants la flexibilité de travailler sur l’appareil de leur choix, sans introduire de vulnérabilités dans votre réseau, il vous faut une solution de sécurité robuste et adaptative.

C’est justement là que la flexibilité et l’évolutivité revêtent toute leur importance. Or, ces propriétés sont des rouages essentiels de la confiance numérique. Ainsi, en misant sur ce type de solutions, IBM a pu authentifier un nombre indéfini d’appareils, indépendamment de leurs propriétaires et de leurs logiciels, tout en authentifiant les appareils de centaines de milliers d’utilisateurs, où qu’ils se trouvent. Pour les 500 000 utilisateurs, tout s’effectue de manière totalement transparente.

Déploiement : planétaire

Le leader historique des équipements et logiciels informatiques pilote ses opérations depuis des milliers de bureaux aux quatre coins du globe.

Principale mission : l’authentification

Dans un contexte opérationnel critique, l’infrastructure PKI permet d’authentifier, de sécuriser et d’identifier un demi-million d’utilisateurs répartis dans le monde entier.

Une solution robuste et adaptative s’impose pour connecter les systèmes, collaborateurs, fournisseurs et sous-traitants.

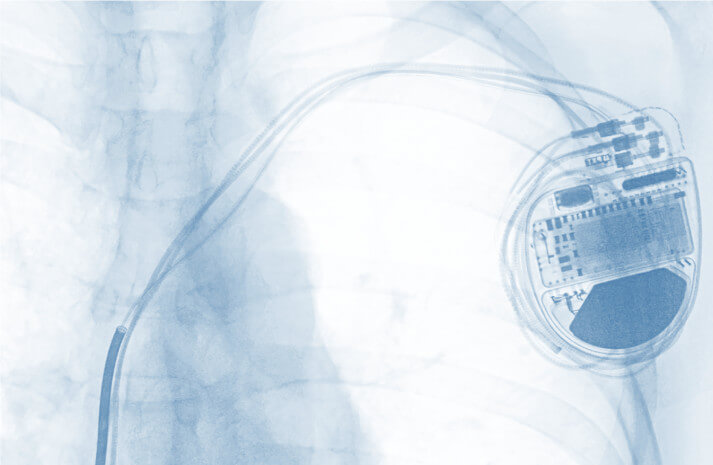

Santé

La confiance, un enjeu vital

Pour la plupart d’entre nous, un objet connecté nous simplifie le quotidien : une connexion Bluetooth qui nous permet de vérifier la température et l’humidité d’une terrasse, une connexion Wi-Fi entre un iPad dans la cuisine et une smart TV dans le salon pour reprendre un épisode là où nous l’avions laissé au moment de servir le dîner… La plupart du temps, être connecté relève plus d’une envie que d’un besoin. Mais pour certaines personnes, c’est une question de vie ou de mort.

Il y a quelques années, de nouveaux pacemakers dits « intelligents » sont apparus sur le marché. Connecté via Bluetooth à un moniteur externe et à une application installée sur le smartphone du patient, ce pacemaker peut non seulement fournir les signaux électriques nécessaires au maintien de la fréquence cardiaque du porteur, mais également expliquer son mode de fonctionnement au patient et au médecin. Le pacemaker fonctionne-t-il comme prévu ? Quelle est l’autonomie de la batterie ?

Pour obtenir ce genre de données, le patient devait autrefois se rendre à l’hôpital, voire subir une intervention chirurgicale pour détecter ou corriger les anomalies. Désormais, il est possible de surveiller, d’enregistrer et de communiquer toutes ces données automatiquement et en continu.

Les pacemakers connectés ne sont pas une simple commodité. Sans eux des milliers de personnes ne seraient pas actuellement en vie. Mais comme dans toute connexion, il existe des risques d’interférence. La confiance numérique s’avère donc primordiale pour ces personnes dotées d’un pacemaker connecté.

Un hacker pouvait-il vraiment s’introduire dans le pacemaker d’un patient et perturber son fonctionnement, voire l’arrêter complètement ? Réponse : oui.

Une question vitale au sens propre

En août 2017, un titre inhabituel fait la une des médias – inhabituel, du moins, pour toute personne peu versée dans les subtilités de l’IoT. L’agence américaine des produits alimentaires et médicamenteux (Food and Drug Administration, FDA) rappelait un certain nombre de pacemakers en raison d’une menace de cybersécurité. Dans ce qui ressemblait à un récit de plus sur les risques de compromission sur Internet, la FDA avertissait que certains pacemakers pouvaient « être vulnérables aux intrusions et aux exploits de cybersécurité ». Une idée plutôt étrange qui s’apparentait plus au scénario d’un film de science-fiction qu’à un danger réel. Un hacker pouvait-il vraiment s’introduire dans le pacemaker d’un patient et perturber son fonctionnement, voire l’arrêter complètement ? Réponse : oui.

L’invention de nouveaux dispositifs médicaux interconnectés (lits intelligents, glucomètres, etc.) a certes eu des retombées extraordinaires en termes de qualité des soins aux patients. Seule ombre au tableau, les inquiétudes se multipliaient concernant la protection des données des patients et les possibles compromissions de ces appareils.

Et pour cause : des hackers avaient trouvé un moyen d’accéder aux pacemakers. Certes, les communications entre le pacemaker et le moniteur étaient chiffrées, mais le moniteur lui-même n’était pas sécurisé. Ayant réussi à accéder au moniteur, ces criminels étaient capables d’envoyer des commandes répétées au pacemaker, réduisant ainsi la durée de vie de la batterie. Pire, ils étaient parvenus à transmettre une commande demandant au pacemaker d’envoyer une décharge électrique au patient. Pour protéger aussi bien les appareils que les patients, de nombreux fabricants se sont tournés vers les solutions de confiance numérique.

Aujourd’hui, des milliers de personnes vivent l’esprit tranquille, sachant qu’un système de surveillance simple et sécurisé veille au grain pour assurer le bon fonctionnement de leur pacemaker et les alerter en cas de problème.

À court terme, les technologies cardiovasculaires sont appelées à faire de nouveaux progrès considérables, offrant des données de meilleure qualité à plus de patients (et leurs médecins) et une assistance immédiate sans opération ni consultation. Les appareils médicaux deviendront plus compacts et plus intelligents, tandis que la confiance numérique continuera d’agir inlassablement en coulisses pour protéger les données des patients – un enjeu vital au propre comme au figuré.

Déploiement : planétaire

Des millions de personnes et des milliers d’hôpitaux et d’établissements de santé soumis à des normes et protocoles d’implémentation très variés.

Principale mission : l’authentification

Une solution de sécurité garante de l’intégrité de l’appareil et des données du patient, et suffisamment fiable pour être déployée lorsque des vies sont en jeu.

CHAPITRE 3

Une Confiance Basée sur des Technologies Éprouvées

Sans technologies sous-jacentes, la confiance numérique est une coquille vide. Dans le monde réel, la concrétisation de cette confiance passe par des systèmes et logiciels capables de sécuriser les connexions dans un écosystème vaste et complexe. Mais, toutes les technologies ne se valent pas. Pour une confiance à la hauteur des enjeux, les connexions doivent présenter certaines caractéristiques associées à des logiciels et protocoles de sécurité éprouvés.

Les trois principes de connexions sécurisées

Identité

Les individus, entreprises, machines, workloads, containers, services et tout autre objet connecté doivent être authentifiés par une identité cryptographiquement unique.

Intégrité

Tout objet utilisé ou transmis doit intégrer un système qui à la fois empêche toute violation et atteste qu’aucune altération n’a été apportée en cours de route.

Chiffrement

Toute donnée en transit doit être sécurisée.

Pour une confiance à la hauteur des enjeux du monde réel, les connexions doivent reposer sur des logiciels et protocoles de sécurité éprouvés.

LA PKI, SOCLE DE LA CONFIANCE NUMÉRIQUE

Depuis des décennies, l’infrastructure à clés publiques (PKI) démontre sa capacité à sécuriser les sites web. Cependant, au fil des ans et de l’évolution du monde connecté, les experts en sécurité digitale se sont aperçus que cette technologie éprouvée pour le chiffrement des sites Internet pouvait également vérifier les identités

numériques tout en authentifiant les données. Autre avantage notoire, les certificats numériques valent pour quasiment tout type d’objet digital : des e-mails au code, en passant par les documents, et même les utilisateurs et les appareils. De par sa nature intrinsèque, la PKI assure le chiffrement, garantit l’intégrité et vérifie l’identité de toutes les connexions. Elle s’impose ainsi comme une composante essentielle de la confiance numérique face à tous les défis actuels et futurs.

Flexibilité

Les écosystèmes actuels exigent de pouvoir sécuriser un site web en même temps qu’une application, ou encore de signer un document de manière sécurisée tout en authentifiant le smartphone d’un collaborateur. Une entreprise aura besoin d’une solution pour les robots automatisés de sa ligne de production, tandis qu’une autre devra de protéger les numéros de carte bancaire de ses clients.

Une solution qui fonctionne dans un sens mais pas dans l’autre, ou un jour mais pas le lendemain, non seulement augmente la pression sur les équipes de sécurité, mais expose également toute l’organisation aux plus grands dangers.

Contrairement aux autres modes de sécurité, une infrastructure PKI est extrêmement flexible. Parce qu’elle repose sur des paires de clés asymétriques et que le processus de sécurité peut chiffrer les données aussi facilement que valider les clés, une solution PKI peut être déployée dans un nombre incalculable d’environnements pour assurer la protection d’un large éventail de connexions. Les solutions PKI évoluent de manière élastique, fonctionnent dans le cloud, sur site et dans les environnements hybrides. Garantes de la sécurité du web et des e-mails aujourd’hui, elles assureront la protection du BYOD et de l’IoT demain. Bref, elles répondent à tous les besoins de sécurité.

Une solution de confiance en public comme en privé

Plus qu’une simple solution de chiffrement, un certificat PKI relie des identités à des clés via un processus de signature. La signature est émise par la racine. Ainsi, toute personne disposant de la clé publique de cette racine sait que la signature rattachée au certificat PKI est valide et approuvée.

Cette racine est parfois publique, c’est-à-dire qu’elle est distribuée dans un Trust Store hébergé par un navigateur web (Chrome, Firefox, etc.) ou un système d’exploitation (Microsoft Windows, Apple MacOS, etc.). Et elle est parfois privée. Autrement dit, elle est considérée comme fiable par tous les systèmes qu’une organisation souhaite utiliser en interne ou dans un groupe restreint d’entités. La cryptographie utilisée est la même dans tous les cas, mais le fait de pouvoir déployer des solutions PKI dans des environnements publics et privés rend ces dernières particulièrement polyvalentes.

C’est grâce à cette flexibilité qu’une infrastructure PKI parvient à combler le fossé de confiance existant entre environnements publics et privés. Elle est suffisamment puissante et sécurisée pour s’imposer à la fois comme la solution privée de chiffrement et d’identification pour les gouvernements de nombreux pays, et la solution publique pour les appareils IoT grand public.

CONCLUSION

LA CONFIANCE NUMÉRIQUE À VOTRE SERVICE

En matière de confiance numérique, l’essentiel réside dans ce que l’on tend parfois à oublier. À savoir que le terme « numérique » ne se limite pas à la seule sphère du numérique. La notion de confiance numérique sous-tend des accords commerciaux, des contrats sociaux, et plus généralement des interactions humaines qui sont le fondement de nos civilisations depuis des millénaires. Peu importe le cadre, physique ou virtuel, seuls trois points comptent : l’authenticité des interactions, la sécurité des communications, et la légitimité et l’intégrité des informations échangées.

Plus qu’un concept théorique, plus que la sécurité logicielle, la confiance numérique désigne la confiance dans les interactions entre tout objet ou tout individu qui se connecte. En ce sens, l’important avec la confiance numérique, ce n’est pas tant ce qu’elle est, que ce qu’elle fait.

À propos de DigiCert

Leader de la confiance numérique, DigiCert apporte aux entreprises, aux particuliers, aux pouvoirs publics et aux consortiums les outils qui leur permettront d’échanger et de communiquer de façon sereine et sécurisée dans l’univers du digital.

Sa plateforme DigiCert® ONE assure aux organisations une visibilité centralisée et un contrôle inégalé sur leurs besoins de confiance numérique pour sécuriser tout leur environnement : site web, accès et communications d’entreprise, logiciels, identités, contenus et appareils. Son logiciel de premier plan, associé à une parfaite maîtrise des standards, des services de support et des opérations, fait de DigiCert le garant de la confiance numérique des entreprises dans le monde entier.

Quel rôle la confiance numérique peut-elle jouer dans votre entreprise ?

Pour en savoir plus, contactez-nous à sales@digicert.com.

© 2022 DigiCert, Inc. Tous droits réservés. DigiCert est une marque déposée de DigiCert, Inc., aux États-Unis et dans d’autres pays. Toutes les autres marques, déposées ou non, sont des marques commerciales de leurs détenteurs respectifs.