Gouvernance de la PKI Pour la Sécurité et la Conformité

Gérez et administrez vos certificats et vos paires de clés depuis un seul endroit centralisé et sécurisé, quel que soit le nombre de personnes, de serveurs et d’appareils répartis dans le monde.

Optional heading that can be visually hidden

Un Paysage Réglementaire en Évolution Rapide

Les réglementations gouvernementales et sectorielles renforcent les règles de sécurité face aux cybermenaces. D’autres changements interviendront au fur et à mesure que l’informatique quantique se rapprochera des limites de la cryptographie actuelle. Des règles plus nombreuses, des sanctions plus lourdes et des rapports plus rapides incitent les entreprises à renforcer leur crypto-agilité et leur cyber-résilience.

Vos solutions PKI sont-elles prêtes à faire face aux risques et aux réglementations actuels et futurs ?

Conformité PKI Dans la Pratique

Lorsque votre système PKI fonctionne correctement, vous renforcez la sécurité et maintenez la conformité.

- ARRE >

- WATTWATCHERS >

« DigiCert est toujours à la pointe lorsqu’il s’agit de garantir la sécurité sans compromettre l’interopérabilité. Je n’ai pas à m’inquiéter du respect des nouvelles normes, car DigiCert veille à ce que nous soyons couverts ».

SAM GABBAY, PRÉSIDENT ET COFONDATEUR DE ARRE

Témoignages clients : Les résultats individuels peuvent varier

« Grâce à notre partenariat avec DigiCert, nous avons pu construire une infrastructure résiliente et sécurisée qui répond aux attentes de nos plus grands clients, tout en maintenant nos opérations légères et efficaces. »

GRACE YOUNG, DIRECTRICE DE L’INNOVATION

Témoignages clients : Les résultats individuels peuvent varier

Optional heading that can be visually hidden

Commencez par un bon Cadre

Se conformer aux multiples réglementations en vigueur dans le monde entier peut sembler insurmontable. Ces réglementations partagent toutefois le même objectif : rendre les produits et les processus plus sûrs face aux cybermenaces. Ces points communs vous aident à créer un cadre unique qui englobe tous les domaines importants et toutes les normes que vous devez respecter.

Inventaire et Stockage

La première étape de la mise en conformité avec toute réglementation impliquant l’ICP consiste à dresser l’inventaire des certificats et à déterminer leur lieu de stockage. Les certificats et les paires de clés sont des maillons de cette chaîne de confiance. S’ils ne sont pas stockés en toute sécurité, votre authenticité et votre intégrité sont mises en doute. Les clés secrètes privées (internes) doivent également être sécurisées comme les clés secrètes PKI et stockées sur du matériel FIPS 140-2/EAL CC 4+.

Vous souhaitez obtenir de l’aide pour découvrir les certificats de votre réseau ? Découvrez comment créer votre inventaire.

Gouvernance et Contrôle

La gestion centralisée des certificats et des paires de clés n’est pas négociable. Toutes les réglementations exigent des contrôles d’accès et de privilèges pour les utilisateurs humains et les machines. Le contrôle d’accès basé sur les rôles permet d’approvisionner les utilisateurs rapidement. Le contrôle d’accès par équipe est une méthode rapide permettant de limiter l’accès en fonction d’autres variables, telles que les projets sur lesquels un utilisateur travaille. Les journaux d’activité qui suivent les changements d’accès ainsi que l’activité des certificats sont un atout important pour montrer aux régulateurs que vos contrôles sont en place et fonctionnent.

Intégrer les Politiques

La documentation des politiques et l’intégration des informations dans vos systèmes vous permettent d’agir facilement sur les règles et les processus. Par exemple, lorsque vous disposez de profils de certificats qui définissent les combinaisons d’attributs de base, les certificats sont créés correctement à chaque fois. La sélection d’attributs tels que le renouvellement et la reconnexion automatiques permet d’éviter les temps d’arrêt dus à l’expiration des certificats.

Intégrer et Automatiser

Les processus manuels de délivrance de certificats présentent des risques, ralentissent l’innovation et augmentent les chances d’échecs coûteux en matière de conformité. Automatisez la gestion du cycle de vie de vos certificats (CLM) et intégrez-la à vos pipelines CI/CD pour réduire les erreurs humaines, garantir une conformité continue et assurer la sécurité et la fluidité de vos flux de travail de livraison.

Réglementations et Cadres

Article

Débloquer un avantage concurrentiel avec la conformité CRA

Webinaire

Paysage réglementaire et de conformité (NIS2, eIDAS, CRA et plus)

Produit

Utilisation d’une PKI privée (interne)

Article

Répondre aux normes de conformité des appareils connectés avec DigiCert TrustCore SDK

Webinaire

Mettre en œuvre les meilleures pratiques du cadre de développement de logiciels sécurisés du NIST sans nuire à votre productivité CI/CD

Solution

PKI X9

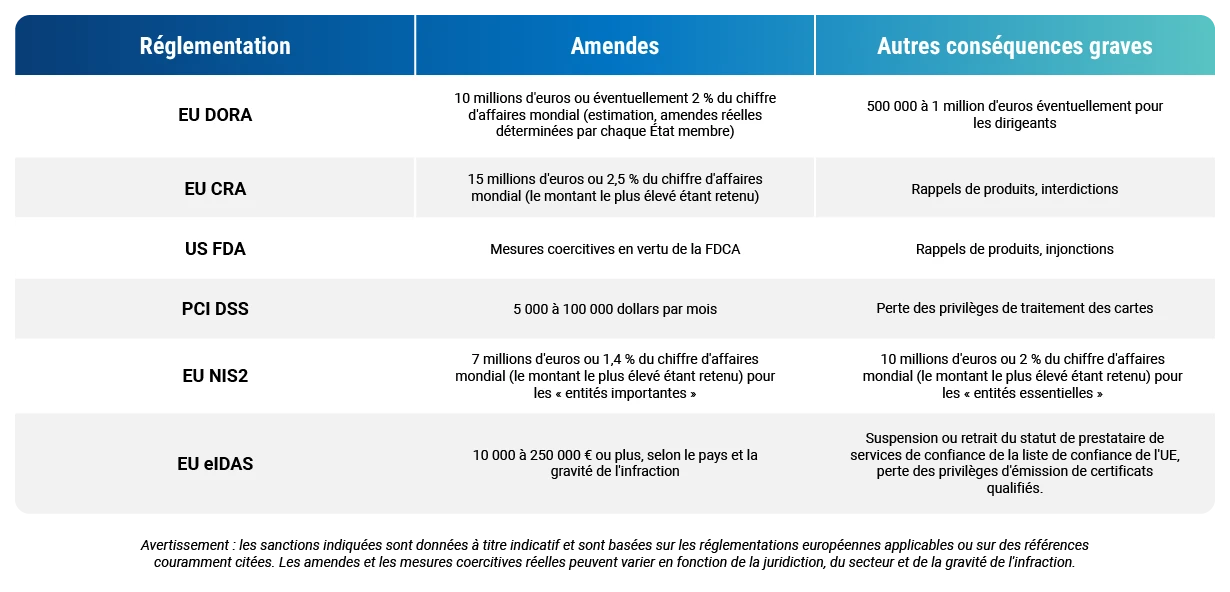

Sanctions en cas de Non-Conformité

Les entreprises ont de sérieuses incitations financières et opérationnelles. Elles doivent se mettre en conformité.

Cas D’usage

DES CYCLES DE VIE DE PLUS EN PLUS COURTS

Avec une diminution progressive du cycle de vie des certificats à 47 jours, il est temps de mettre à jour vos systèmes et d’éviter les risques.

SIGNATURE DE CODE

Gérez les clés de signature de code utilisées dans votre organisation. Leur sécurité améliore la sécurité de votre chaîne d’approvisionnement logicielle.

APPAREILS IMPORTANTS

Générez des certificats de naissance ou de fonctionnement d’appareils, individuellement ou en masse, dans le cadre de votre processus de fabrication.

GESTION DU CYCLE DE VIE DES CERTIFICATS POUR TLS

Mettez fin aux pannes grâce à une gouvernance unifiée des certificats et à des renouvellements automatiques.

Autres Ressources

Article

Débloquer un avantage concurrentiel avec la conformité CRA

Webinaire

Paysage réglementaire et de conformité (NIS2, eIDAS, CRA et plus)

Produit

Utilisation d’une PKI privée (interne)

Article

Répondre aux normes de conformité des appareils connectés avec DigiCert TrustCore SDK

Webinaire

Mettre en œuvre les meilleures pratiques du cadre de développement de logiciels sécurisés du NIST sans nuire à votre productivité CI/CD

Solution

PKI X9

Article

Naviguer dans la conformité de l’Internet industriel des objets

Contactez un Expert Pour Découvrir Comment les Solutions Digicert

Peuvent Donner vie à la Confiance Numérique

Avertissement : cette page web fournit des informations générales sur les règlements de sécurité à des fins de discussion uniquement et ne constitue pas un avis juridique. Les exigences de conformité varient d’une organisation à l’autre et l’utilisation de la solution de DigiCert ne garantit pas les résultats.