Le revoche dei certificati possono causare interruzioni e seri problemi all'attività dei clienti e dei loro interlocutori. Spesso ci viene chiesto il motivo della revoca e la provenienza della richiesta di revoca, ma anche come mai non è stato fornito un maggiore preavviso. Questo articolo contiene spiegazioni e dettagli su questa e altre problematiche.

Informazioni generali

Il forum CA/Browser (CA/B) è una delle tante entità che forniscono regole e standard per i certificati TLS/SSL pubblicamente attendibili. Il forum NON è un organo di esecuzione o di aggiudicazione. Si limita cioè a fissare gli standard in un ambiente collaborativo tra autorità di certificazione (CA) e browser. Oltre al forum, le regole provengono dalle policy del programma di root del browser, per browser come Mozilla, Microsoft, Apple e Google, nonché da standard di controllo come WebTrust.

Queste regole specificano come devono essere emessi i certificati, quali sono i requisiti di convalida e quali le regole per la revoca e vari altri argomenti correlati. I certificati pubblicamente attendibili devono essere emessi in conformità a queste regole, quelli che non lo sono devono essere revocati. Considerato che tutti i certificati TLS pubblicamente attendibili vengono pubblicati nei log di Certificate Transparency, per il pubblico è molto facile monitorare l'emissione dei certificati e segnalare la non conformità alle regole.

Se si scopre che un certificato è stato emesso in violazione di queste regole, cosa che può accadere per tanti motivi, tra cui un errore di ortografia del nome di una città o l'uso di una chiave debole, deve essere revocato secondo le tempistiche specificate nei documenti CA/B Forum. Questa revoca è obbligatoria secondo le regole del programma Mozilla, sezione 6.1:

Per qualsiasi certificato all'interno di una gerarchia che può essere usato per server abilitati SSL, le CA DEVONO revocare i certificati emessi al verificarsi di qualsiasi evento elencato nella sottosezione apposita della sezione 4.9.1 dei Requisiti di base, secondo la tempistica lì definita. Le CA DEVONO inoltre revocare eventuali certificati emessi in violazione della versione in vigore contemporaneamente a tali requisiti, secondo la tempistica definita nella sezione 4.9.1 dei Requisiti di base.

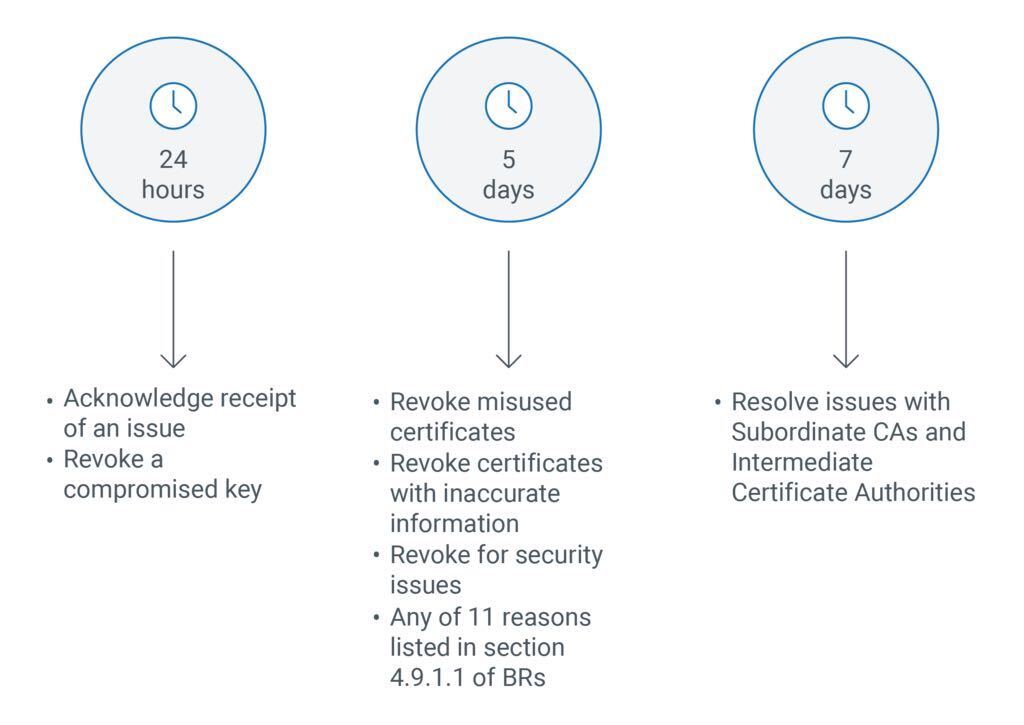

La tempistica per la revoca dipende dal tipo di violazione. Ad esempio, la Sezione 4.9.1.1 dei Requisiti di base del forum CA/B specifica che i certificati con una chiave compromessa devono essere revocati entro 24 ore. La stessa sezione specifica 11 motivi per cui la revoca va effettuata entro 5 giorni (ad es. un comprovato uso improprio del certificato o imprecisioni nel certificato). Infine, regole separate per la revoca delle CA subordinate (o intermedie) prevedono sette giorni per la revoca. La figura di seguito illustra questi requisiti.

Cosa succede se una CA non rispetta queste regole?

Per garantire fiducia e uniformità all'ecosistema, gli standard del forum CA/B e le regole del programma root devono essere seguiti da tutte le CA pubblicamente attendibili. Sebbene questi requisiti possano sembrare molto rigorosi, sono necessari, se si pensa al ruolo essenziale dei certificati TLS per la sicurezza di Internet. I browser applicano le regole e le violazioni sono viste o come debolezze da migliorare nelle operazioni di una CA, o anche come problemi sistemici che si possono correggere solo sfiduciando la CA. Pertanto, ogni CA è assolutamente obbligata a garantire la conformità.

Cosa devono fare i clienti per tenersi informati sulle potenziali revoche dei certificati?

In caso di revoca, DigiCert avvisa i clienti tramite gli indirizzi email forniti come contatti dell'ordine. Quando possibile e applicabile, faremo tutto il possibile per velocizzare la sostituzione aggiornando in anticipo le informazioni errate del certificato. I clienti devono verificare di aver aggiornato i loro contatti e le email nei loro account. I clienti CertCentral® possono farlo tramite l'apposita console. Gli altri possono controllare le loro informazioni accedendo al proprio account.

Cosa possono fare i clienti per limitare le conseguenze di una revoca imprevista del certificato? Con l'accorciamento del periodo di durata dei certificati, che entrerà in vigore in autunno, è fondamentale che i clienti adottino soluzioni automatizzate per migliorare i tempi di risposta quando installano certificati sostitutivi. Questo vale anche per le revoche dei certificati. Poter sostituire automaticamente i certificati revocati riduce al minimo le preoccupazioni e i downtime per gli operatori dei server, oltre a offrire ai tuoi clienti un'interfaccia web affidabile per i tuoi sistemi.

In passato, alcuni clienti si affidavano a certificati TLS pubblicamente attendibili bloccandoli tramite “pinning” nelle loro applicazioni. Si tratta di una procedura sconsigliata per molte ragioni, inclusa la difficoltà di sostituire i certificati in tempo utile quando è obbligatorio revocarli. DigiCert sconsiglia fortemente il blocco delle chiavi e non lo considererà un motivo sufficiente per ritardare la revoca. Ricerchiamo e implementiamo di continuo processi tecnologici per rilevare applicazioni bloccate con il pinning e per identificare altri usi vietati, e spieghiamo ai clienti come il pinning condiziona l'agilità della PKI web (ad esempio, la rotazione dei certificati intermedi). I clienti devono inoltre prestare attenzione a non combinare certificati attendibili per il web con PKI non-web. Tutti i certificati considerati attendibili dai browser devono essere conformi a tutti i requisiti di tutti i criteri di root del browser applicabili, compresi i periodi di revoca di 24 ore e 5 giorni.

Le eccezioni o le estensioni sono estremamente rare e non dovrebbero essere concesse. Storicamente i browser non considerano le interruzioni dell'attività (come i downtime di un server critico) e le CA sono tenute a seguire le tempistiche di revoca. Si tengono in considerazione solo eccezioni dovute ai casi più estremi, quando un certificato revocato genera rischi diretti di morte o lesioni personali.

Il tipo di agilità richiesto dalla PKI web è molto diverso da altre infrastrutture di sicurezza. Questo aspetto va tenuto a mente dai clienti, che dovrebbero usare solo certificati TLS pubblicamente attendibili per lo scopo previsto. La durata ridotta dei certificati è attualmente lo standard del settore e le revoche possono aver luogo in qualsiasi momento. Per evitare potenziali interruzioni, i clienti devono sapere perché si verificano queste situazioni e come rispondere il più rapidamente possibile quando si verificano.