Perché Evitare l'uso Eccessivo di un Singolo Certificato Wildcard TLS/SSL: Efficienza o Sicurezza?

DigiCert collabora con molti clienti che devono proteggere centinaia, migliaia o decine di migliaia di domini e sottodomini. La vastità di questi asset pare immensa per una gestione efficiente, anche perché lo scenario delle minacce è in continua espansione. La superficie di attacco cresce perché tendenze come il lavoro da remoto hanno accelerato la trasformazione digitale e ora non c'è da proteggere solo un sito web, ma ogni interazione digitale. In qualche modo, bisogna trovare un equilibrio tra sicurezza ed efficienza in tutto il proprio inventario di certificati, senza far pendere troppo la bilancia da una parte. Ciò che serve è la soluzione giusta per gestire facilmente il sistema su larga scala e avere una sicurezza di altissimo livello, in modo che i tuoi clienti possano continuare a fidarsi di te.

I certificati wildcard TLS sono un ottimo esempio di come una soluzione efficiente può diventare rapidamente poco sicura se non gestita correttamente. Da un lato, i wildcard sono un modo semplice per proteggere un numero teoricamente illimitato di sottodomini. Dall'altro, più i wildcard vengono riutilizzati, più possono diventare una minaccia per la sicurezza. Ecco perché molte aziende stanno vietando del tutto l'uso dei certificati wildcard: se implementati in modo errato, non sono sicuri.

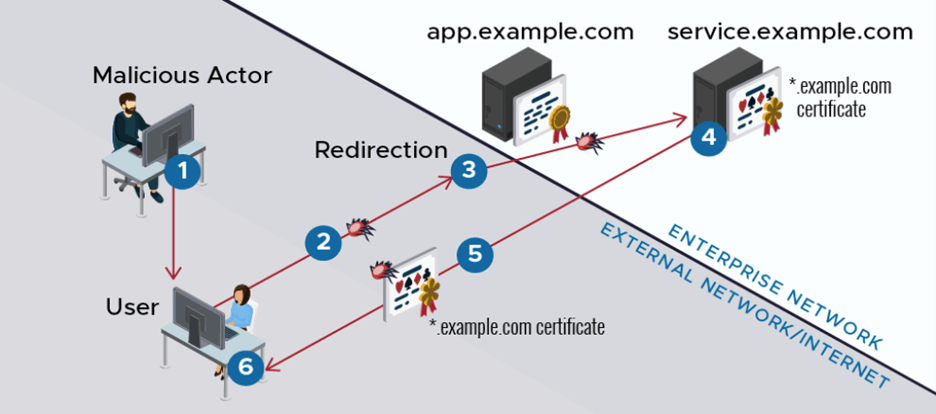

Infatti, la National Security Agency (NSA) degli Stati Uniti, ha di recente messo in guardia contro l'uso eccessivo di certificati wildcard. L'agenzia di sicurezza ha dichiarato che i wildcard sono particolarmente vulnerabili alla tecnica ALPACA, usata per exploit sui server TLS che utilizzano certificati compatibili. Pertanto, comprendere i rischi dei certificati wildcard è fondamentale per migliorare la gestione del rischio aziendale. In questo post approfondiremo i motivi per cui i certificati wildcard possono essere poco sicuri e le opzioni per bilanciare l'efficienza e la sicurezza nel tuo panorama di certificati.

Cos'è un certificato TLS/SSL wildcard?

Un certificato TLS wildcard è un singolo certificato con un asterisco (*) nel campo del nome di dominio che consente a un unico certificato di proteggere un dominio e più sottodomini. In teoria, gli amministratori possono proteggere infiniti sottodomini con un singolo certificato wildcard. Per questa ragione i certificati wildcard consentono di essere produttivi nelle attività di acquisto e distribuzione. Tuttavia, il fatto di poter proteggere centinaia o migliaia di sottodomini con un unico certificato wildcard non significa che sia una buona scelta.

Quali sono i rischi per la sicurezza dei certificati wildcard?

Sebbene comodi da implementare, i certificati wildcard possono essere difficili da individuare e correggere se qualcosa va storto, cosa che può accadere visto che i criminali informatici li prendono spesso di mira. Purtroppo, se si rende più semplice la protezione dei sottodomini, anche per gli aggressori è più facile compromettere non solo un dominio principale, ma anche tutti i sottodomini che utilizzano lo stesso certificato wildcard.

In effetti, il modo in cui alcuni amministratori usano oggi i wildcard ricorda il pinning dei certificati, una pratica che consigliamo di evitare. Ad esempio, le aziende possono utilizzare un singolo certificato wildcard in migliaia di posti diversi su vari server e anche con soggetti esterni, un uso altamente efficiente ma altrettanto insicuro. Se anche un solo server viene violato, tutti i domini che utilizzano quel certificato diventano vulnerabili e più sono gli agenti che gestiscono i sottodomini, più è necessario condividere la chiave privata, il che comporta rischi elevati. In un post precedente abbiamo spiegato perché le chiavi private non dovrebbero essere condivise, ma c'è una prospettiva peggiore: se gli hacker riescono ad accedere alla chiave privata di un certificato wildcard, possono usarla per creare qualsiasi sottodominio, proteggerlo con lo stesso certificato wildcard e impersonare il tuo marchio legittimo per campagne di phishing. L'agenzia NSA ha avvertito che le chiavi private rubate dei certificati wildcard possono essere utilizzate anche per attacchi water hole, pubblicitari o man-in-the-middle, con danni per la reputazione. Quindi, anche se i certificati wildcard all'inizio sembrano efficienti, i rischi per la sicurezza se l'organizzazione non li controlla e monitora adeguatamente vanificano l'efficienza che offrono.

Compromissione di un'applicazione protetta tramite exploit ALPACA (Fonte: NSA)

Siamo consapevoli che le aziende fanno del proprio meglio con il personale di cui dispongono e quindi è essenziale semplificare il modo di implementare l'efficienza e la sicurezza. Ed è per questo che noi consigliamo l'automazione.

Automazione: il perfetto equilibrio tra efficienza e sicurezza

L'automazione è la soluzione finale per bilanciare sicurezza ed efficienza perché si può implementare con fiducia e senza sovraccaricare il personale. Inoltre rende efficiente il proprio inventario di certificati in modo ancora più efficace rispetto ai certificati wildcard. Dimentica il caos dei fogli di calcolo: le moderne soluzioni PKI automatizzano la richiesta, il rinnovo, la convalida, gli avvisi, la revoca dei certificati e molto altro, per semplificarne la gestione del ciclo di vita, risparmiare tempo e ridurre i rischi. Ecco perché nove aziende su dieci si stanno già orientando verso l'automazione PKI.

DigiCert CertCentral® offre diversi modi per configurare l'automazione, fra cui ACME, strumenti di automazione e API. Per un'automazione di base, idonea a ogni tipo di azienda, CertCentral può gestire più client ACME dalla sua interfaccia utente eseguibile su server Windows e Linux. Per avere flessibilità e personalizzazione illimitate, le API possono integrare direttamente CertCentral a un sistema o piattaforma di tua scelta. Infine, per ottenere funzionalità di automazione gestite e scalabili, DigiCert offre una suite di strumenti di automazione aziendale che si integrano perfettamente con altre soluzioni OEM, come Load Balancer, F5, Amazon AWS, Citrix e altre soluzioni di largo uso. Scopri come prepararti ad automatizzare i certificati e i flussi di lavoro PKI in un recente articolo del nostro blog.

Quando acquistare un certificato wildcard

Se hai bisogno di proteggere diversi sottodomini puoi comunque acquistare un certificato wildcard e agire internamente e in modo sicuro. I certificati wildcard offrono un risparmio economico e un'implementazione rapida. Tuttavia, prima di acquistare un certificato wildcard, devi conoscere i rischi per la sicurezza e implementare controlli e monitoraggi per garantire che non sia soggetto a exploit. Ad esempio, dovresti limitare l'uso dei certificati wildcard e assicurarti che le chiavi private siano conservate e protette secondo le best practice. Inoltre, se necessario, DigiCert può aiutarti a proteggere meglio l'uso dei certificati wildcard con tecniche specifiche. Ad esempio, abbiamo aiutato molti dei nostri clienti a utilizzare una richiesta di firma del certificato (CSR) separata per ogni wildcard emesso. In questo modo si crea un certificato duplicato utilizzando una CSR diversa per ogni emissione, anche se si tratta dello stesso certificato wildcard, il che può garantire una maggiore separazione e quindi una maggiore sicurezza.

Puoi anche prendere in considerazione un multidominio o certificato SAN (Subject Alternative Name) come opzione più sicura. Simile a un wildcard, il certificato SAN permette di proteggere più URL ma lo limita a un elenco specifico di URL. Tuttavia, l'automazione è probabilmente la soluzione migliore a lungo termine per bilanciare sia la sicurezza che l'efficienza del tuo inventario di certificati.

Scarica la Guida alle best practice TLS 2022

Scarica la nostra TLS Best Practices Guide, 2022 Edition per saperne di più su come semplificare la gestione dei certificati e abilitare l'automazione, garantendo al contempo sicurezza all'intero inventario di certificati.