Crittografia

Cos'è la Crittografia SSL?

Cos'è la crittografia SSL?

La crittografia SSL utilizza la crittografia a chiave pubblica che richiede chiavi asimmetriche per crittografare e decrittografare i dati inviati tra un server e un client, di solito un sito web e un browser, oppure un server di posta e un client di posta, come Microsoft Outlook.

La storia dell'SSL (Secure Sockets Layer) è strettamente legata alla storia di Internet. Infatti, la prima versione valida di SSL fu rilasciata come SSL 2.0 nel 1995 dal browser Internet Netscape e aggiornata a SSL 3.0 nel 1999, per poi essere deprecata a causa di diverse vulnerabilità. Fu così sostituita da TLS (Transport Layer Security), oggi considerata una versione più sicura di SSL. Tuttavia, molte persone usano il termine TLS (l'attuale protocollo di sicurezza Internet in uso) per indicare la SSL e spesso i due termini vengono usati in modo intercambiabile.

Scopri di più sull'evoluzione della crittografia TLS/SSL qui.

La crittografia e cifratura TLS/SSL vengono usate in particolare per proteggere i siti Internet e la loro presenza è segnalata dall'indicazone HTTPS nella barra degli indirizzi del tuo browser. La cifratura TLS/SSL protegge anche le informazioni sensibili come numeri di carte di credito, numeri di previdenza sociale e credenziali di accesso durante il transito. Per stabilire questa connessione, il browser e il server richiedono un certificato digitale, noto anche come certificato TLS/SSL.

La tecnologia che opera dietro le quinte della crittografia TLS/SSL comprende chiavi asimmetriche e simmetriche. Queste chiavi pubbliche e private sono costituite da diversi tipi di algoritmi come RSA ed Elliptic Curve Cryptography (ECC), che le rendono quasi impossibili da decifrare.

Cos'è la cifratura asimmetrica?

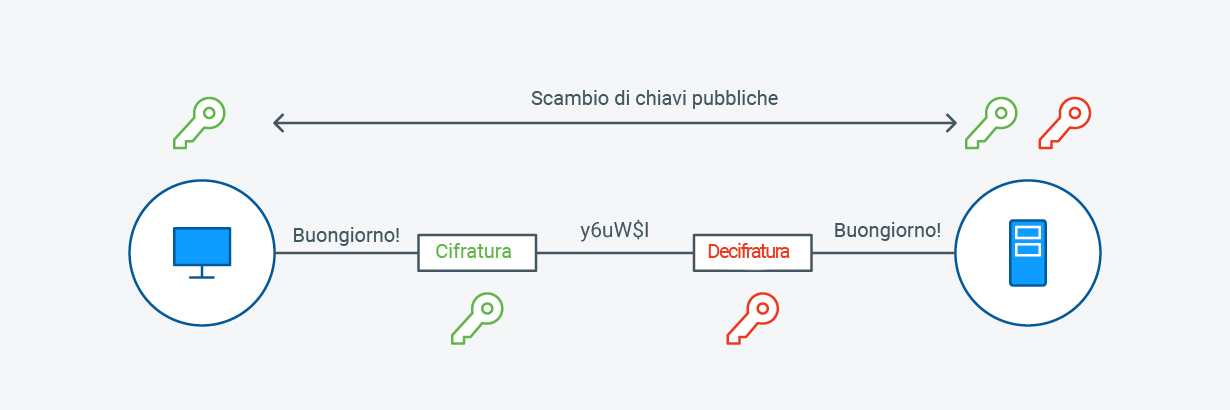

La cifratura asimmetrica, nota anche come crittografia a chiave pubblica o crittografia SSL, utilizza due chiavi separate per la cifratura e la decifratura. Chiunque può utilizzare la chiave pubblica per cifrare un messaggio con la cifratura asimmetrica. Tuttavia, le chiavi di decrittazione vengono mantenute private. In questo modo solo il destinatario può decifrare il messaggio.

L'algoritmo di cifratura asimmetrica più comune è l'RSA. RSA è l'acronimo di Ron Rivest, Adi Shamir e Leonard Adleman, che furono i primi a utilizzare pubblicamente l'algoritmo nel 1977. Le chiavi asimmetriche sono in genere a 1024 o 2048 bit. Tuttavia, le chiavi più piccole di 2048 bit oggi non sono più ritenute sicure. Le chiavi a 2048 bit hanno molti codici di cifratura unici e utilizzano 617 cifre.

Sebbene sia possibile creare chiavi più grandi, l'aumento del carico computazionale è tale per cui è raro che vengono usate chiavi più grandi di 2048 bit. Per intenderci, un computer medio impiegherebbe più di 14 miliardi di anni per decifrare un certificato a 2048 bit.

Cos'è la cifratura simmetrica?

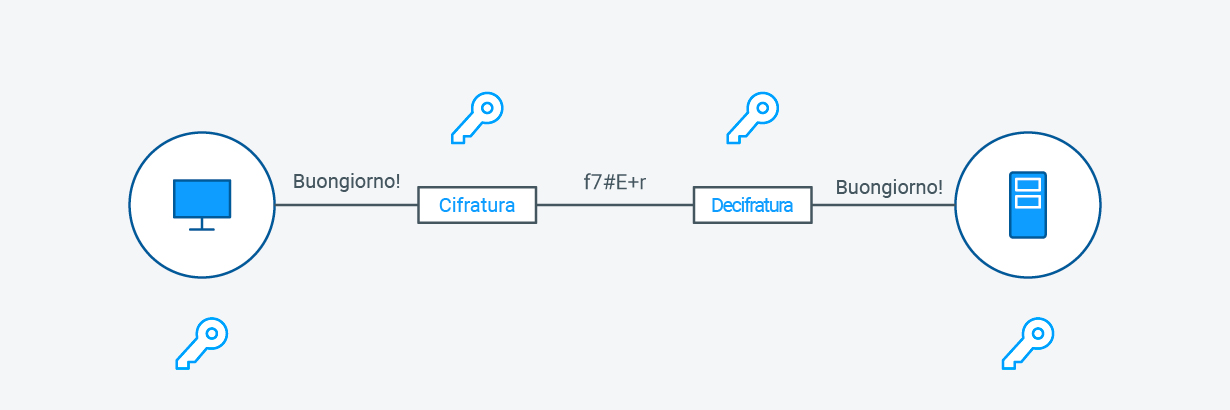

La cifratura simmetrica (o crittografia a chiave precondivisa) utilizza un'unica chiave per cifrare e decifrare i dati. Per comunicare, sia il mittente che il destinatario hanno bisogno della stessa chiave. Le dimensioni delle chiavi simmetriche sono in genere di 128 o 256 bit: maggiore è la dimensione della chiave, più difficile è decifrarla. Per esempio, una chiave a 128 bit ha 340.282.366.920.938.463.463.374.607.431.768.211.456 possibilità di codifica. È chiaro quindi che un attacco "a forza bruta" (in cui un aggressore prova tutte le combinazioni possibili fino a trovare quella giusta) richiederebbe diverso tempo per violare una chiave a 128 bit. L'utilizzo di una chiave a 128 o 256 bit dipende dalle capacità di crittografia del server e del software client. I certificati TLS/SSL non stabiliscono la dimensione della chiave da utilizzare.

Sono più forti le chiavi asimmetriche o le chiavi simmetriche?

Considerato che le chiavi asimmetriche sono più grandi di quelle simmetriche, i dati crittografati in modo asimmetrico sono più difficili da decifrare rispetto a quelli crittografati in modo simmetrico. Questo non significa però che le chiavi asimmetriche siano migliori. Il confronto tra queste chiavi non dovrebbe basarsi sulle dimensioni, ma su proprietà quali il carico computazionale e la facilità di distribuzione.

Le chiavi simmetriche sono più piccole di quelle asimmetriche e richiedono quindi un minore carico computazionale. Tuttavia, le chiavi simmetriche hanno un enorme svantaggio, soprattutto se si usano per proteggere i trasferimenti di dati. Dato che per la cifratura e decifratura simmetrica si utilizza la stessa chiave, sia tu che il destinatario dovete disporre della chiave. Se puoi incontrare di persona il destinatario e comunicargli la chiave, il problema non sussiste. Se invece il destinatario si trova dall'altra parte del mondo (scenario più probabile), devi prestare attenzione alla sicurezza dei dati.

La crittografia asimmetrica non ha questo problema. Finché la tua chiave privata rimane segreta, nessuno può decifrare i tuoi messaggi. Puoi distribuire la chiave pubblica corrispondente senza preoccuparti di chi la riceve. Chiunque sia in possesso della chiave pubblica può cifrare i dati, ma solo chi possiede quella privata può decifrarli.

In che modo TLS/SSL utilizza la cifratura asimmetrica e simmetrica?

La Public Key Infrastructure (PKI) è l'insieme di hardware, software, persone, policy e procedure necessarie per creare, gestire, distribuire, utilizzare, archiviare e revocare i certificati digitali. La PKI è anche la struttura che lega le chiavi alle identità degli utenti per mezzo di un'autorità di certificazione (CA), utilizza un sistema di crittografia ibrido e trae vantaggio dall'utilizzo di entrambi i tipi di cifratura. Ad esempio, nelle comunicazioni TLS/SSL, il certificato TLS del server contiene una coppia di chiavi pubbliche e private asimmetriche. La chiave di sessione che il server e il browser creano durante l'Handshake SSL è invece simmetrica.