Digitaal vertrouwen is essentieel voor het bouwen van en deelnemen aan onze verbonden wereld, en essentieel voor het verder uitbreiden ervan. Het is noodzakelijk om ons de zekerheid te bieden dat onze online activiteiten – interacties, transacties en bedrijfsprocessen – veilig zijn.

In Digitaal vertrouwen als wezenlijk onderdeel van IT hebben we de vier bouwblokken van digitaal vertrouwen behandeld:

- Industrie- en technologienormen die definiëren wat vertrouwen inhoudt.

- Compliance en uitvoering die zorgen voor de levering van vertrouwen, gebaseerd op PKI.

- Software voor het beheer van openbaar en/of persoonlijk vertrouwen binnen een organisatie, met centrale zichtbaarheid van en controle over de levenscyclus van digitale certificaten.

- Uitbreiding van vertrouwen via ecosystemen, zoals de levenscyclus van apparaten, aanvoerketens van software, consortiums enzovoort.

Maar wat is de definitie van het succes van digitaal vertrouwen? En hoe wordt het gemeten?

Binnen een IT-afdeling kunnen er meerdere beheerders van digitaal vertrouwen zijn, waaronder: PKI-beheerders, identiteits- en toegangsbeheerders en architecten van informatie- en productbeveiliging. Elk van deze IT-afdelingen heeft een manier om het succes (of een route naar het succes) van een initiatief voor digitaal vertrouwen te meten. En sommige van deze manieren worden door directies overgenomen, wat het belang aantoont van digitaal vertrouwen voor zakelijke doelstellingen.

De meetgegevens vallen in vier basiscategorieën:

1. Uitval

Wat wordt er gemeten: Uitval die wordt veroorzaakt door het onverwacht verlopen van certificaten wordt snel opgemerkt, met name wanneer dit zich voordoet in missiekritieke systemen. Uitval kan meerdere oorzaken hebben. Het kan het gevolg zijn van onoplettendheid als certificaten handmatig worden bijgehouden. Het kan het gevolg zijn van een menselijke fout, zoals onjuist geconfigureerde certificaten. Het kan ook het gevolg zijn van ongeautoriseerde activiteiten, zoals de aanschaf van certificaten zonder dat het IT-management daarvan op de hoogte is.

De meetgegevens omvatten:

- het aantal keer dat uitval optreedt als gevolg van het onbedoeld verlopen van certificaten (in veel gevallen zal de doelstelling hiervoor nul zijn);

- de financiële gevolgen van de uitval;

- de 'time to resolution' van dergelijke uitval.

Wie verzamelt de gegevens: Uitval heeft gevolgen voor meerdere groepen, maar de gegevens zijn met name waardevol voor IT-afdelingen, Site Reliability Engineers en applicatie-engineers.

Hoe kan het worden aangepakt: Verminder het aantal gevallen van uitval of de kans daarop door certificaatbeheer te centraliseren en de verlenging van certificaten te automatiseren.

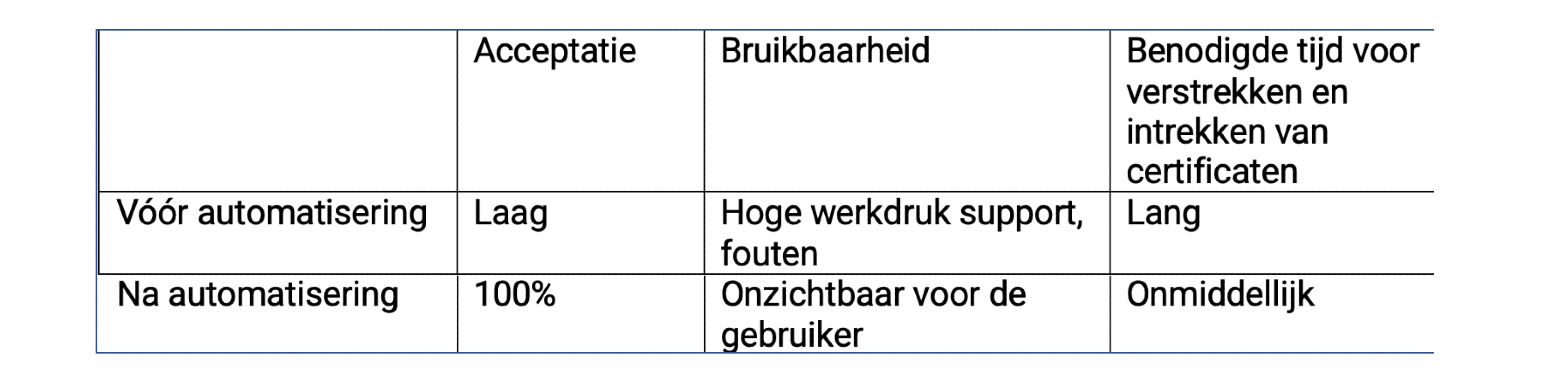

2. Acceptatie/bruikbaarheid/beveiliging

Wat wordt er gemeten: Acceptatie is een belangrijk meetgegeven. Installeren gebruikers certificaten waar dat nodig is? Bellen ze met de supportafdeling voor hulp bij de configuratie? Zorgen problemen met certificaten ervoor dat werknemers niet productief kunnen zijn na onboarding, of dat er te lang zit tussen het vertrek van een werknemer en het intrekken van diens systeemtoegang?

De meetgegevens omvatten:

- Acceptatiecijfers

- Werkdruk supportafdeling

- Benodigde tijd voor verstrekken en intrekken van certificaten

- Inventaris van cryptografische assets

- Algoritmeprofielen

- Profielen en status van sleutels en certificaten

Wie verzamelt de gegevens: De genoemde gegevens zijn belangrijk voor identiteits- en toegangsbeheerders die verantwoordelijk zijn voor de toegang tot systemen en het beschikbaar stellen van services zoals VPN, draadloze toegang en beveiligde e-mail. Ook kunnen ze nuttig zijn voor overkoepelende IT-afdelingen die hun diensten leveren aan de IT-afdelingen van andere businessunits of dochterbedrijven.

Hoe kan het worden aangepakt: IT-professionals beschouwen automatisering als de voornaamste strategie voor het aanpakken van problemen op het gebied van acceptatie, bruikbaarheid en beveiliging. Met automatisering kan het verstrekken en beheren van referenties onzichtbaar plaatsvinden en zowel on- als offboarding vlotter verlopen. Dat verbetert de acceptatiecijfers, verlaagt de werkdruk voor de supportafdeling en voorkomt lacunes in de beveiliging.

3. Flexibiliteit/kwetsbaarheid

Wat wordt er gemeten: Voor IT'ers die zich bezighouden met het beheer van kwetsbaarheden telt de cryptografische flexibiliteit: het vermogen om te reageren op bedreigingen of voorbereidingen te treffen voor veranderende normen op het gebied van compliance of cryptografie. Zij hebben behoefte aan een compleet beeld van alle cryptografische assets en de bijbehorende kwetsbaarheden en cryptografische profielen.

De meetgegevens omvatten:

Wie verzamelt de gegevens: Beveiligingsmedewerkers, IT'ers en specialisten op het gebied van informatiebeveiliging moeten snel kunnen reageren op bedreigingen. Zij hebben dus baat bij een complete inventaris van alle cryptografische assets en controle over de omgeving.

Hoe kan het worden aangepakt: Met discovery tools kunnen alle cryptografische assets in een bedrijfsomgeving worden opgespoord en geïnventariseerd op een centrale locatie. Tools voor de evaluatie van kwetsbaarheden geven een beoordeling van de beveiliging en identificeren achterhaalde algoritmen, zodat het herstel daarvan kan worden geprioriteerd. Automatiseringstools kunnen herstelacties sneller uitvoeren en de reactie op complianceveranderingen stroomlijnen.

4. Risico/compliance

Wat wordt er gemeten: IT-professionals die zich bezighouden met risicobeheer zijn geïnteresseerd in compliance, privileged access, aanvalsdoelwitten, informatie over bedreigingen en indicators van vertrouwen.

De meetgegevens kunnen worden gedefinieerd als kritieke risico-indicatoren voor de veiligheidspositie en risicotolerantie in een of meer van deze gebieden.

Wie verzamelt de gegevens: IT-afdelingen die zich bezighouden met systemen, applicaties en netwerkengineering; beveiligingsmensen; IT'ers.

Hoe kan het worden aangepakt: Tools voor het beheer van authenticatie, privileged access, netwerkinventarissen en monitoring kunnen de doelstellingen van deze teams ondersteunen. Ook kunnen strategieën voor het voorkomen van de aanschaf van ongeautoriseerde certificaten een rol spelen. Door domeinen te vergrendelen met Certification Authority Authorization (CAA) kan de aanschaf van ongeautoriseerde certificaten, die een rol kunnen spelen bij man-in-the-middle aanvallen, worden voorkomen.

CT-logboekmonitoring is een effectief middel voor het opsporen van ongeautoriseerde certificaten om bedrijfsnetwerken.

Digitaal vertrouwen en de directie

Sommige IT-professionals vinden dat ze hun werk het beste kunnen doen als de meetgegevens voor digitaal vertrouwen niet bij de bedrijfsleiding terechtkomen. Zo zou er geen uitval zijn door het onbedoeld verlopen van certificaten, zou de uitgifte van referenties geautomatiseerd zijn, zouden de Key Risk Indicators binnen de toleranties blijven en zouden cryptografische kwetsbaarheden tijdig worden verholpen. Maar om deze doelstellingen te behalen zijn strategieën voor het verminderen van uitval, verbeteren van acceptatie, stroomlijnen van activiteiten, beheren van compliance en verkleinen van risico's juist van cruciaal belang. Mogelijk willen leidinggevenden kunnen beschikken over de meetgegevens die de vorderingen op deze gebieden laten zien.

Een effectieve manier om uw doelstellingen op het gebied van digitaal vertrouwen te managen, is in zee gaan met een expert op dat gebied – zoals DigiCert. DigiCert heeft een uitstekend portfolio op het gebied van digitaal vertrouwen en is actief binnen diverse normalisatie-instanties. Daarnaast biedt DigiCert bedrijven ondersteuning bij het oplossen van urgente probleemsituaties, minimaliseren van downtime en bewaken van kritieke meetgegevens.

Vraag het DigiCert

Wilt u meer weten over het platform voor digitaal vertrouwen van DigiCert? Stuur een e-mail naar pki_info@digicert.com voor meer informatie of plan een gesprek met een verkoopvertegenwoordiger.

.jpg)