Gobernación de PKI para la seguridad y el cumplimiento

Gestione y controle sus certificados y pares de claves en una única ubicación segura y centralizada, independientemente del número de personas, servidores y dispositivos que tenga repartidos por todo el mundo.

Optional heading that can be visually hidden

Panorama normativo en rápida evolución

Las normativas gubernamentales y del sector están aumentando las reglas de seguridad ante las ciberamenazas. Habrá cambios adicionales a medida que la computación cuántica se acerque a romper la criptografía actual. Más reglas, sanciones dolorosas e informes rápidos están impulsando a las empresas a aumentar su criptoagilidad y resiliencia cibernética.

¿Sus soluciones PKI están listas para enfrentarse a los riesgos y normativas actuales y futuros?

Cumplimiento de PKI en la práctica

Cuando su sistema PKI funciona sin problemas, refuerza la seguridad y mantiene el cumplimiento.

- ARRE >

- WATTWATCHERS >

"DigiCert siempre piensa 10 pasos por delante cuando se trata de garantizar la seguridad sin sacrificar la interoperabilidad. No tengo que preocuparme por mantener el cumplimiento de las nuevas normas, ya que DigiCert se encarga de todo."

SAM GABBAY, PRESIDENTE Y COFUNDADOR DE ARRE

Comentario de un cliente: Los resultados individuales pueden variar

"La asociación con DigiCert nos ha permitido crear una infraestructura resistente y segura que cumple con las expectativas de nuestros clientes más importantes, al tiempo que mantenemos nuestras operaciones ágiles y eficientes."

GRACE YOUNG, DIRECTORA DE INNOVACIÓN

Comentario de un cliente: Los resultados individuales pueden variar

Optional heading that can be visually hidden

Comience con un buen marco

Cumplir con múltiples normativas de todo el mundo puede resultar abrumador. Sin embargo, estas normativas comparten el mismo objetivo: hacer que los productos sean más seguros y que los procesos sean más resistentes a las amenazas cibernéticas. Estos puntos en común le ayudan a crear un marco único que contiene las áreas importantes y abarca todas las normas que debe cumplir.

Inventario y almacenamiento

El primer paso para cumplir con cualquier normativa que implique el uso de PKI es establecer un inventario de certificados y su ubicación de almacenamiento. Los certificados y los pares de llaves son eslabones en la cadena de confianza. Si no se almacenan de forma segura, su autenticidad e integridad están en duda. Incluso las claves secretas privadas (internas) deben protegerse como las claves secretas PKI y almacenarse en hardware FIPS 140-2/EAL CC 4+.

¿Desea ayuda con el descubrimiento de certificados para su red? Vea cómo crear su inventario.

Gobernanza y control

La gestión centralizada de certificados y pares de claves no es negociable. Todas las normativas exigen controles de acceso y privilegios tanto para usuarios humanos como para máquinas. El control de acceso basado en roles agiliza el aprovisionamiento de usuarios. El control de acceso basado en equipos es un método rápido para limitar el acceso en función de otras variables, como los proyectos en los que trabaja un usuario. Los registros de actividad que realizan un seguimiento de los cambios en el acceso, así como de la actividad de los certificados, son un gran activo para demostrar a los organismos reguladores que sus controles están implementados y funcionan correctamente.

Políticas de inclusión

Documentar las políticas e integrar la información en sus sistemas le permite aplicar fácilmente las normas y los procesos. Por ejemplo, cuando tiene perfiles de certificados que dictan las combinaciones de atributos principales, los certificados se crean correctamente en todo momento. Seleccionar atributos como renovación automática y generación automática de claves evita el tiempo de inactividad debido a certificados caducados.

Integrar y automatizar

Los procesos manuales de certificación introducen riesgos, ralentizan la innovación y aumentan la probabilidad de incurrir en costosos incumplimientos normativos. Automatice la gestión del ciclo de vida de los certificados (CLM) e intégrela en sus procesos de CI/CD para reducir los errores humanos, garantizar el cumplimiento normativo continuo y mantener la seguridad y la fluidez de los flujos de trabajo de entrega.

Reglamentos y marcos

Blog

Desbloquear una ventaja competitiva con el cumplimiento de la CRA

Seminario web

Panorama normativo y de cumplimiento (NIS2, eIDAS, CRA y más)

Producto

Uso de PKI privada (interna)

Blog

Cumplimiento de los estándares de cumplimiento de dispositivos conectados con DigiCert TrustCore SDK

Seminario web

Implemente las mejores prácticas del marco de desarrollo seguro de software NIST sin matar su productividad de CI/CD

Solución

X9 PKI

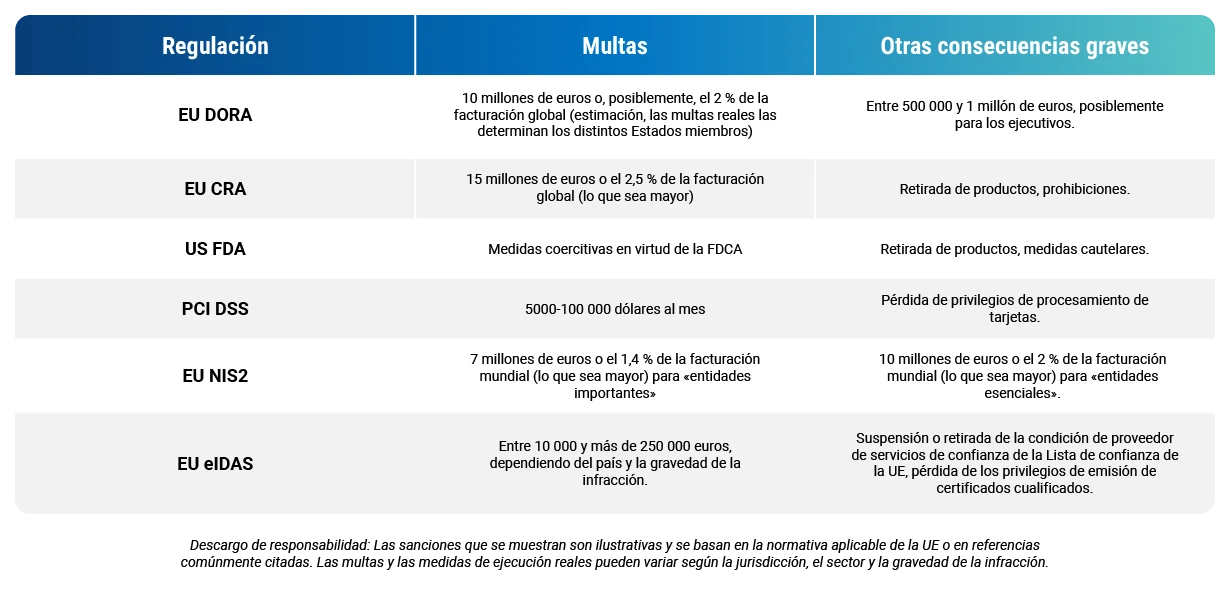

Sanciones por incumplimiento

Las empresas tienen importantes incentivos financieros y operativos para cumplir con las normas.

Casos de uso

CICLOS DE VIDA ATREVIDOS

Con ciclos de vida de certificados que disminuyen gradualmente a 47 días, ahora es el momento de actualizar sus sistemas y evitar riesgos.

FIRMA DE CÓDIGO

Gestione las claves de firma de código utilizadas en su organización. Su seguridad mejora la seguridad de su cadena de suministro de software.

ASUNTO DE LOS DISPOSITIVOS

Genere certificados de nacimiento u operativos de dispositivos de forma individual o masiva como parte integrada de su proceso de fabricación.

GESTIÓN DEL CICLO DE VIDA DE LOS CERTIFICADOS PARA TLS

Evite las interrupciones del servicio con una gestión unificada de certificados y renovaciones automáticas.

Recursos relacionados

Blog

Desbloquear una ventaja competitiva con el cumplimiento de la CRA

Seminario web

Panorama normativo y de cumplimiento (NIS2, eIDAS, CRA y más)

Producto

Uso de PKI privada (interna)

Blog

Cumplimiento de los estándares de cumplimiento de dispositivos conectados con DigiCert TrustCore SDK

Seminario web

Implemente las prácticas recomendadas del Marco de desarrollo de software seguro del NIST sin reducir la productividad de CI/CD.

Solución

X9 PKI

Blog

Navegando por el cumplimiento normativo en el Internet industrial de las cosas

Póngase en contacto con un experto para descubrir cómo las soluciones de DigiCert pueden ayudarle a ofrecer confianza digital.

Exención de responsabilidad: Esta página web proporciona información general sobre las normativas de seguridad solo con fines de discusión y no constituye asesoramiento legal. Los requisitos de cumplimiento varían según la organización y el uso de la solución de DigiCert no garantiza los resultados.