PKI-Verwaltung für Sicherheit und Compliance

Verwalten und kontrollieren Sie Ihre Zertifikate und Schlüsselpaare an einem einzigen, sicheren und zentralen Ort – unabhängig davon, wie viele Mitarbeiter, Server und Geräte Sie weltweit einsetzen.

Optional heading that can be visually hidden

Neue und Geänderte Regularien

Behörden und Industrie verschärfen angesichts von Cyber-Bedrohungen die Sicherheitsvorschriften. Je näher Quantencomputer der Entschlüsselung bestehender Kryptografie kommen, desto dringlicher werden umfassende Änderungen im Bereich der IT-Sicherheit. Mehr Regeln, harte Strafen und schnelle Berichterstattung treiben Unternehmen dazu an, ihre Krypto-Agilität und Cyber-Resilienz zu erhöhen.

Sind Ihre PKI-Lösungen für aktuelle und zukünftige Risiken und Vorschriften bereit?

PKI Compliance in der Praxis

Wenn Ihr PKI-System reibungslos läuft, stärken Sie die Sicherheit und sorgen für Compliance.

- ARRE >

- WATTWATCHERS >

„DigiCert denkt immer 10 Schritte voraus, wenn es darum geht, Sicherheit zu gewährleisten, ohne die Interoperabilität zu beeinträchtigen. Ich muss nicht über die Einhaltung neuer Standards nachdenken, weil DigiCert sicherstellt, dass wir abgedeckt sind.“

SAM GABBAY, PRÄSIDENT UND MITBEGRÜNDER VON ARRE

Kundenberichte: Individuelle Ergebnisse können variieren

„Die Partnerschaft mit DigiCert hat es uns ermöglicht, eine belastbare, sichere Infrastruktur aufzubauen, die die Erwartungen unserer größten Kunden erfüllt und gleichzeitig unseren Betrieb schlank und effizient hält.“

GRACE YOUNG, CHIEF INNOVATION OFFICER

Kundenberichte: Individuelle Ergebnisse können variieren

Optional heading that can be visually hidden

Beginnen Sie mit Einem Guten Framework

Die Einhaltung vielfältiger weltweiter Vorschriften kann sich überwältigend anfühlen. Aber diese Vorschriften verfolgen dasselbe Ziel: Produkte sicherer und Prozesse widerstandsfähiger gegen Cyber-Bedrohungen zu machen. Diese inhaltlichen Überschneidungen ermöglichen es Ihnen, ein einheitliches Rahmenwerk zu entwickeln, das alle relevanten Bereiche abdeckt und sämtliche erforderlichen Standards integriert.

Inventar und Lagerung

Der erste Schritt zur Einhaltung aller Vorschriften, die PKI betreffen, besteht darin, eine Bestandsaufnahme Ihrer Zertifikate und deren Speicherorte zu erstellen. Zertifikate und Schlüsselpaare sind Glieder in der Vertrauenskette. Wenn sie nicht sicher aufbewahrt werden, werden Ihre Authentizität und Integrität in Frage gestellt. Selbst private (interne) geheime Schlüssel sollten wie PKI-Geheimschlüssel gesichert und auf der Hardware FIPS 140-2/EAL CC 4+ gespeichert werden.

Benötigen Sie Hilfe bei der Zertifikatserkennung für Ihr Netzwerk? Sehen Sie sich an, wie Sie Ihr Inventar erstellen können.

Verwaltung und Kontrolle

Die zentrale Verwaltung von Zertifikaten und Schlüsselpaaren ist nicht verhandelbar. Alle Vorschriften verlangen Zugriffs- und Berechtigungskontrollen sowohl für menschliche als auch für maschinelle Benutzer. Die rollenbasierte Zugriffskontrolle beschleunigt die Bereitstellung von Benutzern. Die teambasierte Zugriffskontrolle ist eine schnelle Methode, um den Zugriff basierend auf anderen Variablen zu begrenzen, z. B. an welchen Projekten ein Benutzer arbeitet. Aktivitätsprotokolle, die Änderungen am Zugriff sowie Zertifikatsaktivitäten nachverfolgen, sind ein großartiger Vorteil, um den Aufsichtsbehörden zu zeigen, dass Ihre Kontrollen vorhanden sind und funktionieren.

Richtlinien Einbetten

Die Dokumentation von Richtlinien und die Einbettung der Informationen in Ihre Systeme ermöglichen es Ihnen, Regeln und Prozesse problemlos umzusetzen. Wenn Sie beispielsweise Zertifikatsprofile haben, die die Kombinationen der Kernattribute festlegen, werden Zertifikate jedes Mal korrekt erstellt. Durch die Auswahl von Attributen wie automatische Verlängerung und automatische Neukodierung verhindern Sie Ausfallzeiten aufgrund abgelaufener Zertifikate.

Integration und Automatisierung

Manuelle Zertifizierungsprozesse führen zu Risiken, verlangsamen Innovationen und erhöhen die Wahrscheinlichkeit kostspieliger Compliance-Fehler. Automatisieren Sie Ihr Certificate Lifecycle Management (CLM) und betten Sie es in Ihre CI/CD-Pipelines ein, um menschliche Fehler zu reduzieren, die kontinuierliche Compliance zu gewährleisten und die Lieferworkflows sicher und nahtlos zu halten.

Vorschriften und Rahmenbedingungen

Blog

Einen Wettbewerbsvorteil mit CRA Compliance erschließen

Webinar

Regulatorische und Compliance-Landschaft (NIS2, eIDAS, CRA und mehr)

Produkt

Private (interne) PKI einsetzen

Blog

Einhaltung der Compliance-Standards für vernetzte Geräte mit DigiCert TrustCore SDK

Webinar

Implementierung der besten Praktiken für das NIST Secure Software Development Framework ohne Beeinträchtigung der CI/CD-Produktivität

Lösung

X9 PKI

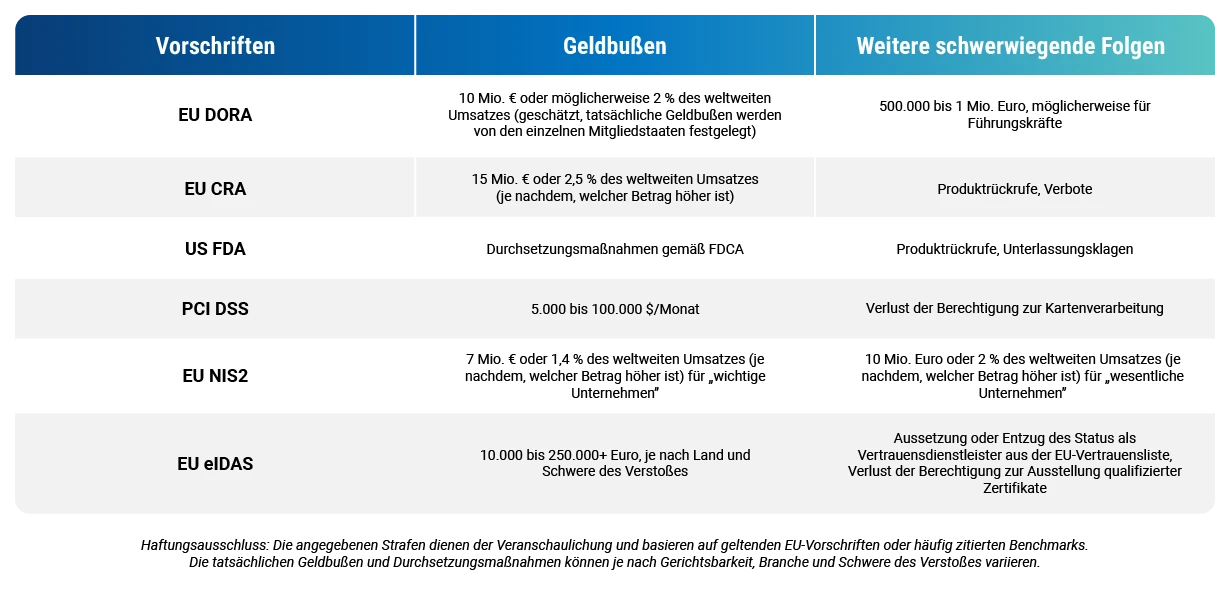

Strafen für Non-Compliance

Unternehmen haben erhebliche finanzielle und betriebliche Anreize, die Vorschriften einzuhalten.

Anwendungsfälle

LEBENSZYKLEN KÜRZEN

Da der Lebenszyklus von Zertifikaten allmählich auf 47 Tage sinkt, ist es jetzt an der Zeit, Ihre Systeme zu aktualisieren und Risiken zu vermeiden.

CODE-SIGNIERUNG

Verwalten Sie die Codesignierungsschlüssel, die in Ihrem Unternehmen verwendet werden. Die Sicherheit der Codesignierungsschlüssel verbessert die Sicherheit Ihrer Software-Lieferkette.

MATTER GERÄTE

Generieren Sie Geräteherstellungs- oder Betriebszertifikate einzeln oder in großen Mengen als integrierten Bestandteil Ihres Fertigungsprozesses.

LIFECYCLE MANAGEMENT VON ZERTIFIKATEN FÜR TLS

Verhindern Sie Ausfälle durch einheitliche Zertifikatsverwaltung und automatische Verlängerungen.

Ähnliche Ressourcen

Blog

Einen Wettbewerbsvorteil mit CRA Compliance erschließen

Webinar

Regulatorische und Compliance-Landschaft (NIS2, eIDAS, CRA und mehr)

Produkt

Private (interne) PKI einsetzen

Blog

Einhaltung der Compliance-Standards für vernetzte Geräte mit DigiCert TrustCore SDK

Webinar

Implementierung der besten Praktiken für das NIST Secure Software Development Framework ohne Beeinträchtigung der CI/CD-Produktivität

Lösung

X9 PKI

Blog

Compliance im industriellen Internet der Dinge navigieren

Sprechen Sie mit Einem Experten, um zu Erfahren, wie

DigiCert-Lösungen Ihnen Dabei Helfen Können, Digitale Vertrauenswürdigkeit zu Gewährleisten.

Haftungsausschluss: Diese Webseite enthält allgemeine Informationen über Sicherheitsvorschriften nur zu Diskussionszwecken und stellt keine Rechtsberatung dar. Die Compliance-Anforderungen sind je nach Organisation verschieden und die Verwendung der DigiCert-Lösung garantiert keine Ergebnisse.