デジタル時代にテクノロジーが産業をどう変えるか

トップダウンの視点で見ると、デバイスの所有者と運用者は、リモートメンテナンスと継続的な状態モニタリングを目的としたデバイスの管理を望んでいます。ボトムアップの視点で見ると、デバイスメーカーは、サプライチェーンから始まる識別、認証、耐改ざん性のために、セキュリティ・バイ・デザインでデバイスを強化することを望んでいます。その中心ではデバイスのライフサイクル管理が目標となっており、革新的なデータサイエンス(DS)、人工知能(AI)、機械学習(ML)を実現する原動力となるのがデバイスインテリジェンスです。インテリジェントな意思決定には、信頼できる学習モデルを構築するデバイスインテリジェンスが必要です。製造から現場でのプロビジョニング、運用、製品寿命を通じたアップデートまで、デバイスに伴うコストを削減するには運用効率が求められます。

OT における課題

現在、製品セキュリティの関係者は、主として以下のような課題に直面しています。

- 情報技術(IT)と運用技術(OT)との断絶から求められるようになった、部門横断的なスキルセット。

- 従来の企業 IT システムから OT デバイスへと PKI を増強する際のコスト。

- 推定サービス継続期間(5 年から 30 年以上)にわたって膨大な数のデバイスを保護するために必要な証明書の定常コスト。

- デバイスの認証、データ署名、暗号化に証明書を有効に使用するためにアプリケーションの再設計が必要になる可能性がある証明書から引き出される価値。

- デバイス上での秘密鍵のローカル保護(ゼロパスワード)。

- 異種デバイス上の鍵や短期証明書/長期証明書のサービスライフサイクルの管理に必要とされる自動化。

- 暗号に関する輸出入規制への対応。

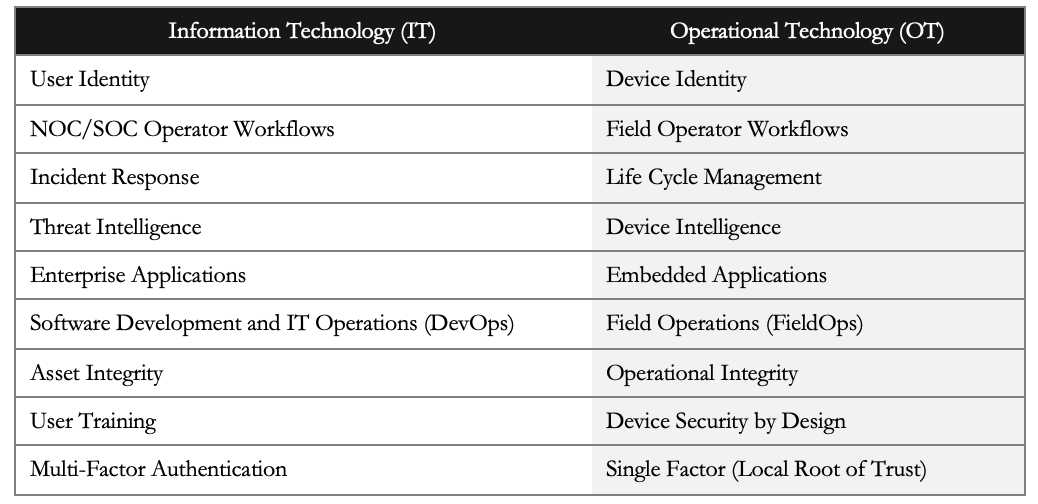

IT と OT の違い

IT と OT の間には根本的な違いがあり、パラダイムシフトが不可欠です。

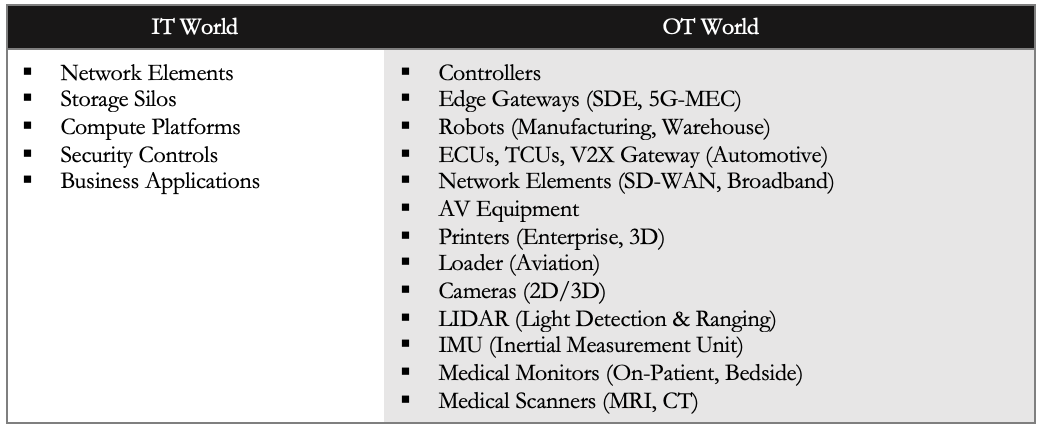

IT と OT の世界に違いがある理由

私たちは、管理のしかたを変えなければなりません。管理の必要なモノが変わってきているからです。

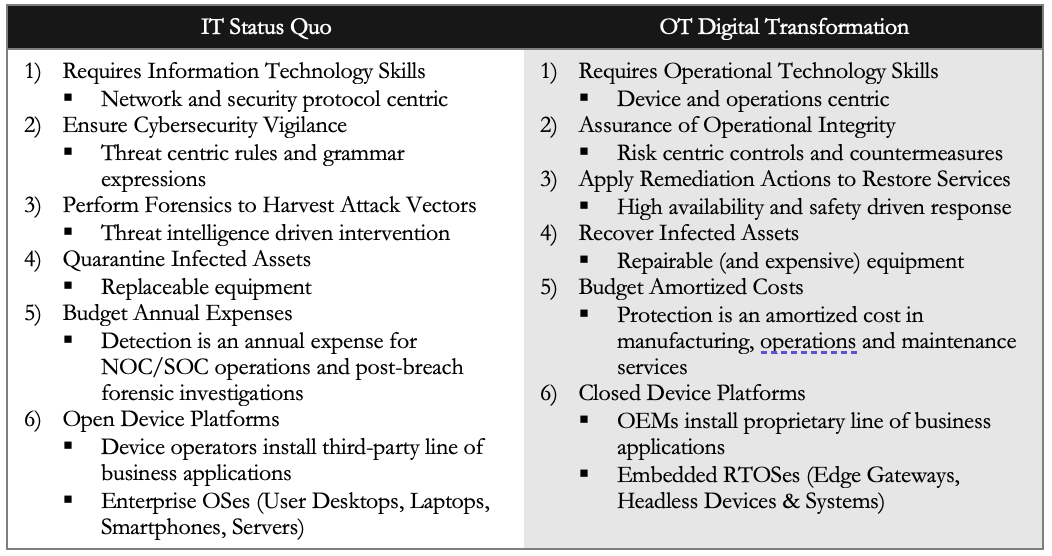

IT の現状と OT のデジタルトランスフォーメーションとの対比

IT と OT の資産という文脈で現状を維持することのリスクは喫緊であり、製品セキュリティ設計者から企業の取締役会まで、セキュリティと安全性をめぐる関係者にとっては気が遠くなるほど深刻です。

OT が IT ではない理由

- OT において製品とは何か

- ソフトウェアでもなく、セキュリティでもない。

- OEM/ODM が販売する特定用途の機器(産業用ロボット、コントローラ、センサー、アクチュエータ、カメラ、医療用、科学用など)。

- OT の関係者は自分たちをどう認識しているか

- コストセンターとしてではなく、レベニューセンター

- IT デバイスと比較して、OT デバイスの寿命はどのくらいか

- IT は 3 ~ 5 年、OT は 15 ~ 30 年

- IT の場合と比較して、OT のパッチ管理サイクルはどのくらいか

- IT は毎月、OT は 12 ~ 18 か月

- IT の場合と比較して、OT でのソフトウェアアップデート適用はどう違うか

- OEM と現場オペレーターによって完全にコントロールされる

- 実稼働環境でサービス停止を起こすことはできない

- デバイスとサービスの接続に必要な API の後方互換性(デバイスはスケジュールに基づいて一括更新される)

- アップデート時に複数ベンダーのデバイス間で相互運用性を維持する必要がある

- IT の場合と比較して、OT のサポートはどう違うか

- IT: NOC/SOC 機能、パッチ管理、企業アプリケーションの管理、企業システム(サーバー、ユーザーワークステーション、ネットワーク要素)サービスの提供

- OT: お客様の完成製品における多言語対応アプリケーションによる API 利用、サードパーティ製フィールドデバイス間の相互運用性、コンプライアンスに関する照会、他のデバイスファミリーへの照会(部門内 内または部門間)。

- IT の場合と比較して、OT のセットアップと運用はどう違うか

- オンプレミスとサービスプロバイダーでのクラウド/ホスティングプラットフォームのサービスのセットアップ(インストール、設定)には、お客様側 IT 部門との協力が必要

- 運用のワークフローと要件は業種によって異なる

- エンドポイントのセットアップには、実稼働環境エコシステムの複数 OEM による異種デバイスが伴う

- IT の場合と比較して、OT のフィールドアップデートはどう違うか

- IT: アップデートは、実稼働環境のロールアウト前に、代表的な企業エンドポイントで段階的に行われる

- OT: アップデートは、非実稼働環境でサポートされるデバイスの所有者/運用者がロールアウト前に段階的に実行する必要があり、実稼働環境の停止を伴う

- IT のユーザーと比較して、OT のデバイス保護はどう違うか

- ユーザーは、対話型の応答による多要素認証(電話による認証、パスワード、PIN など)を使用できる

- デバイスはヘッドレス。工場出荷時のパスワードが障害になる。デバイス固有のパスワードは、信頼の基点(セキュアエレメント)上で PUF(Physical Unclonable Function)によって生成されるブラックキーを使用してローカルに生成し、暗号化したうえで保存する必要がある

- OT と IT の資産で相互運用性はどう違うか

- IT システムは、IP 上のセキュアトランスポート(TCP/UDP)プロトコルを使用して接続する

- レガシーの LOB アプリケーションは、暗号化されたブロードキャストおよびマルチキャストトラフィックを処理するようには設計されていないことが多いため、OT では遊休化デバイスと稼働中のデバイスで相互運用性の問題が生じる

- OT と IT のアプリケーションの開発はどう違うか

- IT アプリケーションは、Java フルスタック、C++、REST API、スクリプト言語、広範なアプリケーションレベルログ(例:syslog)を使用する

- デバイス上の OT アプリケーションは、C、アセンブリ、リアルタイム要件に必要なハードウェアアクセラレーションを使用し、デバイス上のログは限定されるか、皆無(ストレージ、ネットワーク、計算能力の制約による)

OT の世界における最新化に対して想定される反対意見

- リソースに制約があり、レイテンシの低い、エアギャップ環境で暗号鍵と証明書を使用する十分な理由(コンプライアンス上要件)がない。

- OEM の SSH は、フィールドメンテナンスのために、パスワードを使用してデバイスにリモート接続している(VPN 経由)。OEM とデバイスの所有者/運用者は、パブリック/プライベートの PKI ドメインに分離して存在する。

- デバイス強化は OEM の責任と認識されている。OEM はコード署名を使用して、セキュリティの十分な OTA(Over-The-Air)アップデートを適用している(Wi-Fi、RADIUS 認証付きの企業向け WPA2 を使用)。

- フィールドデバイスでの鍵と証明書のライフサイクル管理は煩雑な移行となり、フィールドエンジニアによる出張サービスが必要になる可能性がある。

- ファイアウォール管理は、従来 IT の NOC/SOC 運用者に委ねられていたが、OT 運用者のスキルセットを育成しなければならない。

- PKI 構築予算のコスト(TLS-PSK/SRP 暗号を使用した認証のほうが安価)。

- ネットワークベースの MDR/EDR ソリューションは、デバイスの検出と脆弱性評価のための短期的の一時的な改修には十分。

- グローバル市場は、鍵と証明書に関連する暗号機能の輸出入規制によって断片化されている。

OT に関して顧客が抱える問題点

- デバイスの識別に必要な識別情報

- オンボーディングに先立って不変かつ信頼できるものでなければならない

- IT と OT という二極対立

- IT: DHCP (MAC アドレス)、DNS (FQDN)

- OT: 初期 ID(メーカーが発行)、ローカル ID(所有者/運用者が発行)

- デバイスの状態モニタリングに必要なメタデータ

- ネットワークベースの検出は、暗号化された通信に制限される

- エンドポイントベースの検出には OEM との協力が必要

- デバイスをアップデートするときのトラストチェーン

- フィールドデバイスのアップデートは OEM が管理する

- メンテナンスは OEM が VPN(リモートアクセス)または OTA(安全ではない)を介して実施する

- サプライチェーンの耐改ざん性やトラッキングがない

OT 顧客の支持を得るための必須条件

- 価値が増えるソリューションであること(OT 分野よりハードルが高い)。

- OT 分野の異種デバイス(遊休化デバイス、稼働中デバイス)全体でデジタルトランスフォーメーションを推進する機能の明瞭なロードマップ。

- フィールドデバイスがサービスを停止せずに動作することを保証する無停止型の導入。

- 実稼働環境におけるエコシステム要素とのシームレスな統合(すぐに使えること)。

- コストの削減(運用コスト、製造コスト)。

- 信頼性の高いサポートサービス(グローバル市場向けでは 24 時間 365 日の対応)。

まとめ

産業界が求めているのは、異種混在の IT/OT デバイス全体を横断するソリューションです。NOC/SOC 運用者が侵害後のフォレンジック分析を管理・実施するためのセキュリティ製品がまたひとつ増えることを望んでいるわけではありません。モノのインターネット(IoT)と産業用モノのインターネット(IIOT)のエコシステムでデバイスを保護するには、遊休化デバイスと稼働中デバイスの異種デバイス間で標準ベースの相互運用性を確保して、持続可能なゼロトラストアーキテクチャを設計し、実装する必要があります。保護された鍵、証明書、信頼できるエンドツーエンドのワークフローを安全に使用できれば、ゼロトラストモデルを設計・実装し、デバイスを安全に認証、接続、操作できるようになります。