- ソリューション

- 購入

- インサイト

- パートナー

- サポート

- Contact Us

- Language

ネットワーク接続される機器の保護、更新、監視、制御を大規模に実現

- デジタルトラスト製品/サービス一覧:

- エンタープライズ IT、PKI、ID

- ウェブサイト&サーバー

- コード&ソフトウェア

- 文書&署名

- IoT&コネクテッドデバイス

PKIと証明書のリスクを一元管理

PKIと証明書のリスクを一元管理

証明書ライフサイクルの

管理をもっとスマートに

- 発行 & インストール

- 検知 & 復旧

- 更新 & 自動化

- 選任 & 委譲

CI/CD や DevOps のための継続署名

- ソースコード完全性の保証

- ソフトウェア署名の自動化

- 鍵と権限の一元管理

- 規則の適用を効率化

安全で柔軟性の高い世界基準の署名

- 暗号鍵に基づいたID

- 遠隔身元証明(RIV)

- AdobeとDocuSignとの簡単連携

- 柔軟なワークフロー

半導体埋め込みから後付けまでの

信頼チェーン

妥協なきデバイスセキュリティ

- トラストアンカーの埋め込み

- デバイス管理の自動化

- 効率的な一元管理

安全なアプリ開発を加速

- OSとプロセッサに依存しない開発

- 柔軟なメモリ容量

- 多くの開発言語に対応

人工衛星からペースメーカーまで、デジタルで信頼がどのように守られているかをご覧ください。

人工衛星からペースメーカーまで、デジタルで信頼がどのように守られているかをご覧ください。

TLS/SSL ベスト

プラクティスガイド

2022 年版

DevOps 向けの

実用に耐える

署名ポリシーを

確立するには

グローバルで文書の

署名と規制を管理する

デジサートと MATTER:

スマートホーム

デバイスのための

新しいセキュリティ規格

デジサートと MATTER:

スマートホーム

デバイスのための

新しいセキュリティ規格

デジサートと MATTER:

スマートホーム

デバイスのための

新しいセキュリティ規格

デジサートと MATTER:

スマートホーム

デバイスのための

新しいセキュリティ規格

業界最良の証明書を管理するためのベストプラクティスガイド

- デジサート TLS/SSL サーバ証明書

- DigiCert Smart Seal 購入

- 認証マーク 証明書 (VMC) 問合せ

- コードサイニング証明書 購入

- セキュアメール ID 問合せ

- ドキュメントサイニング証明書 購入

-

その他の製品&サービス

(WAF / 診断サービスなど)

全てを満たす最高のウェブサイト

セキュリティ

- 優先認証

- マルウェアスキャン

- 脆弱性アセスメントおよび PCI スキャン

- 継続的なCT ログモニタリング

- DigiCert Smart Seal と Norton Seal

- 他社を大きくしのぐ補償サービス

デジタルファーストの企業に最適

- 優先認証

- マルウェアスキャン

- DigiCert Smart Seal

- プロフェッショナルサービス

- 他社を大きくしのぐ補償サービス

安全と柔軟性を備える基本的な証明書

- 定評あるサポート

- ブラウザ対応率99%

- OV と EV に対応

- DigiCert Basic Seal

- プロフェッショナルサービス

柔軟で高機能、簡単に追加可能

- 全ての企業認証型(OV)証明書に対応

- 1ドメインで全サブドメインに対応

複数ドメイン向けに

柔軟なオプション

- 全てのEVと企業認証型(OV)証明書に対応

- 250ドメインまで対応

- マルチドメイン (UCC) SSL証明書

- SAN (Subject Alternative Names) 証明書

他に無い、最新機能のトラストマーク

- 顧客の信頼を得る

- コンバージョンを伸ばす

- 83%の顧客が価値を感じる機能

- コンシューマが選ぶ「最新鋭機能」

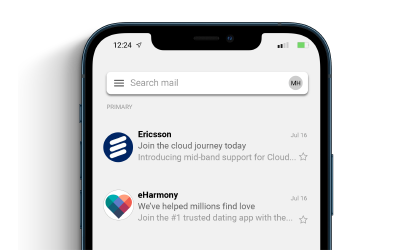

顧客に信頼されるメールを送信

- DMARCでフィッシング対策

- メール受信箱で「見える」認証済み

- メール開封率の向上

コード署名でソフトウェアを

安全に保つ

- 知的財産の保護

- EVと企業認証型(OV)を提供

- タイムスタンプと鍵保管オプション

- HSMに対応

フィッシング詐欺対策向け

電子証明書

- S/MIME 対応メールで利用可能

- ゲートウェイ/サーバ型配信に対応

- 送信元の実在性証明で安心

主要ワークフロー製品と連携可能な

電子署名で文書を信頼

- 法的効力を持つ署名

- 全世界で利用可能

- 個人向けまたは企業向け署名

その他の製品&サービス

業界最高水準の証明書を

管理するためのベスト

プラクティスガイド

2022 年版

業界最高水準の証明書を

管理するためのベスト

プラクティスガイド

2022 年版

何千社もの業務改善を

支援してきた証明書管理チェックリスト

何千社もの業務改善を

支援してきた証明書管理チェックリスト

TLS/SSL ベスト

プラクティスガイド

2022 年版

TLS/SSL ベスト

プラクティスガイド

2022 年版

オンライン購入において

DigiCert Smart Seal が

果たす役割

情シス、危機管理、

マーケティング部門に

有用な VMC

グローバルかつローカルのニーズを支える QTSP(Qualified Trust Services Provider)

PSD2 準拠について知っておきたいこと

大量のコードサイニング、

鍵、ポリシー管理で

信頼を保つ

グローバルで文書の

署名と規制を管理する

ウェビナー

ID、デバイス、証明書の無秩序な拡散を抑制

-

現実世界におけるデジタルトラスト

パートナーと共にデジタルトラストで現実の課題を解決します

- デジタルトラストとは何か

- コンプライアンスの重要性

概要

世界中があらゆるビジネスプロセス、ワークフロー、機能のデジタル化に向かう、あるいはそう強制されている今、インターネット初期からの教訓が成功の予兆になる可能性を秘めています。デジタルトラストが戦略の成否を決める時代です。間違ったソリューションは企業の 3 年後を危うくしかねません。

世界のIT・情報セキュリティリーダーたちが、デジタル技術の信頼性を欠いたセキュリティはセキュリティではないと考えている理由とは?

信頼の上に築かれたパートナーシップ

世界中にデジタルトラストをもたらす

強力なパートナーシップ

- エンタープライズ

- 中小企業

- 公共団体

- 技術パートナシップ

- 業界団体

CONTACT OUR SUPPORT TEAM

フィッシング攻撃が当たり前になった今、企業の情報セキュリティプログラムでは、メールの漏洩を回避する方法について、常にトレーニングが行われています。しかし、メール攻撃の頻度は、ここ 2、3 年で劇的に加速してきました。フィッシング対策ワーキンググループは、直近四半期のレポートで、2020 年初頭から攻撃回数が 4 倍になったという、過去最高レベルのフィッシング活動を報告しました。他の組織からの報告でも、COVID-19 のパンデミックが始まったとき、労働習慣の変化に乗じてリモートワーカーを狙う不審なメールが大幅に増加したといいます。

フィッシング活動がビジネスにもたらす影響は、無視できるものではありません。2022 年 5 月に米連邦捜査局(FBI)は、2016 年から 2021 年にかけて、ビジネスメールの漏洩による国内および国際の金銭的損失が 430 億ドルにのぼったという報告書を発表しました。

こうした状況の変化から、ある疑問が生まれます。メールの受信者が送信者の身元とメール内容の完全性を確信するにはどうしたらよいかということです。デジタルトラスト戦略が綿密であれば、メールコミュニケーションにこの重要なセキュリティ層を追加して、メール受信者が信頼できるコミュニケーションと疑わしいコミュニケーションを容易に区別できるようになります。

ステップ1: 信頼の確立

メールセキュリティにおける信頼の基盤が、S/MIME 電子証明書です。S/MIME は、Secure/Multipurpose Internet Mail Extension の略で、メール署名と暗号化に関する業界標準としてほとんどの企業のメールクライアントでサポートされています。S/MIME 証明書を使用すると、メールに電子署名を付けることができるため、送信者の信頼性を検証し、メールの内容が書き換えられていないことを証明できます。また、S/MIME 電子証明書を使用してメールを暗号化することで、機密情報を含むメール通信をデータの傍受から保護することもできます。

ステップ2: 信頼の管理

次の段階で検討するのは、組織における S/MIME 証明書の管理です。セキュリティ向上対策が必須でない場合や、技術者でない企業ユーザーの行動に依存している場合、対策の採用が困難になりかねない、と IT リーダーは指摘しています。企業では、S/MIME などの電子証明書のプロビジョニングを自動化してこの問題を解決できます。それを実現するために、ディレクトリサービスと直接統合される PKI 管理ソリューションを活用し、証明書のインストール、更新、失効を自動化することが可能です。IT によるテクニカルサポートの負担が軽減され、望ましいセキュリティ対策や企業ポリシーの遵守保証されるため、生産性やセキュリティに影響するプロビジョニングや失効のギャップをなくすことができます。

「証明書のプロビジョニングを自動化することで、採用率は 1 桁台から脱し、全社的に本格的な導入につながります。また、自動化によって企業ユーザーは証明書の取り扱いから自由になれます」

― ある Fortune 100 テクノロジー企業

暗号化に S/MIME を使用する場合、PKI 管理ソリューションの自動化および統合機能のメリットがある追加の対策が必要です。たとえば、暗号化に S/MIME を使用する場合、ユーザーは通信を復号するために、メールを受信する複数のデバイスで同じ秘密鍵を保持しなければなりません。そうしないと、鍵が存在するデスクトップやデバイスでしかメールを読めないことになります。また、エンドユーザーは、ノートパソコンなどのハードウェアが故障したり危殆化したりした場合に備えて、メールの記録を取り出せるように鍵の履歴を保存しておく必要もあります。PKI インフラを管理する IT セキュリティチームは、鍵の確保が必要なユーザーのために、あるいはメール履歴に対する法的要求を履行するために、鍵の預託と回収をサポートしなければなりません。Microsoft Endpoint Manager などの UEM(Unified Endpoint Management)ソリューションと統合して鍵預託を自動的に管理できる PKI 管理ソリューションなら、証明書ライフサイクル管理のこうした側面を簡素化できます。

金融サービス企業が個人の財務データを送受信したり、ヘルスケア企業が個人の健康情報を通信したりするなど、機密データをメールで送受信する業界では、暗号化が必要になる場合があります。特定の内部通信または外部通信では、データの機密性や知的財産を保護することが企業ポリシーによって求められることもあります。

S/MIME 管理のベストプラクティスとして、暗号化が必要な場合には、電子署名と暗号化に別々の証明書を使用することが推奨されています。暗号化の鍵預託に関する要件が、電子署名されたメールの否認防止の特性を損なう可能性があるからです。企業は、ビジネス上の必要性から、個々のユーザーレベルで暗号化が必要なのか、それともメールゲートウェイの段階で通信を暗号化することが好ましいかを判断することもできます。

ステップ3: 信頼の拡張

デジタルトラストのアーキテクトは次に、組織内のメールを保護する必要があるか、組織間のメールを保護する必要があるかを検討します。メールコミュニケーションが企業ドメイン内にとどまる場合、IT 専門家は、プライベート CA または中間 CA につながったプライベート S/MIME 証明書を使用できます。

企業が境界の外に送信するメールを保護する場合は、デジサートのような一般に信頼されているルートにつながるパブリック S/MIME 証明書を使用する必要があります。企業は、組織名をブランド化できるパブリックの専用中間 CA を設定することも候補にできます。ICA は、一般に信頼されるルートにつなげることができますが、証明書では組織の ICA ブランディングを継承できます。

DMARC と VMC

企業は、組織としてフィッシングに対抗するために、DMARC(Domain-based Message Authentication, Reporting & Conformance)の導入など他の対策もとることができます。DMARC は、メール認証、ポリシー、および報告のプロトコルであり、組織のフィッシング対策に効果的です。

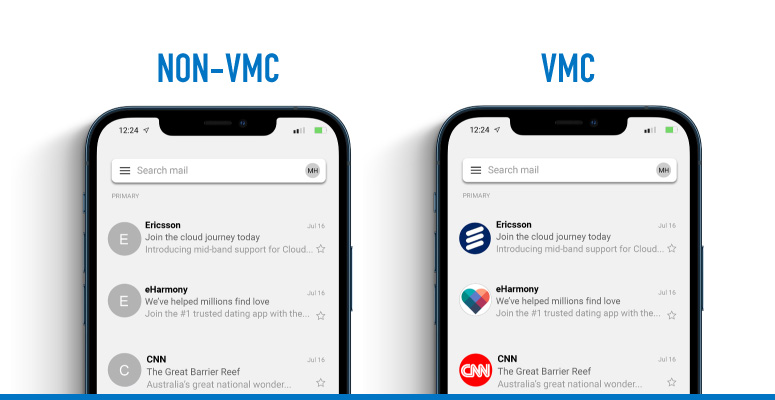

DMARC を採用した企業は、認証マーク証明書(VMC)を使用して、認証済み組織のロゴをメールに表示できます。VMC は、企業が DMARC を導入していること、表示されているロゴがその組織の商標であることを裏付けます。メールメッセージにブランドロゴが表示されていれば、送信者が DMARC および VMC の強力なセキュリティおよび認証要件を満たしていることを示すことができます。

ブランドロゴがあると、送信されるメールに対する消費者の信頼が向上し、ブランドロゴの表示がないメールとの差別化を図ることができます。Apple など一部のメールクライアントは、これをさらに一歩進めて、VMC 関連のメールヘッダーに「電子認定済み」を含めています。

時間が経って VMC が普及すれば、メール受信者が電子的に認証されたメールとビジネスメールのなりすましを容易に区別できる有力な追加手段になります。

受信トレイに表示されるブランドロゴは、送信者が DMARC と VMC の強力なセキュリティおよび認証要件を満たしていることを示す視覚的な指標。

DNS トラフィックの監視

さらに、企業はメールの信頼性を向上させるもうひとつの重要な要素として、DNS サービスも利用できます。DNS トラフィックはリッチなデータソースであり、機械学習を用いた分析によって、ドメインにとって何が正常で何が正常でないかを示すことができます。トラフィック異常の検知から、疑わしい活動や異常な活動を検知して予測できるため、IT 専門家は標的方の攻撃も阻止することができます。

メール攻撃が増加するなか、従業員が組織の機密データや個人情報を適切に保護するには、企業のトレーニングプログラムだけでは足りない場合もあります。また、フィッシング詐欺の手口も巧妙になっているため、やり取りしている相手が信頼できるブランドなのか、なりすましメールなのかを知ることはますます困難になっています。メールコミュニケーションにデジタルトラストの強固な基盤を導入することで、認証情報や機密データの漏洩と、金銭的な侵害を防ぐことができます。これは、デジタルトラストが実世界に応用されている良い例です。

-

リソース

-

会社概要

-

My Account

-

ソリューション概要

-

© 2023 DigiCert, Inc. All rights reserved.

リーガルリポジトリ Webtrust 監査 利用条件 プライバシーポリシー アクセシビリティ Cookie 設定 プライバシーリクエストフォーム