Leitfaden zum Widerrufen von TLS-Zertifikaten

Der Widerruf von Zertifikaten ist ärgerlich für Kunden und Zertifikatsnutzer. Wir werden oft gefragt, warum Zertifikate widerrufen wurden, wer den Widerruf veranlasst hat und warum nicht eher darauf hingewiesen wurde. Dieser Artikel liefert Hintergrundinformationen und Antworten auf diese und ähnliche Fragen.

Hintergrund

Das CA/Browser (CA/B) Forum ist eines von mehreren Organen, die Regeln und Richtlinien für öffentlich vertrauenswürdige TLS/SSL-Zertifikate herausgeben. Das Forum ist jedoch NICHT für deren Durchsetzung oder juristische Entscheidungen zuständig. Es erarbeitet lediglich Standards, die aus der Zusammenarbeit von Zertifizierungsstellen und Browser-Herstellern hervorgehen. Neben den Regeln des Forums kommen auch Regeln aus den Richtlinien von Browser-Root-Programmen wie von Mozilla, Microsoft, Apple und Google sowie aus Prüfstandards wie WebTrust.

Diese Regeln legen fest, wie Zertifikate ausgestellt werden müssen, welche Validierungsanforderungen gelten, wie ein Widerruf geregelt ist und vieles mehr. Die Ausstellung öffentlich vertrauenswürdiger Zertifikate muss all diese Regeln erfüllen. Wenn nicht, so müssen die betroffenen Zertifikate widerrufen werden. Da alle öffentlich vertrauenswürdigen TLS-Zertifikate in sogenannten CT-Logs, also Protokollen für die Zertifikatstransparenz, veröffentlicht werden, ist es für die Allgemeinheit sehr einfach, die Ausstellung von Zertifikaten zu überwachen und nicht konforme Zertifikate zu melden.

Wenn sich herausstellt, dass ein ausgestelltes Zertifikat gegen die Regeln verstößt – sei es durch einen simplen Tippfehler bei der Angabe des Ortes oder die Verwendung eines schwachen Schlüssels – muss es gemäß den Fristen, die die Dokumente des CA/B Forum vorgeben, widerrufen werden. Dieser Widerruf ist gemäß Punkt 6.1 der Mozilla-Programmregeln Pflicht:

Bei jedem Zertifikat in einer Hierarchie, die für SSL-fähige Server verwendet werden kann, MÜSSEN Zertifizierungsstellen von ihnen ausgestellte Zertifikate widerrufen, wenn ein Ereignis eintritt, das im entsprechenden Unterabschnitt von Abschnitt 4.9.1 der „Baseline Requirements“ (Mindestanforderungen) aufgelistet ist. Dabei sind die dort aufgeführten Fristen zu beachten. Zertifizierungsstellen MÜSSEN auch jedes Zertifikat widerrufen, das gegen die zum jeweiligen Zeitpunkt gültige Version dieser Mindestanforderungen verstößt, und zwar unter Einhaltung der unter Abschnitt 4.9.1 der Mindestanforderungen genannten Fristen.

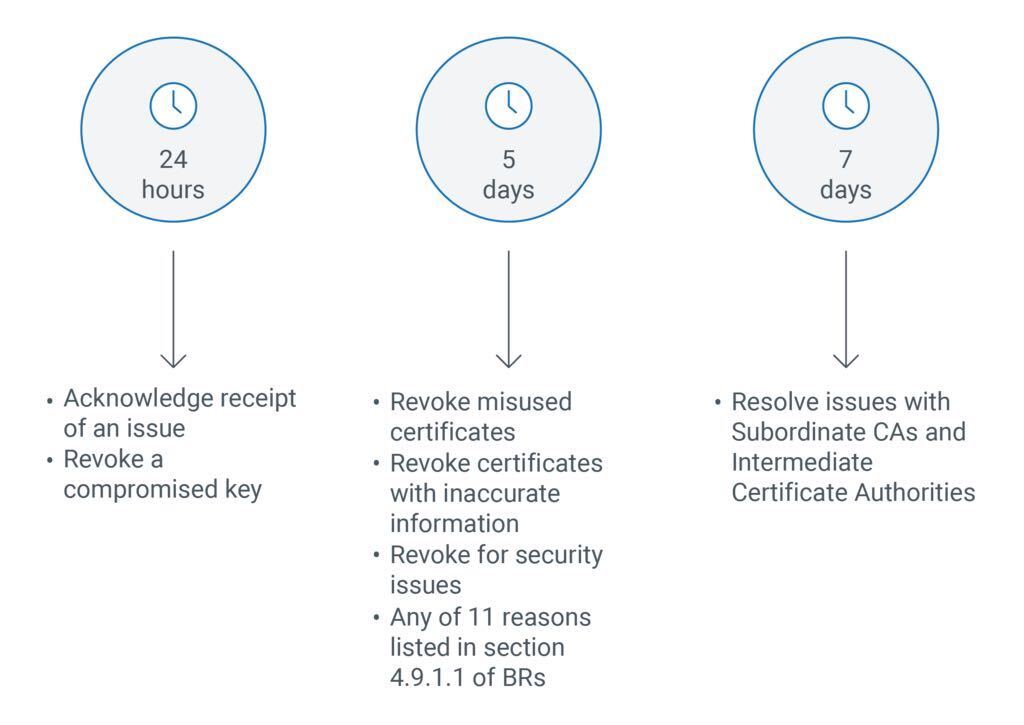

Die Frist für den Widerruf hängt von der Art des Verstoßes ab. Beispiel: Abschnitt 4.9.1.1 der Mindestanforderungen des CA/B Forum legt fest, dass Zertifikate mit kompromittiertem Schlüssel binnen 24 Stunden zu widerrufen sind. Der gleiche Abschnitt nennt elf Gründe, die einen Widerruf binnen fünf Tagen erforderlich machen (z. B. der nachweisliche Missbrauch eines Zertifikats oder Informationen, dass das Zertifikat fehlerhaft ist). Separate Regeln für den Widerruf bei untergeordneten (oder zwischengeschalteten) Zertifizierungsstellen geben sieben Tage Zeit für den Widerruf. In der nachstehenden Abbildung sind diese Anforderungen veranschaulicht.

Was passiert, wenn eine Zertifizierungsstelle die Regeln nicht befolgt?

Die Richtlinien des CA/B Forum und die Regeln aus den Root-Programmen sind von allen öffentlich vertrauenswürdigen Zertifizierungsstellen zu befolgen, denn nur so lässt sich das Vertrauen in und die Einheitlichkeit des Systems wahren. Sie mögen streng erscheinen, sind aber notwendig, wenn man die kritische Rolle von TLS-Zertifikaten für die Internetsicherheit bedenkt. Durchgesetzt werden sie von den Browsern und Verstöße werden entweder als Schwäche im Betrieb der Zertifizierungsstelle angesehen, die auszumerzen ist, oder als systemisches Problem, das sich nur lösen lässt, indem der Zertifizierungsstelle das Vertrauen komplett entzogen wird. Schon allein deshalb ist jede Zertifizierungsstelle dazu verpflichtet, die Regeln einzuhalten.

Wie können sich Kunden über mögliche Zertifikatswiderrufe informieren?

Bei einem Widerruf informiert DigiCert seine Kunden per E-Mail an die in den Kontaktdaten hinterlegte Adresse. Soweit möglich und zutreffend, werden wir alles in unserer Macht Stehende tun, um den Ersatz des Zertifikats zu beschleunigen, indem wir fehlerhafte Daten im Zertifikat bereits im Voraus berichtigen. Kunden sollten die in ihrem Konto hinterlegten Kontaktdaten regelmäßig auf Aktualität prüfen. CertCentral®-Kunden können dies über ihre Konsole vornehmen. Andere Kunden melden sich zur Überprüfung ihrer Daten bei ihrem Konto an.

Was können Kunden tun, um die Folgen eines unerwarteten Zertifikatswiderrufs zu mindern? Angesichts kürzerer Zertifikatslaufzeiten, die ab diesen Herbst gelten, ist es unerlässlich, dass Kunden automatisierte Lösungen einsetzen. Nur so können sie schnell reagieren und Ersatzzertifikate installieren. Dies gilt auch für Zertifikatswiderrufe. Wer in der Lage ist, widerrufene Zertifikate automatisch zu ersetzen, verringert Ausfallzeiten für Serverbetreiber und bietet Kunden eine zuverlässige Webschnittstelle zu seinen Systemen. Das sorgt für ein Stück mehr Sorgenfreiheit.

In der Vergangenheit haben manche Kunden öffentlich vertrauenswürdige TLS-Zertifikate durch „Pinning“ in ihren Anwendungen hinterlegt. Davon wird aus mehreren Gründen abgeraten, beispielsweise weil sich diese Zertifikate nur schwer rechtzeitig ersetzen lassen, wenn sie widerrufen werden müssen. DigiCert rät dringend vom „Key Pinning“ ab und betrachtet es nicht als ausreichenden Grund für die Verzögerung eines Widerrufs. Wir entwickeln und implementieren kontinuierlich technologische Prozesse, um gepinnte Anwendungen und andere unzulässige Nutzungen zu erkennen, damit wir Kunden zeigen können, wie sich Pinning auf die Agilität der Web-PKI auswirkt (z. B. Rotieren von Zwischenzertifikaten). Kunden sollten auch vorsichtig mit dem Mischen von Zertifikaten für die Web-PKI und die nicht fürs Web bestimmte PKI sein. Alle von Browsern als vertrauenswürdig eingestuften Zertifikate müssen sämtliche Anforderungen aller geltenden Browser-Root-Richtlinien erfüllen, einschließlich den Widerrufsfristen von 24 Stunden und fünf Tagen.

Ausnahmen und Verlängerungen sind extrem selten und sollten nicht erwartet werden. Bisher wurden Geschäftsunterbrechungen (wie ein Ausfall eines kritischen Servers) von den Browsern nicht berücksichtigt und die Zertifizierungsstellen müssen sich an die Widerrufsfristen halten. Nur in wirklich extremen Fällen, bei denen ein widerrufenes Zertifikat eine Person dem Risiko von Tod oder Verletzung aussetzen würde, werden Ausnahmen in Betracht gezogen.

Die für eine Web-PKI erforderliche Agilität unterscheidet sich deutlich von anderen Sicherheitsinfrastrukturen. Dies sollten Kunden im Hinterkopf behalten und öffentlich vertrauenswürdige TLS-Zertifikate wirklich nur für den vorgesehenen Zweck verwenden. Verkürzte Zertifikatslaufzeiten sind mittlerweile der neue Branchenstandard und es kann jederzeit zu einem Widerruf kommen. Um Ausfälle zu vermeiden, müssen Kunden wissen, warum es zu solchen Situationen kommt und wie sie dann schnellstmöglich reagieren können.

Im Blickpunkt