-

Plattform

Zurück

DigiCert ONE-Integrationen

-

Lösungen

Zurück

-

Kaufen

Zurück

Signaturzertifikate

-

Unternehmen

Zurück

-

Ressourcen

Zurück

Ressourcencenter

Weitere Ressourcen

-

Hilfe

Zurück

Ressourcen

Support kontaktieren- Nord- und Südamerika

- +1 866 893 6565 (Gebührenfrei in den USA und Kanada)

- +1 801 770 1701 (Vertrieb)

- +1 801 701 9601 (Spanisch)

- +1 800 579 2848 (für Großkunden)

- +1 801 769 0749 (für Großkunden)

- Europa, Naher Osten und Afrika

- +44 203 788 7741

- Asien-Pazifik und Japan

- +61 3967 45500

- Nord- und Südamerika

-

Sprache

ZurückCHOOSE YOUR LANGUAGE

- Kontakt

- Kontakt

-

Wählen Sie Ihre Sprache

- Englisch

- Spanisch

- Niederländisch

- Deutsch

- Französisch

- Italienisch

- Chinesisch – (vereinfacht)

- Chinesisch – (traditionell)

- Japanisch

- Koreanisch

- Portugiesisch

-

-

-

- ×

DigiCert® Device Trust Manager

Umfassende

IoT-Sicherheit über

den Gesamten

Lebenszyklus Hinweg

Schützen sie ihre IoT-Geräte mit Device Trust Manager für end-to-end-sicherheit über die gesamte gerätelebensdauer hinweg – von der fertigung bis zur ausmusterung.

Optional heading that can be visually hidden

Einzigartige Sicherheit. Einzigartige Geräte.

Geräte sind einzigartig in der digitalen Welt. Sie haben einen besonderen Energiebedarf, eine andere Lebensdauer und erfordern spezifische Mikroprozessoren, Software, Fertigungs-, Bereitstellungs- und Nutzungsprozesse. Device Trust Manager bietet Geräteherstellern starke Integrations- und Compliance-Funktionen, mit denen sie die unterschiedlichsten Sicherheitsanforderungen erfüllen – und in der sich stets verändernden IoT-Landschaft einfach und zugleich effektiv Vertrauen in ihre Geräte aufbauen können.

Vertrauen für Elegante Funktionalität

Erfahren Sie, wie TUO Accessories Sicherheit, Design und Funktionalität in einer einzigartigen Unternehmensphilosophie vereint und in seinen Geräten zum Ausdruck bringt.

VIDEO ANSEHEN >

Compliance Ohne Kompromisse

Da Regierungsbehörden in aller Welt IoT-Sicherheitsbedrohungen entgegenzuwirken versuchen, sind Gerätehersteller mit immer komplexeren Richtlinien konfrontiert. Einige Standards haben nur Empfehlungscharakter, andere (z. B. die Medizinprodukte-Verordnung der EU [EU MDR] und die FDA-Richtlinien bezüglich vorgeschlagenen Zertifizierungen) sind jedoch bindende Vorschriften. Das bedeutet, dass Hersteller verlässliche Methoden finden müssen, um auf dem Laufenden zu bleiben und alle einschlägigen Vorschriften – die von Region zu Region verschieden sein können – einzuhalten, ohne die Entwicklung, die Produktion, den Vertrieb oder den Support drosseln oder unterbrechen zu müssen.

Führende Regulierungsstandards:

EU MDR | EU-Cyberresilienzgesetz | U.S. Cybertrust Mark | US-Gesundheitsbehörde FDA | CSA Matter

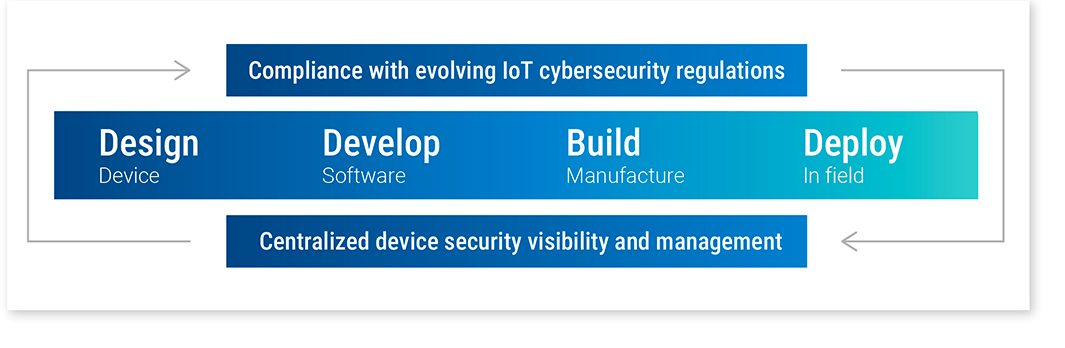

Jeden Abschnitt des Gerätelebenszyklus Schützen

DigiCert Device Trust Manager bietet End-to-End-Sicherheit für IoT-Geräte und integriert modernen Schutz bereits in der Entwicklungsphase, um die Einhaltung interner und gesetzlicher Vorschriften zu garantieren – und für ausgezeichnete Zuverlässigkeit und gestraffte Betriebsprozesse im gesamten Gerätelebenszyklus zu sorgen.

Vom Konzept zum Einsatz: Garantierte End-to-End-Sicherheit

Design

Krypto-Flexibilität priorisieren: Wenn Sie die in einem System genutzte kryptografische Methode schnell und ohne weitreichende Anpassungsmaßnahmen ändern können, ist dieses System bestens auf die Umstellung auf modernere Lösungen wie Post-Quanten-Kryptografie (PQC) vorbereitet – was angesichts neuer Bedrohungen und der Tatsache, dass Quantencomputer aktuelle Verschlüsselungsmethoden überholen, unerlässlich ist. Eine Kombination aus von Haus aus sicherer Hardware, die TPMs und Secure Elements nutzt, und unserem TrustEdge-Agenten schafft eine solide Grundlage für ein robustes Sicherheitsniveau.

Entwicklung

Software nach Bedrohungen scannen: Unterziehen Sie Ihre Software gründlichen Schwachstellenscans, um Schwachstellen frühzeitig zu finden und zu beheben. Validierte Softwaresignaturen belegen die Authentizität und Integrität der Software, die Sie einsetzen.

Build

Zertifikate für vertrauenswürdige Herkunft in Ihre Geräte einbetten:

Eine hardwarebasierte Identität mit einem sicheren Schlüssel und einer sicheren Lösung für die Einrichtung von Anmeldedaten im Produktionsprozess ist eine solide Grundlage für die Vertrauenswürdigkeit eines IoT-Geräts. Darauf können andere Hersteller mit der Installation von Zertifikaten aufbauen und somit die Weichen für robuste Sicherheit während des gesamten Gerätelebenszyklus stellen. Das erleichtert die vertrauenswürdige, sichere Bereitstellung, die für die Integrität von Betriebsumgebungen notwendig ist.

Nutzung

Kontinuierlich analysieren und aktualisieren: Infrastrukturen sollten ununterbrochen nach Bedrohungen durchsucht werden, um potenzielle Sicherheitsvorfälle schnell zu erkennen und zu beheben. Zudem trägt die zeitnahe Implementierung von sicheren Software-Updates dazu bei, dass Geräte stets vor aktuellen Bedrohungen geschützt sind. Idealerweise ist die sichere Konfiguration und Aktivierung von Geräten durch Zero-Touch-Bereitstellung (und damit mit minimalem manuellem Aufwand) möglich.

Besserer Schutz Durch Eine Zeitgemäße Verwaltung des Zertifikatslebenszyklus

DigiCert Device Trust Manager ist eine branchenführende Lösung, die die Bewältigung von Herausforderungen bei der Geräteherstellung unterstützt und damit beste Voraussetzungen für umfassendes Vertrauen in IoT-Geräte schafft. Mit DigiCert Device Trust Manager können Sie einfach starke Sicherheits- und Aktualisierungsfunktionen in Ihre Geräte einbetten, die Markteinführung beschleunigen und für Compliance mit gesetzlichen Vorschriften sorgen.

Identitätsprüfung

Verbessern Sie die Geräteintegrität mit der Zertifikatsverwaltung von Device Trust Manager und sorgen Sie mühelos für sichere, authentifizierte Geräteidentitäten.

Flexibilität in der Gerätesicherheit

Device Trust Manager ist eine skalierbare Lösung, die sicheres Gerätemanagement in allen Umgebungen ermöglicht und gleichzeitig flexible Bereitstellungsoptionen bietet. Sie unterstützt die Batch-Bereitstellung von Zertifikaten, die sichere On-Premises-Ausstellung über ein Gateway sowie die Ausstellung von Zertifikaten unmittelbar nach der Herstellung oder bei der Inbetriebnahme. Durch die Nutzung von Protokollen wie Rest API, SCEP, EST, ACME und CMPv2 sorgt die Lösung für effiziente, sichere Bereitstellung und eine nahtlose Systemintegration mit MQTT.

Einbettung einer Identität

Device Trust Manager wurde unter anderem für die Nutzung während der Fertigung konzipiert und lässt sich nahtlos in Herstellersysteme integrieren, damit Gerätekomponenten „digitale Geburtsurkunden“ mit ihrer Identität effizient während der Produktion erhalten können.

Matter Compliance für IoT

DigiCert sorgt für Compliance und Interoperabilität mit dem CSA Matter-Protokoll, was einen wichtigen Schritt in Richtung Integration und Sicherheit von Smart Home-Ökosystemen darstellt. Unsere Beteiligung an der Entwicklung des Matter-Standards der Connectivity Standards Alliance ist ein gutes Beispiel für unser Engagement für die sichere, nahtlose Vernetzung aller Smart Home-Geräte. Mit unserer Unterstützung für Matter setzen wir bei DigiCert uns für einen einheitlichen IoT-Sicherheitsansatz ein und bieten Herstellern und VerbraucherInnen ein Rahmenwerk für Interoperabilität und Vertrauen im stetig wachsenden Ökosystem der vernetzten Geräte.

SO ARBEITET DIGICERT MIT MATTER >

Eine Grundlage für Digitales Vertrauen

DigiCert ONE ist mehr als eine reine Plattform. DigiCert ONE ist ein neuer Ansatz für die Absicherung und Verwaltung aller wichtigen Ressourcen in Ihrem Unternehmen. Von individuellen Websites bis hin zur gesamten Infrastruktur eines globalen Konzerns sorgt DigiCertONE für die zuverlässige, unkomplizierte Umsetzung von Maßnahmen für Schutz, Validierung und Identitätsmanagement. Unabhängig von der Größe und der Anwendungsvielfalt Ihrer Infrastruktur bietet DigiCert ONE ein Höchstmaß an Sicherheit durch Kontrolle und Anwenderfreundlichkeit.

Überblick über die Verwaltungstools von DigiCert ONE

DIGICERT® CERTCENTRAL TLS MANAGER

DIGICERT® TRUST LIFECYCLE MANAGER

DIGICERT® SOFTWARE TRUST MANAGER

DIGICERT® DOCUMENT TRUST MANAGER

DIGICERT® DNS TRUST MANAGER

Sie nutzen DigiCert ONE bereits? Dann loggen Sie sich einfach ein.

Ähnliche Ressourcen

E-BOOK

Sicherheit für die Zukunft von Smart-Technologie schaffen

DOKUMENTATION

Device Trust Manager

BLOG

Intelligente Sicherheit für intelligente medizinische Geräte (auf Englisch)

Sprechen Sie mit Einem Experten, um zu Erfahren, wie

DigiCert-Lösungen Ihnen Dabei Helfen Können, Digitale Vertrauenswürdigkeit zu Gewährleisten

Partnerschaften sorgen für Spitzenleistungen

Die Entwicklung von IoT-Lösungen ist Teamarbeit, und die Zusammenarbeit mit den richtigen Partnern kann die Markteinführung beschleunigen. Wir arbeiten mit führenden Unternehmen zusammen, die Sie bei der Entwicklung, dem Aufbau, der Sicherung und dem Betrieb Ihrer vernetzten Produktlösung unterstützen können. Weitere Informationen >

-

Der weltweit vertrauenswürdigste Anbieter für hochsichere TLS/SSL-, PKI-, IoT- und Signaturlösungen.

-

-

Unternehmen

-

Mein Konto

-

Ressourcen

-

Lösungen

- Auf Post-Quanten-Computing vorbereiten

- KI mit vertrauenswürdiger digitaler Identität nutzen

- Ausfälle mit automatisiertem Zertifikatsmanagement verhindern

- mTLS-Interoperabilität ermöglichen

- Regulatorische Compliance sicherstellen

- Software durch Code Signing absichern

- Alle Geräte absichern

- Kosten senken, Vertrauen digital besiegeln

- PKI und DNS harmonisieren, TLS optimieren

- Mit DigiCert Open Source entwickeln

- Zertifikatsanbieter wechseln

- Umfassende Integrationen

-

© 2026 DigiCert, Inc. Alle Rechte vorbehalten.

Rechtliches WebTrust-Audits Nutzungsbedingungen Datenschutz Barrierefreiheit Cookie-Einstellungen