Warum Sie Sich Nicht zu Sehr auf Wildcard-TLS/SSL-Zertifikate Stützen Sollten – und wie Sie das Richtige Gleichgewicht Zwischen Effizienz und Sicherheit Finden

Viele unserer Kunden müssen Hunderte, Tausende, oft sogar Zehntausende von Domains und Subdomains absichern. Das Verwalten einer solchen schieren Menge kann enorm schwerfallen, insbesondere angesichts der wachsenden Bedrohungslandschaft. Trends wie Telearbeit haben die digitale Transformation beschleunigt und sind damit auch der Grund dafür, dass sich die Angriffsfläche vergrößert. Unternehmen müssen nun nicht mehr nur eine Website, sondern schlicht jede einzelne digitale Interaktion sichern. Es gilt, über den gesamten Zertifikatsbestand hinweg eine stabile Balance zwischen Sicherheit und Effizienz einzuhalten. Gesucht wird die goldene Mitte zwischen vereinfachten Verwaltungsabläufen und erstklassiger Sicherheit, auf die Ihre Kunden wie gewohnt vertrauen können.

Wildcard-TLS-Zertifikate sind ein gutes Beispiel für eine effiziente Lösung, die schnell zu einer Sicherheitslücke werden kann, wenn man nicht richtig damit umgeht. Einerseits stellen Wildcards eine einfache Möglichkeit dar, theoretisch unbegrenzt viele Subdomains abzusichern. Andererseits werden Wildcards umso mehr zum Sicherheitsrisiko, je öfter sie genutzt werden. Aus diesem Grund sind einige Unternehmen dazu übergegangen, den Einsatz von Wildcard-Zertifikaten ganz abzuschaffen, um so das Risiko, das durch eine falsche Nutzung entsteht, auszuschalten.

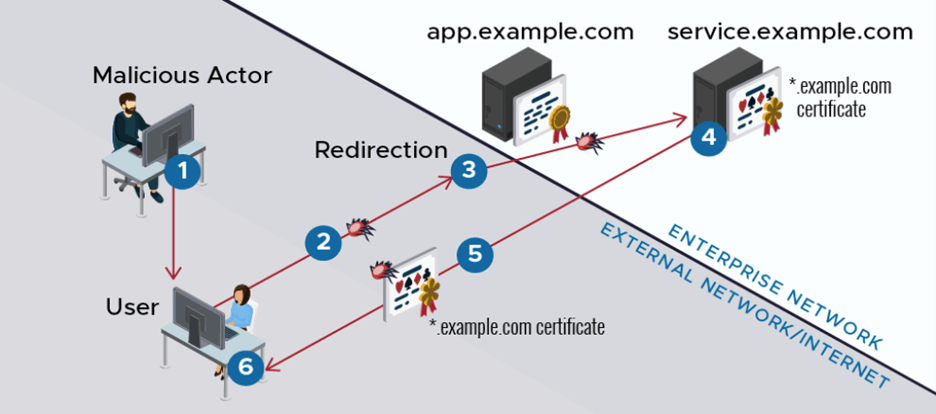

Der US-Geheimdienst NSA warnte kürzlich sogar vor dem übermäßigen Einsatz von Wildcard-Zertifikaten. Laut der NSA sind Wildcard-Zertifikate besonders anfällig für ALPACA-Angriffe, bei denen TLS-Server durch den Missbrauch kompatibler Zertifikate ausgenutzt werden. Es ist daher für das Risikomanagement Ihres Unternehmens von entscheidender Bedeutung, die Risiken von Wildcard-Zertifikaten zu kennen. In diesem Beitrag legen wir dar, warum Wildcard-Zertifikate ein Sicherheitsrisiko darstellen können und wie Sie in Ihrem Zertifikatsbestand die Gratwanderung zwischen Effizienz und Sicherheit erfolgreich meistern.

Was ist ein Wildcard-TLS/SSL-Zertifikat?

Ein Wildcard-TLS-Zertifikat ist ein einzelnes Zertifikat, das ein Sternchen (*) im Feld für den Domainnamen enthält, wodurch ein einziges Zertifikat ausreicht, um eine Domain und mehrere Subdomains abzusichern. Auf diese Weise können Administratoren theoretisch unbegrenzt viele Subdomains mit einem einzigen Wildcard-Zertifikat absichern. Wildcard-Zertifikate erhöhen also die Effizienz in Bezug auf den Erwerb und die Vergabe von Zertifikaten, doch die Tatsache, dass Sie mit einem Wildcard-Zertifikat Hunderte oder Tausende von Subdomains absichern können, heißt noch lange nicht, dass Sie das auch tun sollten.

Wo liegen die Sicherheitsrisiken von Wildcard-Zertifikaten?

Zwar lassen sich diese Zertifikate anfangs sehr leicht implementieren, sind aber bei Problemen schwer aufzufinden, und die Problembehebung ist alles andere als benutzerfreundlich. Und Probleme sind durchaus zu erwarten, wenn Cyberkriminelle Wildcards gezielt ausnutzen. Denn leider ist es in diesem Fall nicht nur für Sie selbst einfacher, Ihre Subdomains abzusichern, sondern es ist auch für Angreifer einfacher, neben Ihrer Hauptdomain auch gleich jede Subdomain zu infiltrieren, die dasselbe Wildcard-Zertifikat nutzt.

Im Prinzip nutzen manche Administratoren die Wildcards heute auf eine Weise, die ähnlich funktioniert wie das Zertifikat-Pinning – eine Vorgehensweise, von der wir abraten. So könnte ein Unternehmen beispielsweise ein einzelnes Wildcard-Zertifikat an Tausend verschiedenen Orten auf verschiedenen Servern – im Unternehmen, aber auch extern – nutzen. Das ist zwar effizient, aber auch extrem unsicher. Selbst wenn nur einer der Server erfolgreich angegriffen wird, ist jede Domain, die dasselbe Zertifikat nutzt, ebenfalls betroffen. Je mehr Agenten dabei aufgrund der Subdomains involviert sind, desto breiter wird der private Schlüssel verteilt. Das Risiko ist also enorm. Warum private Schlüssel nicht weitergegeben werden sollten, haben wir bereits in einem früheren Beitrag erläutert, aber das Worst-Case-Szenario tritt ein, wenn Hacker sich Zugang zum privaten Schlüssel eines Wildcard-Zertifikats verschaffen. Sie können dann nämlich beliebige Subdomains anlegen, diese mit demselben Wildcard-Zertifikat absichern und mit Ihrem gestohlenen guten Namen auf Phishing-Raubzug gehen. Die NSA warnt davor, dass gestohlene private Schlüssel von Wildcard-Zertifikaten auch für Watering-Hole-, Malvertising- oder Man-in-the-Middle-Angriffe genutzt werden können, was Ihren guten Ruf schädigen würde. Fazit: Zwar versprechen Wildcard-Zertifikate zunächst einen Effizienzgewinn, dieser wird aber bei Weitem von den Sicherheitsrisiken übertroffen, die ein Unternehmen eingeht, wenn das Wildcard-Zertifikat nicht ausreichend überwacht und gesteuert wird.

Manipulation einer gesicherten Anwendung mittels ALPACA-Angriff (Quelle: NSA)

Natürlich wissen wir, dass Unternehmen ständig mit knapp bemessenen Ressourcen zurechtkommen müssen, und wir möchten ihnen helfen, so effizient und sicher wie nur möglich zu arbeiten. Deshalb empfehlen wir Automatisierung.

Automatisierung ist die ultimative Strategie, um sowohl Effizienz als auch Sicherheit zu erzielen, denn automatisierte Abläufe lassen sich auf sichere Weise ohne großen Mitarbeiteraufwand implementieren. Durch Automatisierung wird Ihre Zertifikatsverwaltung sogar noch effizienter als durch die Nutzung von Wildcard-Zertifikaten. Vergessen Sie das mühsame Jonglieren mit Excel-Tabellen: Mit modernen PKI-Lösungen automatisieren Sie die Anforderung, Verlängerung und Validierung von Zertifikaten sowie Benachrichtigungen, Widerrufe und mehr. Dies vereinfacht Ihre Zertifikatsverwaltung über den gesamten Zertifikatslebenszyklus hinweg, spart Zeit und senkt die Risiken. Neun von zehn Unternehmen befinden sich bereits auf dem Weg zur PKI-Automatisierung.

DigiCert CertCentral® bietet mehrere Möglichkeiten zur Einrichtung automatisierter Abläufe und Prozesse, darunter ACME, Automatisierungstools und APIs. Über die Benutzeroberfläche von CertCentral lassen sich mehrere ACME-Clients verwalten, die mit Windows- und Linux-Servern kompatibel sind, was jedem Unternehmen die Einführung grundlegender Automatisierungsabläufe ermöglicht. Uneingeschränkte Flexibilität und Anpassungsoptionen bietet die direkte Anbindung von CertCentral über APIs an ein System oder eine Plattform Ihrer Wahl. Nicht zuletzt verfügt DigiCert über eine Suite von Automatisierungstools der Enterprise-Klasse, die eine nahtlose Verknüpfung mit anderen OEM-Lösungen wie gängigen Load-Balancern, F5, Amazon AWS und Citrix ermöglichen und skalierbare, verwaltete Automatisierungsfunktionen bereitstellen. Erfahren Sie in einem unserer aktuellen Blogbeiträge, wie man die Automatisierung von PKI-Zertifikaten und -Workflows vorbereitet.

Wann ein Wildcard-Zertifikat eine gute Wahl ist

All diesen Warnungen zum Trotz kann der Kauf eines Wildcard-Zertifikats sinnvoll sein, wenn Sie mehrere Subdomains absichern müssen und dies intern und sicher tun können. Dass Sie mit Wildcard-Zertifikaten Kosten und Zeit sparen, ist schließlich nicht von der Hand zu weisen. Bevor Sie jedoch ein Wildcard-Zertifikat erwerben, sollten Sie die Sicherheitsrisiken kennen und Kontroll- und Überwachungsmechanismen einrichten, damit Ihr Wildcard-Zertifikat nicht gekapert werden kann. So sollten Sie beispielsweise die Nutzung von Wildcard-Zertifikaten begrenzen und dafür sorgen, dass die privaten Schlüssel nach gängigen Sicherheitsmaßstäben gespeichert und geschützt werden. Bei Bedarf hilft Ihnen DigiCert außerdem dabei, den Einsatz von Wildcards mit speziellen Techniken besser abzusichern. So haben wir bereits mehrere Kunden dabei unterstützt, separate Signaturanforderungen (Certificate Signing Request, CSR) für jedes ausgestellte Wildcard-Zertifikat zu erstellen. Dadurch entsteht für jedes ausgestellte Zertifikat ein Duplikat mit einer separaten CSR, obwohl es sich um dasselbe Wildcard-Zertifikat handelt. Und diese Trennung wiederum stärkt die Sicherheit.Als sicherere Option wäre ein Multi-Domain- oder SAN-Zertifikat (Subject Alternative Name) zu erwägen. Ein SAN-Zertifikat kann ähnlich wie ein Wildcard-Zertifikat mehrere URLs abdecken, ist aber auf eine festgelegte Liste von URLs beschränkt. Trotz allem bleibt Automatisierung mit großer Wahrscheinlichkeit langfristig die bessere Lösung, um sowohl Effizienz als auch Sicherheit in Ihrem gesamten Zertifikatsbestand zu erreichen.

Holen Sie sich den Leitfaden zu Best Practices für TLS 2022

Laden Sie unseren Leitfaden zu Best Practices für TLS (Ausgabe 2022) herunter und erfahren Sie mehr darüber, wie Sie die Zertifikatsverwaltung vereinfachen, Automatisierung umsetzen und gleichzeitig die Sicherheit Ihres gesamten Zertifikatsbestands gewährleisten.

Im Blickpunkt