Criptografía

¿Qué es la Criptografía SSL?

¿Qué es la criptografía SSL?

La criptografía SSL utiliza la criptografía de clave pública, que requiere claves asimétricas para cifrar y descifrar los datos enviados entre un servidor y un cliente (normalmente, un sitio web y un navegador, o un servidor de correo y un cliente de correo, como Microsoft Outlook).

La evolución de la tecnología SSL (Secure Sockets Layer) está estrechamente ligada a la evolución de Internet. De hecho, la primera versión viable del protocolo SSL fue lanzada como SSL 2.0 en 1995 por el navegador de Internet Netscape y actualizada a SSL 3.0 en 1999 antes de ser retirada por contener diversas vulnerabilidades. Posteriormente, fue sustituido por el protocolo TLS (Transport Layer Security), que ahora se considera una versión más segura del SSL. Mucha gente sigue refiriéndose al TLS —el protocolo de seguridad de Internet utilizado en la actualidad— como SSL, y a menudo ambos términos se utilizan indistintamente.

Haga clic aquí para conocer mejor la evolución de la criptografía TLS/SSL.

La criptografía y el cifrado TLS/SSL son los más utilizados para proteger los sitios web en Internet y es la razón por la que en la barra de direcciones del navegador aparece «https». El cifrado TLS/SSL protege también la información confidencial, como los números de las tarjetas de crédito o de la Seguridad Social y las credenciales de inicio de sesión, mientras está en tránsito. Para establecer la conexión, el navegador y el servidor necesitan un certificado digital, también conocido como «certificado TLS/SSL».

La tecnología en la que se basa el cifrado TLS/SSL incluye claves asimétricas y simétricas. Estas claves públicas y privadas se componen de diferentes tipos de algoritmos, como el RSA y la criptografía de curva elíptica (ECC), que las hacen prácticamente imposibles de descifrar.

¿Qué es el cifrado asimétrico?

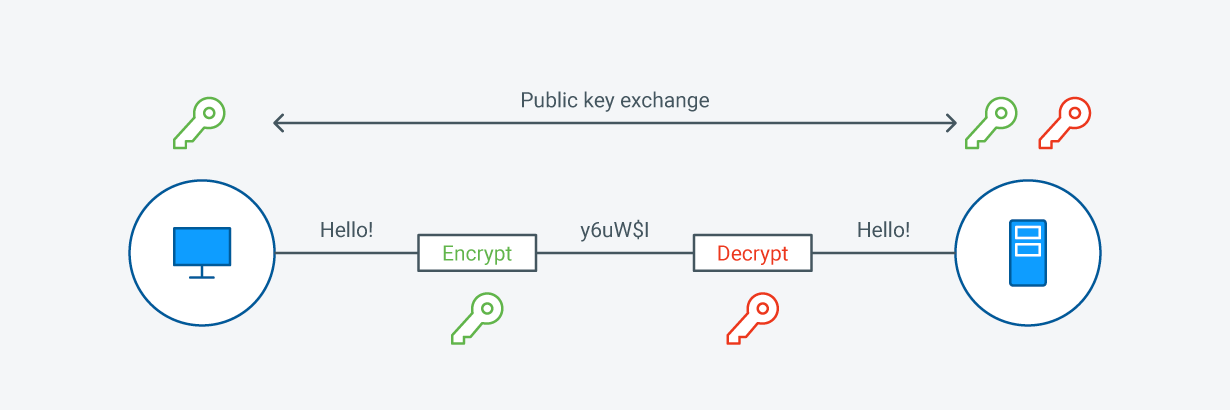

El cifrado asimétrico, también conocido como «criptografía de clave pública» o «criptografía SSL», utiliza dos claves distintas para el cifrado y el descifrado. Con el cifrado asimétrico, cualquiera puede utilizar la clave pública para cifrar un mensaje. Sin embargo, las claves de descifrado son privadas. De este modo, solo el destinatario legítimo puede descifrar el mensaje.

El algoritmo de cifrado asimétrico más habitual es el RSA. RSA son las siglas de Ron Rivest, Adi Shamir y Leonard Adleman, los autores que usaron públicamente el algoritmo por primera vez en 1977. Las claves asimétricas suelen ser de 1024 o 2048 bits, pero las claves de menos de 2048 bits ya no se consideran seguras. Las de 2048 bits tienen muchos códigos de cifrado únicos con 617 dígitos.

Aunque se pueden crear claves más largas, el aumento de la carga computacional es tal que rara vez se utilizan claves de más de 2048 bits. Para hacernos una idea, un ordenador normal tardaría más de 14 000 millones de años en descifrar un certificado de 2048 bits.

¿Qué es el cifrado simétrico?

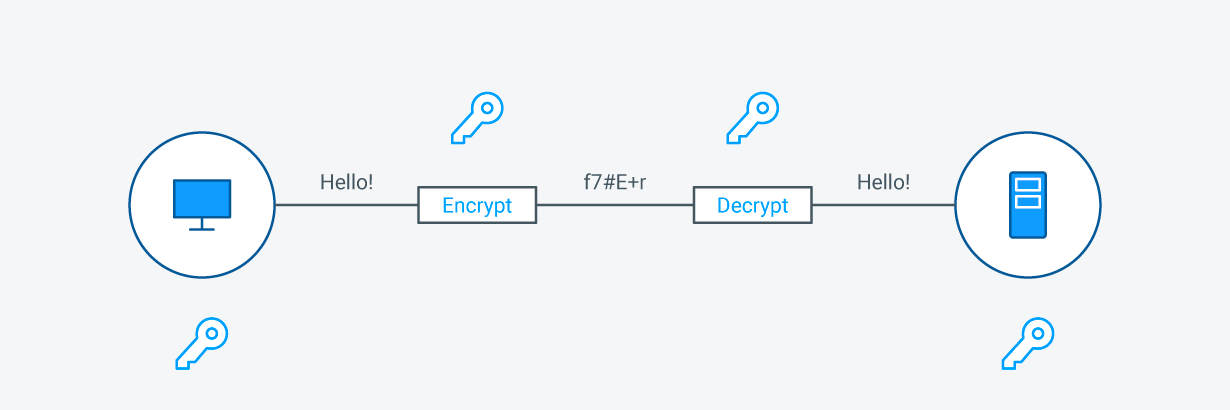

El cifrado simétrico (o cifrado de clave precompartida) utiliza una única clave para cifrar y descifrar los datos. Tanto el emisor como el receptor necesitan la misma clave para comunicarse. El tamaño de las claves simétricas suele ser de 128 o 256 bits, y cuanto más larga es la clave, más difícil es descifrarla. Por ejemplo, una clave de 128 bits tiene 340 282 366 920 938 463 463 374 607 431 768 211 456 posibilidades de código de cifrado. Como se puede imaginar, un ataque de «fuerza bruta» (en el que el atacante prueba todas las claves posibles hasta dar con la correcta) tardaría bastante tiempo en descifrar una clave de 128 bits. Utilizar una clave de 128 bits o una de 256 bits depende de la capacidad de cifrado tanto del servidor como del software cliente. Los certificados TLS/SSL no determinan el tamaño de clave que hay que utilizar.

¿Qué claves son más seguras: las asimétricas o las simétricas?

Como las claves asimétricas son más largas que las simétricas, los datos cifrados asimétricamente son más difíciles de descifrar que los cifrados simétricamente. Sin embargo, esto no significa que las claves asimétricas sean mejores. En lugar de compararlas por su tamaño, estas claves deberían compararse por las siguientes propiedades: carga computacional y facilidad de distribución.

Las claves simétricas son más pequeñas que las asimétricas, por lo que suponen una carga computacional menor. Sin embargo, las claves simétricas también tienen una gran desventaja, sobre todo si se utilizan para proteger transferencias de datos. Como se utiliza la misma clave para el cifrado y el descifrado simétricos, tanto el emisor como el destinatario necesitan la clave. Si pudiera acercarse y susurrarle la clave al receptor de su mensaje, no habría mayor problema. Pero si se la tiene que enviar a la otra punta del mundo —que es lo más probable—, hay que preocuparse por la seguridad de los datos.

El cifrado asimétrico no tiene este problema. Mientras se mantenga la clave privada en secreto, nadie podrá descifrar los mensajes. El emisor puede distribuir la clave pública correspondiente sin preocuparse por quién la recibe. Cualquiera que tenga la clave pública puede cifrar datos, pero solo la persona que tiene la clave privada puede descifrarlos.

¿Cómo utiliza TLS/SSL el cifrado asimétrico y simétrico?

La infraestructura de clave pública (PKI) es el conjunto de hardware, software, personas, políticas y procesos necesarios para crear, gestionar, distribuir, utilizar, almacenar y revocar certificados digitales. La PKI también es lo que vincula las claves con las identidades de usuario mediante una autoridad de certificación (CA). Utiliza un criptosistema híbrido y se beneficia del uso de ambos tipos de cifrado. Por ejemplo, en las comunicaciones TLS/SSL, el certificado TLS del servidor contiene un par asimétrico que combina una clave pública con una privada. La clave de sesión que crean el servidor y el navegador durante el proceso de handshake de SSL es simétrica.