暗号化資産に関する可視性を一元化することがデジタルトラストに不可欠な理由は、もはや明らかです。過去数年というもの、期限切れの、あるいは保護が不十分な TLS 証明書のために破壊的な停止やデータ侵害が立て続いていますが、その深刻さを実感できないのであれば、企業が管理しなければならない平均的な証明書の数を想像してみるといいでしょう。デジサートによる 2021 年の調査によると、企業で管理が必要なサーバー証明書は、平均で 5 万にものぼると推定されています。

膨大な数字ですが、これでもサーバー証明書の数だけです。一般的な企業で必要とされるユーザー証明書とデバイス証明書は含まれていません。しかも、増えつつある電子証明書のユースケースの数や、それに伴って増えている TLS 証明書の全体も数に入っていません。

そして、証明書は各社の IT 環境のどこにでも隠されています。すべては網羅できませんが、たとえば証明書は次のような場所で見つかりそうです。

デジサートも含めたパブリック認証局(CA)

プライベートのオンプレミス CA。一般的には Microsoft CA で、それが未管理の状態で設立される場合が多い

AWS Private CA などのプライベートクラウド CA

Microsoft IIS や Apache などのウェブサーバ

F5、Citrix、A10、AWS Elastic Load Balancer などのロードバランサー

Qualys や Tenable などの脆弱性スキャンツール

クラウドネイティブの Kubernetes クラスター

当社が調査した企業の半数近くで、IT の知識なしに導入される、いわゆる「不正な」証明書、今も管理されないままの証明書が見つかっています。ひょっとすると、IT 管理者の知らない証明書が、組織の至るところに何万と存在するかもしれません。

だからこそ、組織はあらゆる証明書の完全なインベントリを保持し、常に更新していくことが欠かせないのです。これを達成するには、使われ方、所有者、所在などにかかわらず、証明書という証明書を残らず検出する機能が必要になります。

証明書が見つかったことが分かるだけの証明書ライフサイクル管理(CLM)ソリューションでは十分とはいえません。効果的な CLM ソリューションは、証明書を検出する複数のメカニズムを備えている必要があります。この重要なタスクを単独で遂行できる手法はないからです。

効果的な CLM ソリューションで証明書を検出するには、どんな方法があるのでしょうか。確認してみましょう。

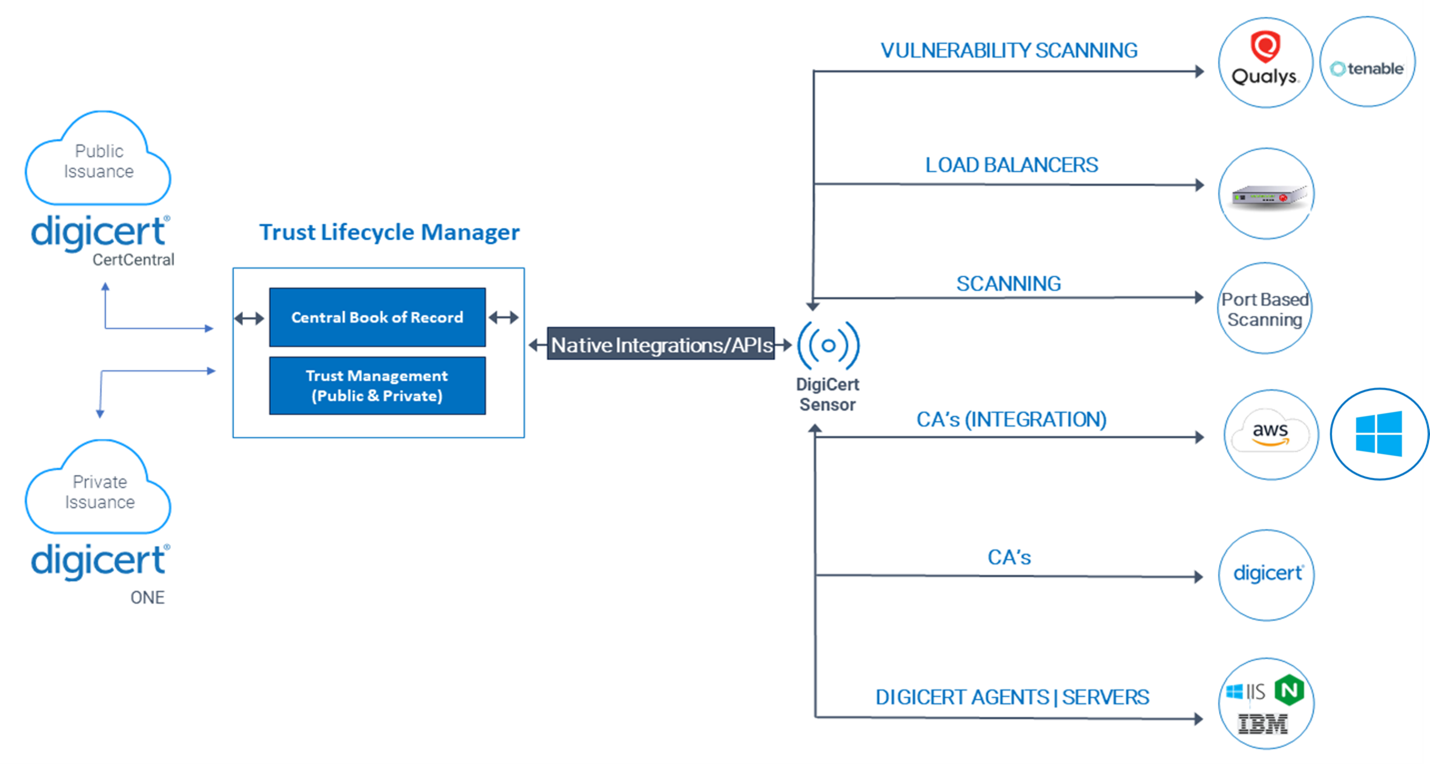

CertCentral および DigiCert® ONE CA Manager との統合

CLM ソリューションによる証明書の検出ということでまっ先に思いつくのは、そのソリューションを開発した認証局(CA)と密接に連携することでしょう。DigiCert® Trust Lifecycle Manager は、DigiCert CertCentral® によって発行されたパブリック証明書と、DigiCert ONE CA Manager によって発行されたプライベート証明書を検出できます。このように統合されていれば、発行から一元管理までの証明書ライフサイクル管理が合理化され、これらの証明書をシームレスに検出できるようになります。こうしたフルスタックの機能は、CA に依存しない CLM プロバイダーには実現できませんが、すでに CertCentral をお使いであれば、ぜひ検討したい点です。

サードパーティの CA との統合

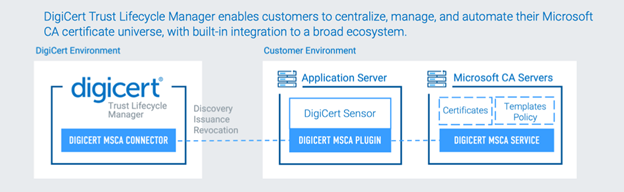

もちろん、証明書をすべてデジサートが発行しているわけではありません。社内の環境で Microsoft CA をひとつも利用していない Global 2000 企業を見つけるのは難しいはずです。一方、インフラのかなりの部分をクラウドに移行する組織も増えているので、その多くは特に AWS Private CA から発行される証明書で満足しています。つまり、インポートして中央の証明書インベントリに登録するには、これらの CA から発行された証明書も検出する手法が必要だということです。

CA ベースのほとんどのソリューションは、自らが発行した以外の証明書を検出できません。この点は、CA に依存しないレガシーのソリューションが頻繁に謳うセールスポイントです。これに対して、DigiCert Trust Lifecycle Manager は CA 中心でもあり CA 非依存でもあるという特異な(そして有用性の高い)統合形態です。

DigiCert Trust Lifecycle Manager の機能は、他の CA によって発行された証明書を探し出すだけではありません。サードパーティの証明書を証明書インベントリにインポートしてあれば、その証明書を識別するタグを割り当て、事前定義された自動化やフィルタリングのオプションを適用できます。

図 1: How Trust Lifecycle Manager と Microsoft CA サーバーの連動の仕組み

ポートベーススキャン

ポートベーススキャンは、直接 CA から届いたのではない証明書を検出する最も基本的な方法です。CLM ソリューションは、IT 環境にセンサーを投下して、重点的に証明書を検索します。オンプレミスでもクラウドでも、スキャンが必要なポートまたは IP 範囲を指定して、アクティブなサービス、IPV4 アドレスに関連付けられた証明書などのアセットを識別することが可能です。このスキャンによって、証明書が安全であり、適切に管理されて、業界標準に適合することが保証されますし、組織のネットワークインフラにおける完全性も確実に保たれます。

DigiCert Trust Lifecycle Manager では、ポートベーススキャンの機能を使って数多くの証明書を検出できます。ただし、ロードバランサーやウェブサーバなどで見つかる特定の証明書を検出するには他の機能が必要です。

センサーを活用して、ロードバランサーの背後にある証明書を検出

ポートベーススキャン単独でも、ロードバランサー上で実行されているオープンポートおよびサービスは識別できます。しかし、TLS 証明書そのものを識別することはできません。ロードバランサーは TLS 接続を止めてトラフィックをバックエンドサーバーにルーティングするからです。これらのポートは開放されていないため、ネットワーク上の戦略的なポイントでネットワークトラフィックを監視し、そのポイントを移動するトラフィックを分析するセンサーが必要になります。このハンドシェイクデータによって、ロードバランサーの背後にあるサーバー上で使用されている証明書を識別し、それを可視化して一元的なインベントリで同期することができます。

DigiCert Trust Lifecycle Manager なら、そのセンサーを活用して、ロードバランサーの背後にある証明書を自動化できます。ロードバランサーに関連付けられることが多い証明書の数が増えていることを考えると、この機能はきわめて重要です。DigiCert Trust Lifecycle Manager のインフラでは、このような証明書が完全な証明書インベントリに含まれるよう保証するだけでなく、ただでさえ複雑な環境に存在する可能性のある他の証明書も識別できます。

エージェントからインポート

Microsoft IIS や Apache といったウェブサーバにインストールされているなど特定の証明書は、ポートベーススキャンで検出できません。そうした証明書を検出するには、有効期間や関連ドメインなど証明書に関する特定の情報を収集し、その情報を中央インベントリにリレーできるエージェントを、サーバーに直接インストールする必要があります。

DigiCert Trust Lifecycle Manager は、こうしたエージェントを提供し、他の手法では検出できない種類の証明書を検出する柔軟性を発揮します。さらに、DigiCert Trust Lifecycle Manager のエージェントには、外部ソースがサーバーに接触するのを避けるうえで必要な内部認証の機能もあります。

既存の脆弱性検出ツールを活用

継続的な中央の証明書インベントリを構築して管理する際には、ここまでに述べた検出メカニズムがすべて必要です。しかし多くの組織、なかでも Fortune 500 企業が使用している Qualys や Tenable といった脆弱性管理ソリューションでは、ネットワーク化されたほとんどのアセット、つまり物理サーバーや仮想サーバー、ルーター、スイッチ、クラウドインスタンス、コンテナ、多機能プリンターに代表される IoT デバイス上で脆弱性を検出できるため、電子証明書をスキャンするときにはすでに導入済みのインフラを活用したいと考えるものです。

このような脆弱性検出ソリューションは、あらかじめネットワークの隅々までスキャンしており、エンタープライズ環境の完全なインベントリとレイアウトを構築・管理しています。DigiCert Trust Lifecycle Manager なら、ネットワークに過剰な負荷を与えたり、SecOps チームによるアクセスを一定以上複雑にしたりすることなく、既存のデータを負担し、完全な証明書インベントリを直ちに構築することができます。統合の機能を欠くレガシーの CLM ソリューションでは実現できなかった形で、暗号化資産の総合的なレコードが実現されます。

必要なすべてのツールでデジタルトラストを確立

鍵や証明書といった暗号化資産は、物理的なデータセンターからクラウドまで、IT 環境のどこにでも見つかります。そして、証明書をすべて検出し、継続的に更新される中央インベントリを構築するプロセスは、想像もできないほど複雑です。容易に導入できる複数の検出メカニズムを組織で簡単に使えるようにすれば、インベントリが包括的かつ実践的であると確信できます。

DigiCert Trust Lifecycle Manager では、検出メカニズムの開発を常に続けることで、こうした機能を実現しています。暗号化資産を包括的に視覚化し、このインベントリ(デジサートでは「Central Book of Record」と呼んでいます)が継続的に更新されるよう保証することによって、DigiCert Trust Lifecycle Manager は組織固有のニーズに応じたセキュリティ、事業継続性、迅速な問題解決を実現します。

図 2: Trust Lifecycle Manager では、企業の全体を通じてさまざまな方法で証明書を検出できる

DigiCert® Trust Lifecycle Manager の詳細は、https://www.digicert.com/jp/trust-lifecycle-manager でご確認ください。