自動化により証明書

停止を阻止して

コスト削減を実現

DigiCert ONE は、証明書ライフサイクル管理を簡素化および自動化します。証明書の有効期限が47日にまで短縮されることによる、運用面でのマニュアル作業、リスク、コスト、ロードバランサーやマルチクラウド環境への実装の複雑さを減らしながら、継続的なコンプライアンスと稼働時間を大規模に確保できます。

Optional heading that can be visually hidden

TLS証明書の有効期間が 47 日間に短縮

CA Browser Forumは2025年4月にTLS証明書の有効期間を順次短縮することを決定しました。これによりTLS証明書の有効期間は最大2026年3月15日に200日、2027年3月15日には100日、2029年3月15日には47日まで短縮されます。 この決定はパブリックなTLSフレームワークの安全性を高め、暗号アジリティを実現することを目的としています。

一方、TLS証明書ユーザは証明書更新のための作業コストが大きくなり、また、ヒューマンエラーによるサービス停止リスクへの対策が重要になります。

TLS証明書の自動更新とは?

TLS証明書の有効期間短縮に伴う更新作業コストとヒューマンエラーによるリスクを低減するためには、証明書更新の自動化が有効な対策です。証明書更新の自動化とは、鍵ペアの生成、CSRの作成から証明書の申請、取得、インストールまでをソフトウエアで自動的に実行する方法です。

DigiCertが提供する2つのソリューション

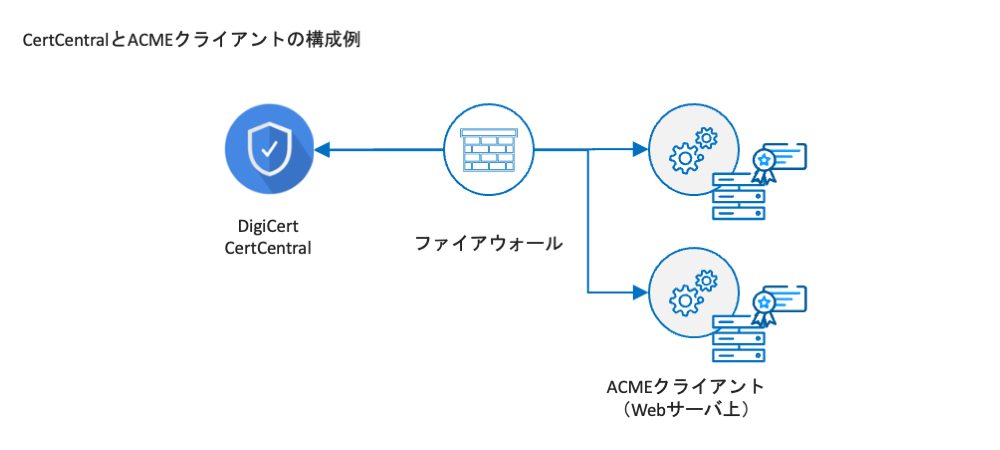

シンプルで小規模なシステム構成の場合にはCertCentralが提供するACME APIと、お客様が用意するサードパーティーACMEクライアント(例えばCertbot等)の連携により証明書更新を自動化することが可能です。投資を抑えて最低限の自動化構成を実現する場合に有効な方法です。詳細はこちら >>

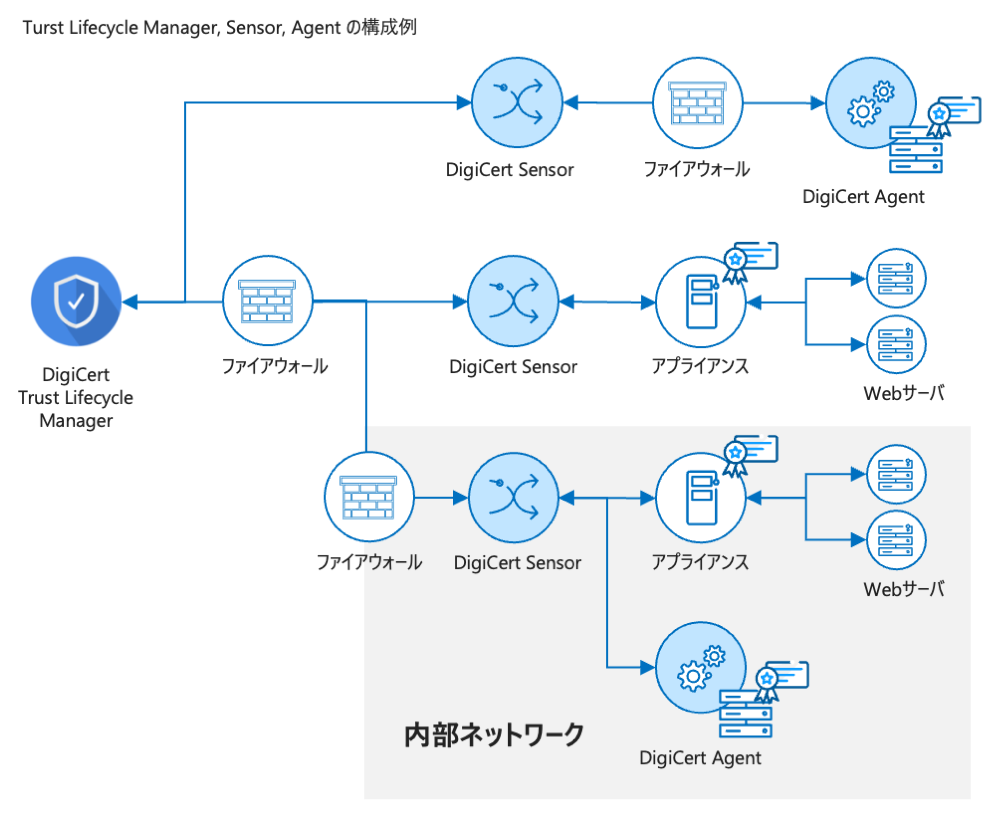

より複雑なネットワーク、アプライアンス、ハイブリッドクラウドでTLS証明書を運用しているエンタープライズのお客様はTrust Lifecycle Managerにて提供しているAutomation APIやDigiCertの提供するクライアントソフトウエア(Agent/Sensor)を活用いただくことで、より高度で、証明書管理機能が充実した自動化ソリューションの導入が有効です。

Trust Lifecycle Managerが提供するAutomationとDiscovery機能を利用することで証明書のより広範な適用と可視化された証明書(およびその暗号アルゴリズム)インベントリー管理により証明書の有効期限短縮、アルゴリズムの仕様変更といった変化が多い状況においても継続的な証明書運用が可能になります。将来におけるPQCへの移行を考慮すると、更新対象の証明書を検知、改善、保護、監視できる運用の仕組み(暗号アジリティ)が重要であり、Discoveryは暗号アジリティを実現する強力なツールとしてご利用頂けます。詳細はこちら >>

DigiCert CertCentral (ACME APIによる自動化)

CertCentralはパブリック証明書の発行・管理に特化したクラウド型プラットフォームであり、デジサートおよびジオトラストのTLSサーバ証明書の申請、発行、更新が可能です。Trust Lifecycle Managerに比べると社内システムと連携する機能は多くありませんが、Certbot、WinACMEなどのサードパーティACMEクライアントと連携することが可能です。社内において証明書の管理責任分界点が明確で、比較的シンプルな構成のウェブサーバのTLS証明書の更新を自動化することができます。自動化を行う場合はアカウントをサブスクリプション契約に切り替えていただく必要があります。

実装ガイドについてはこちら

CertCentralについての詳細はこちら>>

DigiCert Trust Lifecycle Manager (Sensor、Agentによる自動化)

マルチクラウドなど様々な環境で利用されるパブリック、プライベート認証局(CA)の運用を一元的に可能にするエンタープライズ企業向けソリューションです。DigiCert ONEプラットフォームの一つとして、TLS証明書、クライアント証明書、S/MIME証明書、デバイス証明書などの更新自動化や統合管理を実現します。UEM/MDM、CMS、AD、IAM等と連携し、高度な認証プラットフォームと運用性を提供することで様々なニーズに柔軟に対応します。

【特徴】

- エンタープライズ向けPKIをシンプルに運用

マルチベンダーのパブリックCAとプライベートCAの証明書を統合管理 - ユーザ、デバイス、Webサイト向け証明書の一元管理

TLS証明書、クライアント証明書、S/MIME証明書などを迅速に発行、配置、失効することでゼロトラストモデルの運用を効率化 - スケーラビリティと自動化

デジサートのセンサーやエージェント、Tenable・Qualys・ServiceNowなどの社内に導入済みのITサービスと統合することで複雑なネットワークやアプライアンス、既存システムと連携したワークロードで大量の証明書の管理を自動化 - 迅速な導入

認証局(CA) および 中間認証局(ICA) のスピーディーな生成 - 電子証明書の統合管理

デバイス証明書を制御するPKIの統合管理プラットフォーム「DigiCert One」で稼働し、証明書のエコシステム全体を一元管理可能

Trust Lifecycle Managerの詳細はこちら>>

事業継続計画の明暗をわける暗号アジリティ

暗号アジリティ(Crypt Agility)とは暗号アルゴリズム、証明書を業界標準の変更や外部環境の変化にあわせてすぐにアップデートできる能力です。短期証明書の短期化による作業コスト増やヒューマンエラーによるサービス停止リスクだけではなく、古くて脆弱な暗号を利用しているアタックサーフェースの管理を行うためにも普段から組織内の暗号アセットを把握し、管理することが必要となります。しかしながら、多くの企業は検知、管理ができていると言い難い状況にあります。

暗号アジリティを備える利点

量子コンピュータに対抗するPQC

証明書の管理を強化し、自動化をすることはIT負担の軽減だけではなく、エラーやアタックサーフェースの低減にもつながるため重要です。また、暗号アルゴリズムや鍵の安全性は数学的解読困難性に依拠しているため永続的ではなく、コンピュータ計算能力の向上により危殆化のリスクが増加します。2030年代に現在広く利用されている暗号を解読することが可能になると言われる量子コンピュータの登場は暗号技術における大きな脅威です。現在TLS証明書が利用するRSAやECCといった現在主流の暗号技術は量子コンピュータの登場により脆弱になることが予想されており、2024年7月には米国NISTにより耐量子コンピュータ暗号アルゴリズム(PQCアルゴリズム)が標準化されました。

量子コンピュータの計算能力と近年のAIを利用したアルゴリズムの高度化は未知数であり、PQC時代においても暗号技術と計算能力の競争は続くことが予測されています。証明書で利用するアルゴリズムが危殆化すると通信の安全性が損なわれるため、常に最新のアルゴリズムや暗号鍵にリフレッシュする体制の確立が必要と言われています。たとえばTLS通信に使われる証明書が破られれば、機密情報の漏えいや通信の改ざんが発生する可能性があります。そのため、NISTによるポスト量子コンピューター暗号(PQC)の標準化など、規制や業界要件の変化にも対応が求められます。こうした変化に備えるには、日頃より暗号資産がどこに存在しているのか、何を使っているのかを把握、管理しながら、暗号アルゴリズムや鍵長を素早く変更できる「暗号アジリティ」が前述の通り不可欠です。

DigiCertでは利用している証明書を可視化するDiscoveryと、Automation機能により量子コンピューター時代の暗号アジリティを実現します。

また、PQCへの移行のテストに利用できるテスト用証明書をPQC Labでご利用頂けます。