.jpg)

新しいソフトウェアに潜在する脅威

Gartner の調査である Cybersecurity Drive によると、新しいソフトウェアにはサードパーティのコードが 40% ~ 80% 含まれています。これらのコードには、ランタイム、ライブラリ、コンポーネント、ソフトウェア開発キット(SDK)などがあります。つまり、自社のソフトウェアの信頼性だけでなく、サードパーティのコードに関連する未知の脅威についても心配しなければならなくなっているということです。さらに、ソフトウェアのリリース周期の短縮について企業は圧力にさらされています。いったいどこを短縮すればよいのかと思われているでしょう。

コードサイニング証明書でソフトウェアに署名することで、エンドユーザーは製品が改ざんされていないこと、および正当な人物または企業が署名したことを保証されます。しかし、コードサイニング証明書では、ソフトウェアが安全かどうかは確認されません。ソフトウェアに署名すると、エンドユーザーは発行者への信頼のみに基づき、製品を信頼することに決めます。では、どうすればエンドユーザーの信頼を維持できるでしょうか?

今日は安全なソフトウェアが明日は脆弱に

2023 年第 2 四半期だけで、7,153 件の一般的な脅威と脆弱性(CVE)が National Vulnerability Database(NVD)に公開されました。また、攻撃者はパッチが適用されていないシステムの古い脆弱性を執拗に悪用します。脆弱性はこのように急速に増加しているため、課題は、既知の脆弱性に迅速に対処し、それぞれの脆弱性に関連するリスクを理解し、脆弱性を解消するのか、脆弱性の悪用が成功した場合の潜在的リスクを受け入れるのか、十分な情報に基づいて判断することです。

脅威管理ソリューション

デジサートにはこれらすべての課題に対応できるソリューションがあります。DigiCert® Software Trust Manager です。デジサートは、ソフトウェアサプライチェーンセキュリティの先進的企業である ReversingLabs と提携し、DigiCert Software Trust Manager に脅威検知という強力な新機能を導入しました。

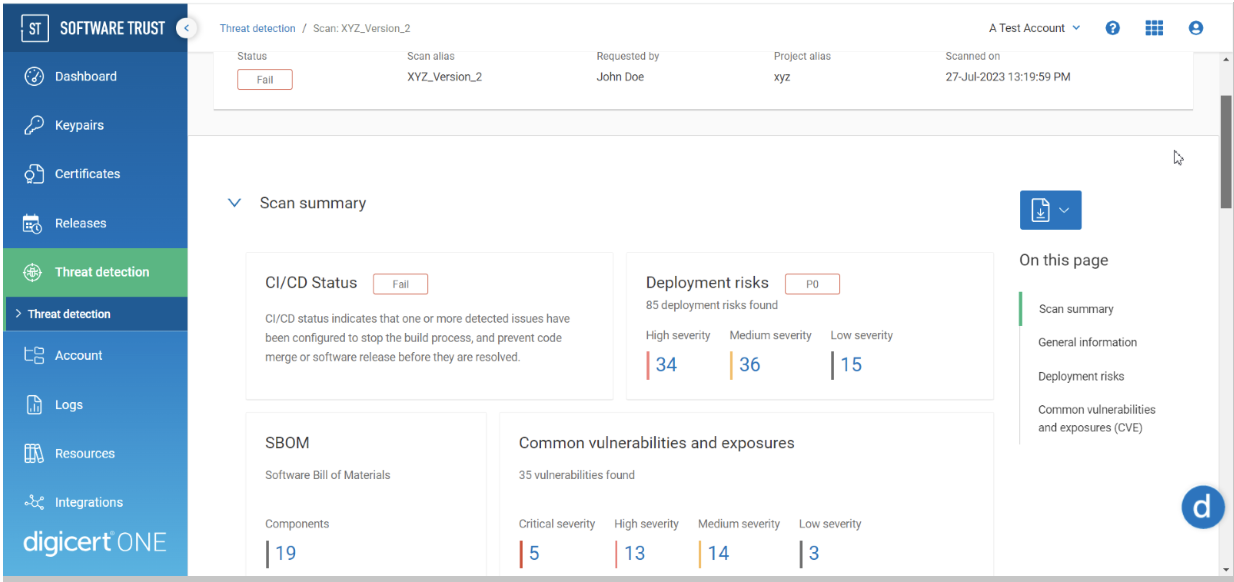

脅威検知により、リリース前に、ソフトウェア内で見つかったすべてのコンポーネントをスキャンできます。この機能により、開発者のコードと、ソフトウェアに組み込まれたサードパーティコンポーネントの両方において脆弱性を特定可能です。

ソフトウェアスキャンの完了後、サードパーティ、オープンソース、および内部開発の依存関係を特定するために、自動化ツールでバイナリの分解処理により SBOM および SARIF レポートが生成されます。2021 年 5 月 12 日、国家サイバーセキュリティ強化に関する米国大統領令 14028 が発布され、連邦政府システムで使用されるすべてのソフトウェアには SBOM(ソフトウェア構成表)を添付することが義務付けられました。これは貴社には当てはまらないかもしれませんが、ソフトウェアに SBOM を添付することは、透明性によって信頼を構築するためのベストプラクティスと見なされています。

CVE の謎を解く

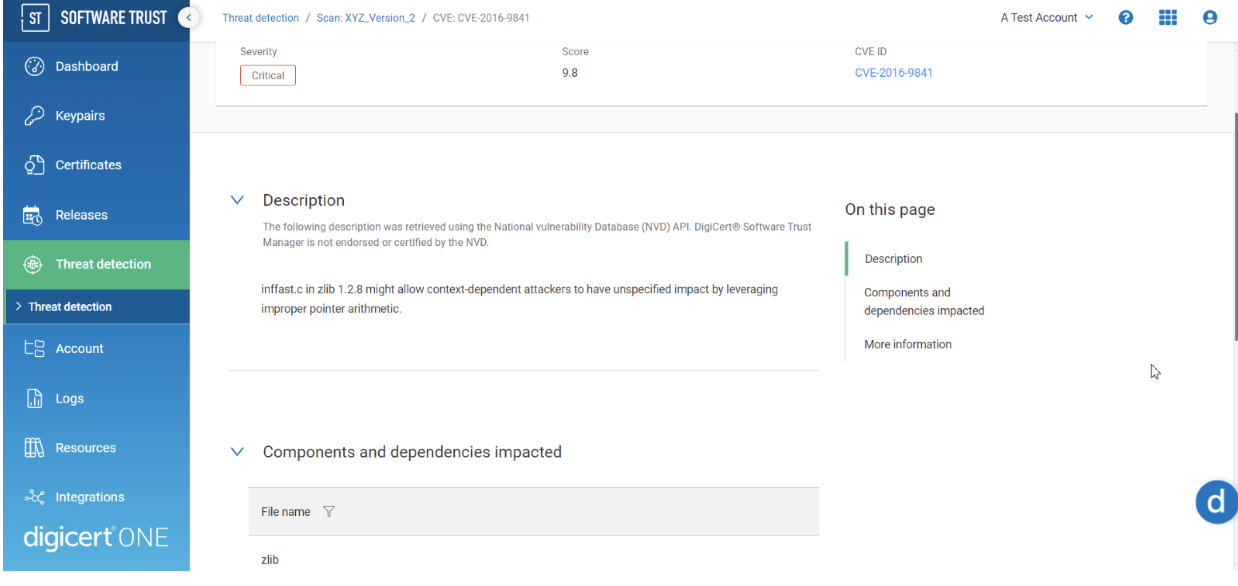

NVD は一般公開された CVE を特定するのに非常に役立ちます。しかし、包括的な脆弱性管理を CVE のみに依存することには限界があります。CVE では誰かが脆弱性を報告することが求められます。報告があると、CVE 割り当てチームと CVE Numbering Authorities(CNA)が脆弱性を精査し、CVE ID を割り当てます。この全プロセスは、人々が検索する NVD で "既知の" 脆弱性の公開が遅れる原因となっています。NVD アナリストは、NVD で脆弱性が公開されて初めて、脆弱性の調査を開始します。そのため、解決策やベンダーのパッチを待たずに CVE が掲載されることがあります。このようにしてさらに遅れが生じ、人々が問題を明確に理解し解決策を知る前に、攻撃者には脆弱性を悪用する機会が与えられます。

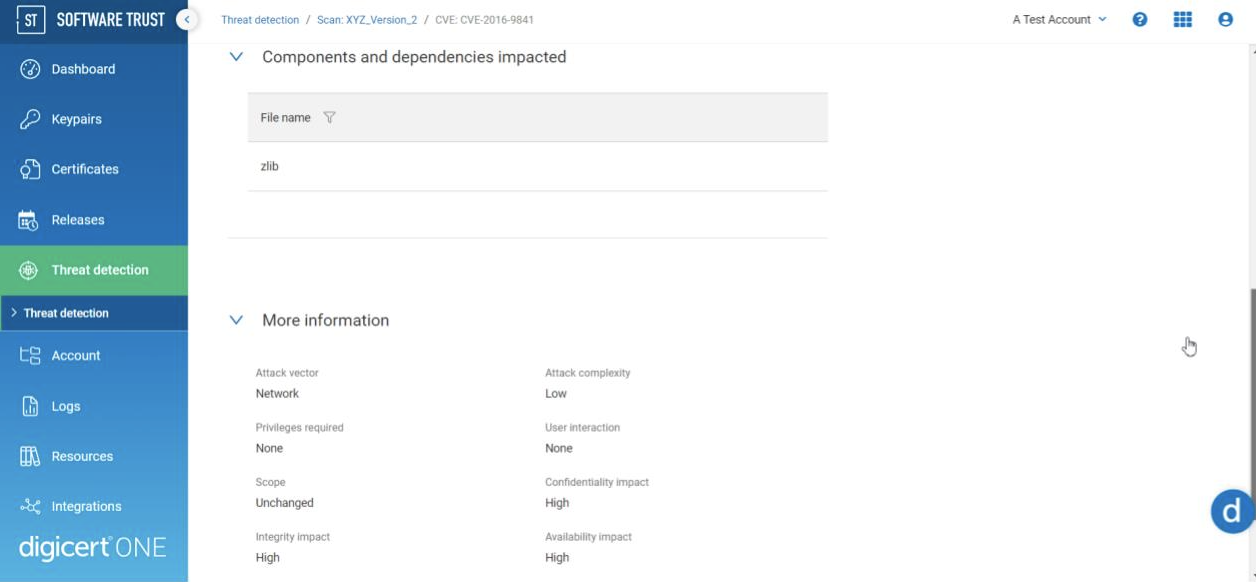

CVE の重大度は Common Vulnerability Scoring System(CVSS)を使用して計算されます。このスコアは多くの場合、有用である一方、悪用の成功により組織が受ける潜在的な影響を完全には表していないことがあります。Heartbleed は過去 10 年で最も有名な脆弱性の 1 つです。この脆弱性の悪用が成功すると、サーバーの秘密鍵の窃取が可能となります。それにもかかわらず、この脆弱性に当初割り当てられた CVSS スコアは 10 段階評価の 5 でした。これらの課題に対処するため、DigiCert Software Trust Manager は、CVE スコアに関係する要因の内訳と、CVE リスク要因の評価方法に関する付属文書を提供しています。

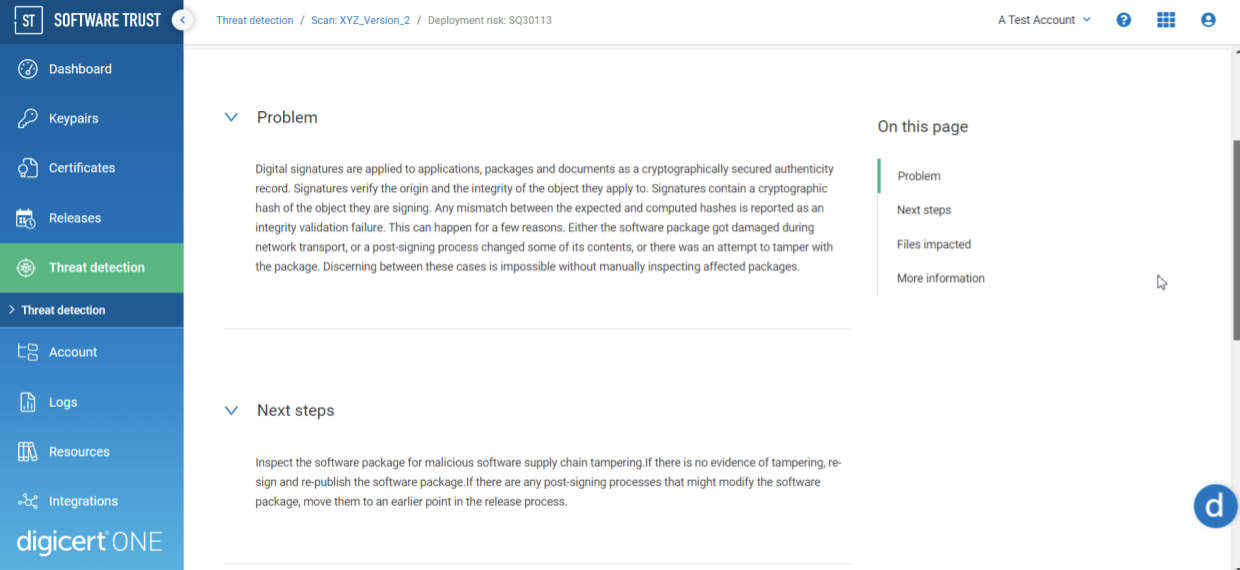

また、DigiCert Software Trust Manager は、ソフトウェアを CVE だけでなく、ReversingLabs が作成、管理している導入リスクのリストとも照合します。ReversingLabs によるこの拡張分析には、マルウェアや、暗号化されていないシークレット、ソースコードに含まれている IP アドレスなどの識別情報の特定が含まれます。

最も重要な資産の特定

組織の目標、優先事項、運用の性質を評価し、どのソフトウェアコンポーネントが組織の評判にとって最も重要かを判断します。例えば、組織が GDPR、CCPA、HIPAA などのプライバシー規制を遵守する場合、データの機密性、完全性、可用性の確保が最優先事項かもしれません。

脆弱性の優先順位付け

DigiCert Software Trust Manager にはユーザーフレンドリーなグラフィカルユーザーインターフェイス(GUI)があり、脅威検知レポートが表示されます。レポートでは、個々の導入リスクや脆弱性が含まれているソフトウェア内のコンポーネントが特定されます。導入リスクでは ReversingLabs による説明と解決策が提示されます。CVE では、NVD で提供されている適用可能な解決策とパッチの説明とリンクが提供されます。レポートでは、脆弱性と導入リスクが、重大度、および悪用された場合の潜在的影響に基づき、分類されます。

重大度スコアは CVE、および ReversingLabs の導入リスクに対応する優先度に関連付けられています。このスコアに基づき、リスクを受け入れてソフトウェアのリリースを進めるのか、レポートを使用して脆弱性の解決を優先するのか、判断を下すことができます。重要な資産に生じる影響が最も大きい脆弱性と導入リスクを評価することにより、最大の脅威となる問題を最初に特定し、対処できます。

重大な脆弱性と導入リスクを解決することで貴社とエンドユーザーは悪用から保護されるのに対し、重要でない欠陥を解消することで製品の安定性は高まり、ユーザーエクスペリエンスが向上します。DigiCert Software Trust Manager は、貴社の評判を守り、ソフトウェアの品質を高め、貴社と顧客を脆弱性悪用の影響から保護します。

顧客の信頼の維持

ソフトウェアを消費者にリリースする前に、脆弱性と導入リスクがないか、ソフトウェアをスキャンしましょう。ソフトウェアのリリース前に、ビジネスクリティカルな資産に重大な影響を及ぼす脆弱性と導入リスクを優先的に解決しましょう。SBOM レポートや SARIF レポートをソフトウェアに同梱することで透明性が向上し、重大な脆弱性が含まれていないことを実証できます。最後に、ソフトウェアに署名してタイムスタンプを付与して信頼性を高めましょう。これにより、貴社とユーザーは、ソフトウェアが署名後に危殆化されていないことを確かめられます。

DigiCert で保護しましょう。デモのご依頼についてはデジサートサポートまでご連絡ください。脅威検知の詳細については、ドキュメントをご覧ください。