歴史を振り返れば、早い時点から警鐘に気づくことができます。サイバー犯罪はインターネットの歴史とともに存在し、その始まりはオペレーティングシステムやアプリケーション、ネットワークサービスの脆弱性を突くために設計された単純なツールでした。1988 年には、ポータブルメディアを介するウイルスとして登場し、ワームとしてネットワーク上に拡散しました。2010 年までには、ボットネットとしてブロードキャスト機能を獲得しています。2012 年には「複合型マルウェア」と呼ばれるようになりました。単なるツールからスマート武器へと進化を続けており、2015 年には APT(高度で持続的な脅威)やキルチェーンへと進化を遂げました。

このサイバー戦争時代にデバイスを保護するには、従来の情報技術(IT)と運用技術(OT)の間に、文字どおり一線を画すことが必要になります。

サイバー戦争の新しい世界

今日のマルウェアは、重要インフラに対する組織的なサイバー攻撃として、あるいは暗号技術を武器として高度化した、国家主体の攻撃者による主流のランサムウェアとして、重要インフラにおけるソフトコアを狙って展開されています。マルウェアは、ネットワーク監視の高度化という形で、そして非武装地帯(DMZ)から指令装置、作動装置、検知装置へと水平方向に伝播するようにその姿を変えつつあります。産業用の既存デバイスや新規デバイスは、設計上サイバーレジリエンスを欠いており、新たに押し寄せるサイバー攻撃への備えがありません。

その根本的な原因は、ハッカーが検出および予防対策を回避する術を知るようになったことです。IT セキュリティは、ルールベースのファイアウォール、脅威インテリジェンス、ポリシーという文法に基づく侵入および異常検知など、ネットワークトラフィックの検査を目的に設計されていました。IT への対策を OT に後付けするのは、根本的に無理があります。デバイスの脆弱性と人間の脆弱性は根本的に異なっているからです。デバイスの動作は決定論的ですが、人間の心理を把握するのは容易ではありません。デバイスを保護するには、推移的な信頼という水平方向のプラットフォームと、統合的な信頼という垂直方向の柱が必要です。

トップ 5 の業界トレンド

- デジタルトランスフォーメーション

デバイスに関する新たなトレンドの第1(最上位)はデジタルトランスフォーメーションで、一文にまとめると次のように言うことができます。人工知能(AI)が機械学習(ML)を推し進め、デジタルプライバシーとデータ保護を備えたうえで運用の効率性を達成し、データ共有を可能にするということです。AI は、自動化に基づく産業用途でのミッションクリティカルなサービスの継続性と実行時の完全性のために、ネットワークとデバイスどちらのインテリジェンスも必要とします。ML は、証拠に基づく仮説的な推論モデルのための観察、長い耐用年数に必要な状況ベースの保守、品質向上と設計上のイノベーションのための遠隔測定を通じて、運用の効率性を確保します。 - ゼロトラスト

第 2 の新たなトレンドは、ゼロトラストモデルです。基本的には、リアルタイムでレイテンシの低い LOB (業務)アプリケーションのボリューム、速度、多様性という課題に行き着きます。ボリュームとは、異種混在のデバイス、デバイスの識別と認証に用いる暗号鍵と証明書のことです。速度は、所有権の移転、鍵および証明書のライフサイクル管理の自動化を必要とする保護対策に関わります。暗号化アルゴリズムの多様性(輸出入規制のある、グローバルで断片化した市場)には、抽象化レイヤーと鍵の使用制限が必要です。 - サプライチェーンでの信頼

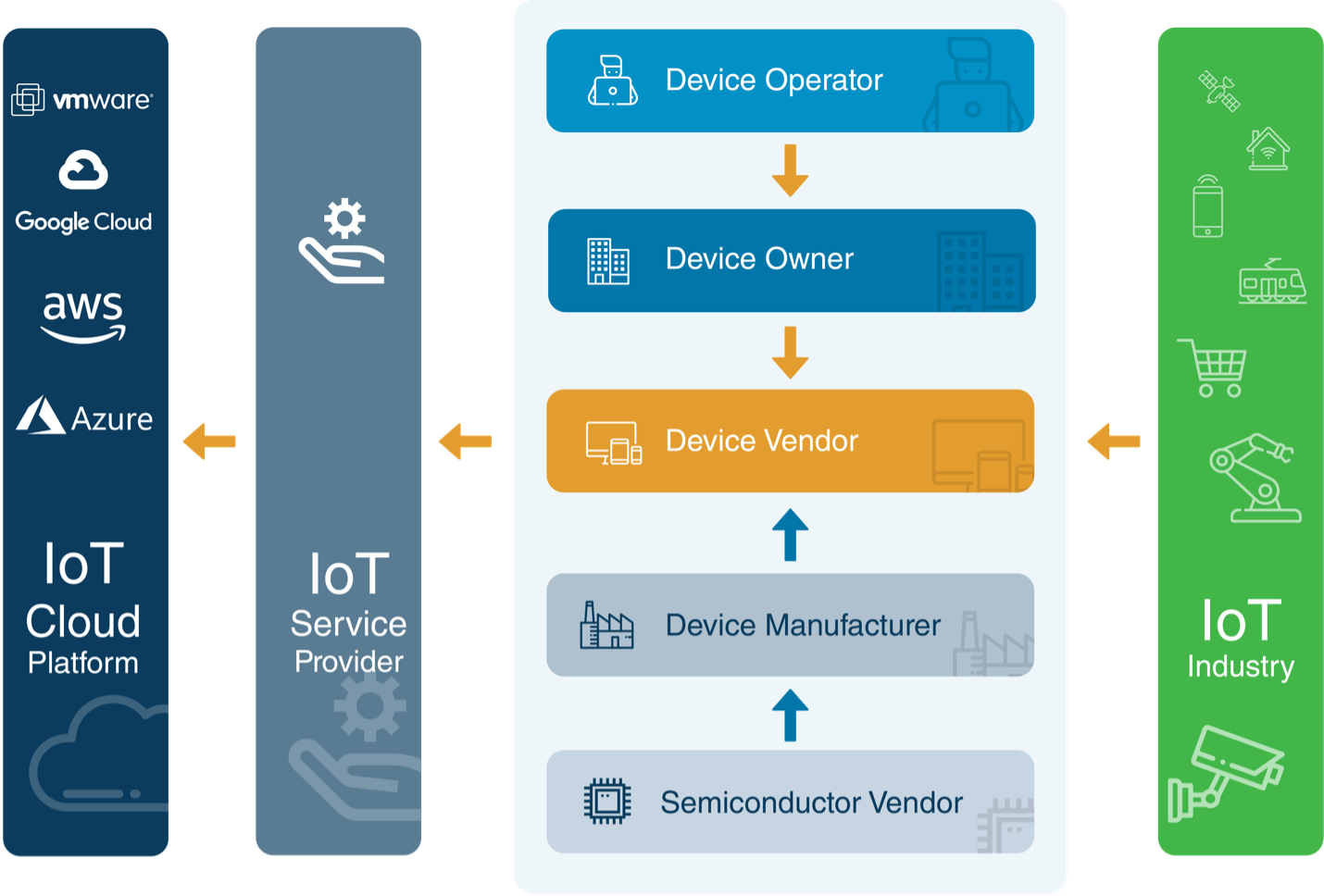

第 3 の新たなトレンドは、サプライチェーンにおける信頼の構築です。攻撃対象領域は流動的で、チップ製造工場から OEM、デバイス所有者、デバイスオペレータ、そして既存デバイスと新規の異種接続デバイスに至り、そこには多くの死角があります。信頼の基点から始まり、水平方向での信頼の連鎖が必要であり、メーカーやデバイス所有者が発行する ID、最小特権の原則に基づく暗号鍵の使用などが必要です。特に重要なのは、移行やコスト管理をしやすくするために、クラウドプラットフォームや認証局(CA)によるロックインがないホスティングプラットフォームと CA を必要とすることです。 - デジタルツイン、AI への取り組みによるその後押し

第 4 の新たなトレンドは、AI への取り組みが推進するデジタルツインです。遠隔測定のデータセットと状態の同期に基づく品質向上と設計革新を狙っています。これには、仮想システムと物理システム間のセキュリティギャップを埋めること、ハッカーが仮想デジタルツインを侵害して実際の物理システムの内部ビューを公開するのを防ぐこと、正確で耐改ざん性を備えたデータを低いレイテンシで定期的に転送してイベントベースの同期を実現すること、プラットフォーム証明で信頼性を確保するために構成状態を同期すること、ソフトウェアアップデートとサプライチェーンの証明を同期して機能およびサイクル精度の同等性を維持すること、などが必要となります。 - セキュア・バイ・デザイン

第 5 の新たなトレンドは、アプリケーションのセキュリティ・バイ・デザインです。LOB アプリケーションは、リソースに制約のあるセンサーや差動装置から、サイバー空間に進出するためのコントローラやエッジゲートウェイまで、コンプライアンス要件とリスク管理目標に対応する必要があります。こうした目的には、データプライバシー、データ保護、デバイス認証、完全性監視、リモートリカバリなどの保護制御機能が必要です。

脅威とリスク(その違いを知る)

OT におけるリスクモデルのベースになるのは、コンプライアンス、セキュリティ、および安全性の考慮です。それぞれのリスクは、脅威とは違って、具体的なコストとメリットの指標があります。ランサムウェアによってデバイスが被害を受けると、長時間のサービス停止を引き起こす可能性がありますし、ルートキットやブートキットに感染した場合、復旧には手動での介入と工場出荷時へのリセットが必要になる場合もあります。

保護と検出: その違いを理解する

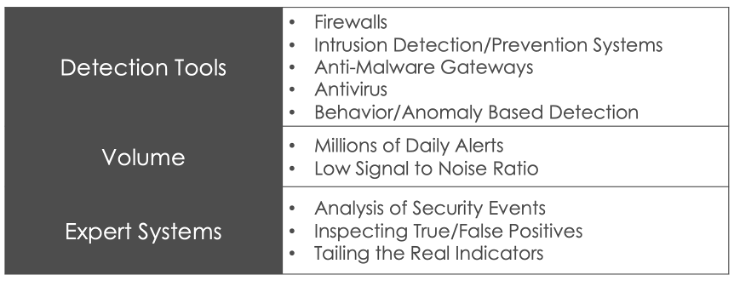

検出/防止のツールと手法はハッカーに知り尽くされています。大量のイベントはノイズばかりが多く、侵害後のフォレンジックで脅威インテリジェンスを生成するにも膨大なコストがかかります。どれも、戦略として持続不可能です。ハッカーはエキスパートシステムより常に二歩は先に進んでおり、先制攻撃できる優位な立場にあります。

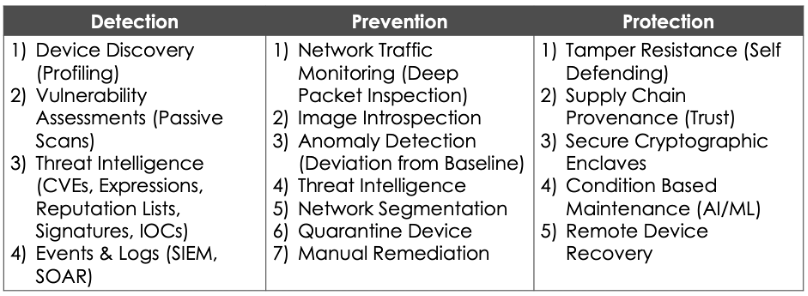

検出と予防による対策は、可視化に必要なポリシーとルール指向の文法を提供します。一方、リスクコントロールには、耐改ざん性、サプライチェーンの信頼、暗号的エンクレーブといった保護指向の対策を組み込む必要があります。なぜなら、リスク軽減には、コンディションベースのメンテナンス、リモートのデバイスモニタリングとリカバリが必要だからです。

IT/OT の融合には、エコシステムの適合と仕上げが必要です。

IoT のエコシステム、ワークフロー、基盤となる技術には、半導体ベンダーからメーカー、オペレータ、サービスプロバイダまでの協力的な考え方が必要です。IT と OT のエコシステムの融合では、両方の適合も必要になります。

OT セキュリティは、ネットワークオペレーションセンター(NOC)、セキュリティオペレーションセンター(SOC)、デバイス管理システム(DMS)、アプリケーション管理システムの融合です。SOC のオペレータは、OT デバイスのリモートメンテナンスとリカバリのために、サプライチェーンの耐改ざん性、デバイスのインテリジェンス、リスクの指標を必要とします。

DMS のオペレータには、安全なオンボーディングのための認証済みデバイス ID、暗号化されたデータのデバイス上での保護、安全な起動シーケンス、完全性モニタリングのためのデータダイオードモードが必要です。