セキュリティとコンプライアンスに向けた PKI の掌握

世界中にどれだけ多くの人、サーバー、デバイスが散在していても、1 つのセキュアで一元化された場所から証明書と鍵ペアを管理、掌握しましょう。

Optional heading that can be visually hidden

PKI コンプライアンスの実践

PKI システムのスムーズな稼働は、セキュリティの向上とコンプライアンスの維持につながります。

- ARRE >

- WATTWATCHERS >

「相互運用性を損なわずにセキュリティを確保することに関して、デジサートは常に 10 歩先を見据えています。新たな標準の登場に伴うコンプライアンス維持について当社で考える必要はありません。デジサートがすでに対応しているからです」

ARRE、社長兼共同創業者、SAM GABBAY

お客様の声:結果は個々の事例によって異なる場合があります

「デジサートとの提携により、回復力が高く、セキュアなインフラストラクチャを構築することができました。このインフラストラクチャは、当社の大手の顧客の期待に応えながら、無駄のない効率的な業務を実現することを可能にしました」

チーフイノベーションオフィサ、GRACE YOUNG

お客様の声:結果は個々の事例によって異なる場合があります

Optional heading that can be visually hidden

優れたフレームワークで始める

世界中の複数の規制に準拠するのは、途方もない作業に思えることもあるでしょう。しかし、これらの規制はどれも、製品をよりセキュアにしつつ、業務プロセスをサイバー脅威に対してより回復力のあるものにするという同じ目標を共有しているのです。これらの共通点から単一のフレームワークの構築を目指せます。このフレームワークは、重要な領域を包含し、準拠すべきすべての標準をカバーするものです。

インベントリおよびストレージ

PKI 関連の規制に準拠するための第一ステップは、証明書のインベントリとストレージ場所を確立することです。証明書と鍵ペアは、トラストチェーンにおけるリンクとなります。これらがセキュアに保存されていないと、その真正性と完全性は疑わしいものとなります。プライベート(内部)秘密鍵であっても、PKI 秘密鍵と同様に保護される必要があり、FIPS 140-2/EAL CC 4+ 準拠のハードウェアに保存する必要があります。

ご使用のネットワークで証明書の検知を行うためのサポートが必要ですか? インベントリの作成方法をご確認ください。

ガバナンスおよび統制

証明書と鍵ペアの一元管理は、絶対条件です。人、マシンを問わず全ユーザーを対象に、すべての規制でアクセスと権限の管理が必要とされます。ロールベースのアクセスコントロールを利用すると、ユーザーのプロビジョニングが迅速に行えます。チームベースのアクセスコントロールは、他の変数(ユーザーが作業しているプロジェクトなど)に基づいてアクセスを制限する簡単な方法です。アクセスの変更、証明書アクティビティの変更を追跡するアクティビティログは、統制が設定され機能していることを規制当局に示すことができる優れた機能です。

組み込みポリシー

ポリシーを文書化してその情報をシステムに組み込むことで、ルールとプロセスを簡単に有効化できます。たとえば、コア属性の組み合わせを指定する証明書プロファイルがあれば、証明書は常に正しく作成されることでしょう。自動更新、自動鍵再設定といった属性を選択すると、証明書の有効期限切れに起因するダウンタイムを防止できます。

統合および自動化

手動の証明書プロセスの存在は、リスクを生じさせ、イノベーションを停滞させて、コストの高いコンプライアンス違反のおそれを高めます。証明書ライフサイクル管理(CLM)を自動化し、それを CI/CD パイプラインに組み込むことにより、人為的エラーの削減、継続的なコンプライアンスの確保、およびセキュアかつシームレスなデリバリワークフローの維持を実現しましょう。

規制およびフレームワーク

ブログ

CRA への準拠によって競争上の優位を確立

ウェビナー

規制およびコンプライアンスの状況(NIS2、eIDAS、CRA など)

製品

プライベート(社内)PKI の使用

ブログ

DigiCert TrustCore SDK を使用してコネクテッドデバイスのコンプライアンス基準を遵守

ウェビナー

CI/CD の生産性を損なわずに、NIST セキュアソフトウェア開発フレームワークのベストプラクティスを実装

ソリューション

X9 PKI

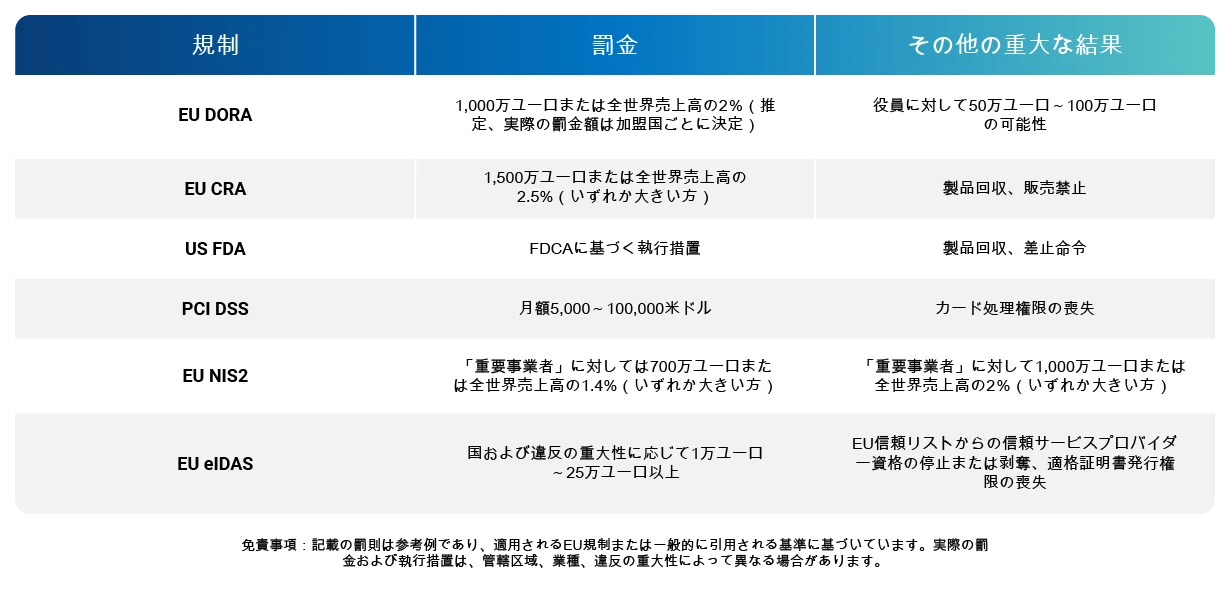

コンプライアンス違反の罰則

企業にはコンプライアンスを確保すべき、金銭的および運用上の切実な理由があります。

事例紹介

関連資料

ブログ

CRA への準拠によって競争上の優位を確立

ウェビナー

規制およびコンプライアンスの状況(NIS2、eIDAS、CRA など)

製品

プライベート(社内)PKI の使用

ブログ

DigiCert TrustCore SDK を使用してコネクテッドデバイスのコンプライアンス基準を遵守

ウェビナー

CI/CD の生産性を損なわずに、NIST セキュアソフトウェア開発フレームワークのベストプラクティスを実装

ソリューション

X9 PKI

ブログ

産業用 IoT のコンプライアンスを順守する

デジタルトラストの実現を支えるデジサートのソリューション

について、専門家にぜひご相談ください。

免責事項: この Web ページに掲載されるセキュリティ規制に関する概要は、説明のみを目的としたもので、法律上のアドバイスを提示するものではありません。コンプライアンス要件は組織ごとに異なっており、デジサートのソリューションの使用は結果を保証するものではありません。