証明書の失効は、顧客や信頼できる関係者にとって混乱を招き、苦痛を伴う可能性があります。なぜ証明書が取り消されたのか、誰が証明書を取り消す必要があると言ったのか、なぜもっと多くの通知がなされなかったのかという質問をよく受けます。この記事では、これらの質問やその他の関連する質問の背景と詳細について説明します。

背景

CA/Bフォーラムは、パブリックSSL/TLS証明書の規定と基準を提供する団体のひとつです。このフォーラムは、執行機関や裁定機関ではありません。これは、認証局(CA)とブラウザが協力して規格を策定するものです。フォーラムに加えて、Mozilla、Microsoft、Apple、Googleなどのブラウザによるブラウザ・ルート・プログラム・ポリシーや、WebTrustなどの監査基準からも規定は生まれています。

これらの規定は、証明書をどのように発行しなければならないか、検証要件何か、失効に関する規則は何か、その他多くの関連事項を規定しています。パブリック証明書は、これらの様々な規定に従って発行されなければならず、そうでないものは取り消されなければなりません。パブリックSSL/TLS証明書はすべて証明書透明性(CT)ログで公開されているため、一般の人が証明書の発行を監視し、規定に違反していることを報告するのは非常に簡単です。

都市名のスペルミスや弱い鍵の使用を始めとして、これらの規則に違反して発行された証明書が見つかった場合は、CA/Bフォーラムの文書に定められた期限に従って失効させなければなりません。この失効は、セクション6.1のMozillaプログラムの規定で義務付けられています。

認証局は、SSL/TLS対応サーバに使用可能な階層にあるすべての証明書について、Baseline Requirements のセクション 4.9.1 の該当するサブセクションに記載されているイベントが発生した場合、その中で定義されているタイムラインに従って、発行した証明書を取り消さなければならない(SHOULD)、とされています。また、認証局は、Baseline Requirements の 4.9.1 項に定義されているスケジュールに従い、当該時点で最新の本要件に違反して発行された 証明書を失効させなければならない、とされています。

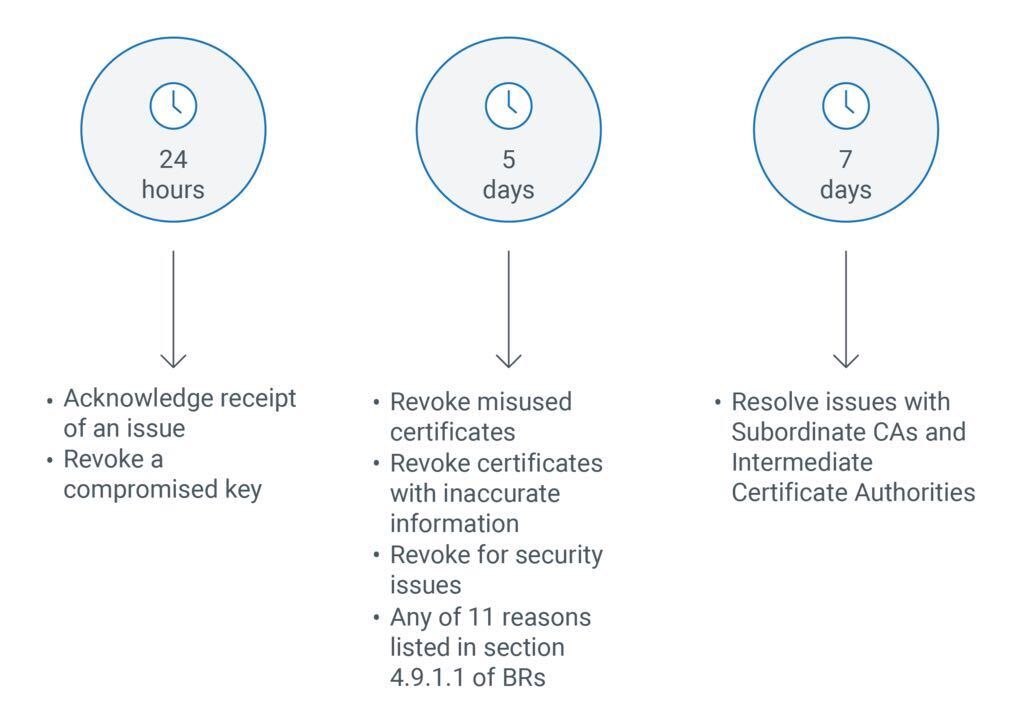

失効までの期間は、違反の種類によって異なります。例えば、CA/BフォーラムのBaseline Requirementsの4.9.1.1項では、漏洩した鍵を持つ証明書は24時間以内に失効させなければならないと規定されています。同項では、5日以内に失効させなければならない11の理由(証明書が不正に使用された証拠や、証明書の情報が不正確である場合など)が明記されています。最後に、下位(または中間)認証局の失効に関する別の規定では、失効に7日間の猶予が認められています。以下の図は、これらの要件を示しています。

認証局が規定に従わない場合はどうなりますか?

CA/Bフォーラムの基準とルートプログラムの規定は、エコシステムの信頼性と統一性を確保するために、すべてのパブリック認証局が遵守することを目的としています。これらの要件は厳しいように思われるかもしれませんが、SSL/TLS証明書がインターネットのセキュリティにおいて重要な役割を果たしていることを考えると、必要なものです。ブラウザは規定を適用し、違反行為は認証局のオペレーションの弱点を改善するか、認証局に対する完全な不信感によってのみ是正されるシステム上の問題であるとみなされます。そのため、認証局はコンプライアンスを徹底する義務があります。

証明書が無効になる可能性について、顧客はどのように情報を得ることができますか?

失効した場合、デジサートは、注文時の連絡先として提供された電子メールアドレスを介してお客様に通知します。可能であれば、不正な証明書情報を事前に更新することで、置き換えを迅速に行うためにできる限りの努力をします。お客様は、ご自身のアカウントで連絡先やメールが最新の状態になっていることを確認してください。CertCentral® のお客様は、コンソールでこれを行うことができます。その他の人は、自身のアカウントにログインして情報を確認することができます。

予期せぬ証明書の失効による影響を軽減するために、お客様は何ができるのでしょうか? 2020年秋から証明書の有効期間が短くなったため、お客様は自動化されたソリューションを使用して、置き換え用証明書のインストールのレスポンスを改善する必要があります。これは、証明書の取り消しについても同様です。失効した証明書を自動的に置き換えることができれば、サーバ運用者の心配やダウンタイムを最小限に抑えることができ、顧客にはシステムへの信頼性の高いウェブインターフェイスを提供することができます。

これまで、一部のお客様は、アプリケーションに「固定(ピニング)」する形で、パブリックSSL/TLS証明書に依存していました。これは、失効が必要なときに、これらの証明書を置き換えることが困難であるなど、多くの理由から推奨されません。デジサートは鍵の固定化を強く推奨しており、それが失効を遅らせる十分な理由になるとは考えていません。固定されたアプリケーションやその他の禁止された使用を検出するための技術的なプロセスを継続的に研究・導入し、固定することが、Web PKI の機動性(中間CA証明書のローテーションなど)に与える影響についてお客様にアドバイスできるようにしています。また、お客様は、ウェブで信頼されている証明書と、ウェブ以外のPKIを混在させないように注意する必要があります。ブラウザが信頼するすべての証明書は、24時間および5日間の失効期間を含む、適用されるすべてのブラウザ・ルート・ポリシーのすべての要件に準拠する必要があります。

例外や延長は非常に稀であり、期待するべきではありません。これまでビジネスの中断(重要なサーバのダウンタイムなど)はブラウザでは考慮されず、認証局は失効のタイムラインに従うことが求められています。例外として検討されるものとしては、取り消された証明書が直接人を死傷させる危険性がある場合など、最も極端なケースに限られます。

Web PKIに求められる機動性のタイプは、他のセキュリティインフラとは全く異なります。お客様はこのことを念頭に置き、パブリックSSL/TLS証明書を本来の目的のためにのみ使用する必要があります。証明書の有効期間が短くなることは、今や業界の標準となっており、失効はいつでも発生する可能性があります。混乱を避けるためには、なぜこのような状況が発生するのか、発生した場合、迅速に対応する方法を知っておく必要があります。