テクノロジーの進化とコネクティビティの増加に伴って、多くの人の仕事が楽になってきました。しかし、ほとんどのネットワーク管理者にとっては、その逆もまた現状です。

組織が、ウェブサーバやロードバランサーによって冗長性と高可用性の両方を確保しつつ、悪意のある攻撃者に備えようとするとき、頼りにされるのはネットワーク管理者です。またネットワーク管理者は、サーバーやロードバランサー上で動作するアプリケーションやデータの安全性も、オフラインにすることなく、保証しなければなりません。

長年にわたり、こうした重責を担う人々は、スプレッドシート、スクリプト、専用ツールを組み合わせて使用しながら、接続と通信を保護する TLS 証明書ライフサイクルを管理してきました。この種の手作業による証明書管理は、一貫して時間のかかるものでした。しかし、それがいよいよ持続不可能になりつつあります。

それを解決するのが、調達から更新、失効まで TLS 証明書の管理を自動化する証明書ライフサイクルプラットフォームです。

証明書ライフサイクル管理(CLM)の自動化は、ネットワーク管理者が任される膨大な数の証明書を適切に管理するうえで、もはや望ましいものから必要不可欠なものへと変わりつつあります。その理由を探ってみましょう。

証明書の寿命が短くなり、管理の必要な証明書が増加

公開証明書の最長有効期間は、10 年以上も前から短くなり続けています。2012 年には 5 年だったのが 2020 年には 398 日となっており、もし Google の思惑どおりになれば、わずか 90 日に短縮される可能性すらあります。

有効期間が短くなれば、証明書はこれまでよりはるかに早く失効するわけです。そんなとき、証明書を手作業で管理していたのでは、失効の近い証明書を見逃しやすくなり、組織は業務停止や、悪くすればデータ侵害のリスクにさらされることになります。

問題をさらに複雑にしている要素もあります。多くの大企業が、従来型のデータセンターから分散型の複雑な IT 環境に移行しつつあり、企業が管理しなければならない TLS 証明書の数が爆発的に増えているということです。「電子証明書」という言葉は今、「マシン ID」と同義で使われることが増えています。今日のハイブリッド IT の世界では「マシン」の定義が広がっているからです。

マシンとは、従来の物理的なサーバーや PC から、モバイルデバイスや IoT デバイス、ウェブサイト、さらにはマイクロサービスで構成されたオンラインアプリ、コンテナ、クラウドインスタンスまで、今やあらゆるものを指すようになりました。こうしたマシンに共通しているのは、相互に安全に通信するために一意のマシン ID が必要だということです。そして、ネットワーク管理者は、その ID ひとつひとつを管理するという面倒なタスクが増えているのです。

効果的な証明書ライフサイクルプラットフォームの 3 つの機能

優れた CLM ソリューションが企業全体で機能しなければならないことは、もちろんご存じでしょう。では、具体的にどんな機能があれば、ネットワーク管理者は証明書インベントリを十全に管理できるのでしょうか。

注意すべきポイントは以下の 3 つです。

1. サードパーティのネットワーク機器とのネイティブ統合

ウェブサーバやロードバランサーからなる一般的なクラスタは、何千というアプリケーションをホストしており、それぞれが数百のマイクロサービスで構成されています。個々のサーバー、アプリ、マイクロサービスには、他の ID と識別されて適切に認証を通過し、ネットワークの安全性を確保するために独自のマシン ID が必要です。

それぞれのマシン ID を追跡するには、完全な最新の証明書インベントリを管理する必要があります。しかし、CLM ソリューションは必ずしもネットワークデバイスとのネイティブ統合を実現しているとは限りません。そうなると、証明書管理を自動化するには複数の手段が必要になってきます。

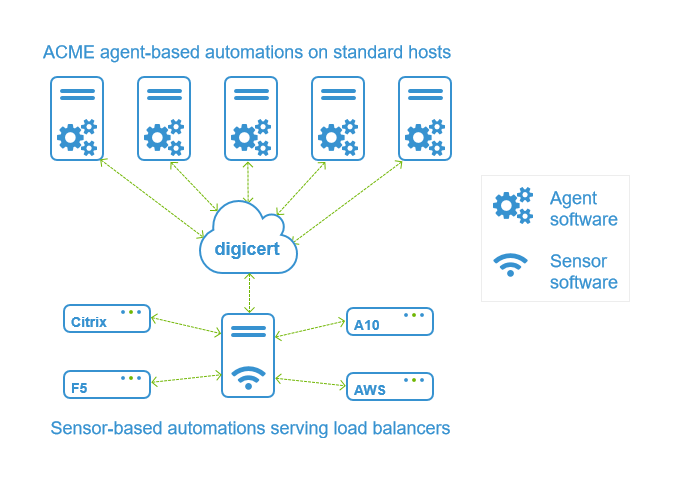

ウェブサーバ、ロードバランサー、その他のネットワークアプライアンスの場合は、ローカルにインストールされたエージェントと、各デバイスを CLM プラットフォームに確実に接続する API 統合(センサー)が必要です。そのような統合のシームレスな動作をソリューションで保証できなければ、トラブルシューティングに要する時間のほうが、自動化で節約できる時間より増えるという羽目にもなりかねません。

効果的な CLM ソリューションなら、各デバイスとのネイティブ統合も実現されています。そのため、こうしたアーキテクチャに伴う証明書をすべて確実に管理できます。ウェブサーバやロードバランサーとシームレスに連携する独自の完全な CLM 自動化アーキテクチャを提供できれば、さらに理想的です。

DigiCert® Trust Lifecycle Managerのようなソリューションは、ネットワーク管理者が対処しなければならない多様なワークフローとターゲットをすべてサポートします。

2. 証明書の実装を自動化するプロファイル

証明書ライフサイクル管理の自動化では、柔軟性が重要です。たとえば、内部(プライベート)と外部(パブリック)のウェブサーバでは異なる証明書ライフサイクルを使いたい場合があります。しかし、たいていのネットワーク管理者は、そのようなアクションを設定できる公開鍵基盤(PKI)の専門知識を持ち合わせていません。

そこで登場するのがプロファイルです。プロファイルは、事前定義されたルールセットに従って、電子証明書の発行、管理、および使用方法を決定します。効果的な CLM ソリューションには、あらかじめ構成が設定されているテンプレートが用意されているので、それを応用してタイプ、有効期間、信頼の階層構造といった証明書プロパティを定義して、ユースケースの違いに応じて異なる構成を使用することができます。たとえば、公共ウェブサーバの証明書、社内デバイスおよびサービスの認証、社内 Wi-Fi ネットワーク上のアプリへの従業員のアクセスなどに対して、それぞれ別の構成を定義するプロファイルを作成できます。

ワークフローを自動化すれば、セキュリティやコンプライアンスに関する問題を明らかにして改善することもできます。たとえば、Let's Encrypt のような未承認の認証局(CA)を利用して証明書が調達されていたことを自動化によって明らかにし、問題が発生する前にデジサート証明書に置き換えることができます。また、トラフィックが少ないときにのみ証明書を更新するように時間を設定することもできるため、更新が原因となって、ブラックフライデーのような繁忙期に不注意でアプリケーションが停止することもなくなります。

3. 継続的な可用性

ネットワーク管理者なら、セキュリティこそが事業継続性の維持に必要な基盤であることを知っています。しかし、証明書管理を自動化する CLM プラットフォームがなければ、100% の可用性を達成するというのは、いつまでも不可能な目標のままで終わります。手作業で管理する電子証明書があまりにも多く、人為的ミスが発生する恐れも無限に続くからです。

優れた CLM プラットフォームは、検出段階から TLS 証明書ライフサイクルの管理まで、フルスタックの自動化を備えています。そうした無数のプロセスを合理化し、設定ミスの可能性を減らすことができれば、ネットワーク管理者は、誤った証明書によるダウンタイムのリスクを低減できます。オーバーヘッドを減らすと同時にセキュリティを強化できるので、管理者は本来の業務に専念できるようになります。

デジタルトラストに関する最新情報

証明書管理、エンタープライズセキュリティ、PKI などのトピックについて詳細をご希望ですか? 記事を見逃さないようにデジサートのブログを参照してください。