Kryptografie

Was ist SSL-Kryptografie?

Was ist SSL-Kryptografie?

SSL basiert auf der Public-Key-Kryptografie mit asymmetrischen Schlüsseln zur Ver- und Entschlüsselung der zwischen Server und Client übertragenen Daten. In der Regel handelt es sich dabei um eine Website und einen Browser oder einen E-Mail-Server und ein Programm wie Microsoft Outlook.

Die Geschichte von SSL (Secure Sockets Layer) ist eng mit der Geschichte des Internets verwoben. Die erste funktionsfähige Version wurde 1995 als SSL 2.0 vom Browserhersteller Netscape veröffentlicht und 1999 auf SSL 3.0 aktualisiert, bevor sie wegen mehrerer Sicherheitslücken abgekündigt wurde. Das Protokoll wurde später durch TLS (Transport Layer Security) ersetzt, das heute als die sicherere Version von SSL gilt. Dennoch wird das heute gebräuchliche Internetprotokoll TLS von vielen als SSL bezeichnet und die beiden Begriffe werden oft synonym verwendet.

Mehr über die Entwicklung der TLS/SSL-Verschlüsselung erfahren Sie hier.

Die TLS/SSL-Verschlüsselung ist die am weitesten verbreitete Methode zum Schutz von Websites. Sie ist an der Abkürzung HTTPS in der Adresszeile des Browsers erkennbar. Mit TLS/SSL werden auch sensible Daten wie Kreditkarten- und Ausweisnummern oder Anmeldeinformationen während der Übertragung geschützt. Um eine solche Verbindung herzustellen, benötigen Browser und Server ein digitales TLS/SSL-Zertifikat.

Die Technologie hinter der TLS/SSL-Verschlüsselung basiert auf asymmetrischen und symmetrischen Schlüsseln. Diese öffentlichen und privaten Schlüssel werden mit verschiedenen Algorithmen wie RSA und der Elliptischen-Kurven-Kryptografie (ECC) erzeugt. Sie gelten daher als praktisch unknackbar.

Was ist asymmetrische Verschlüsselung?

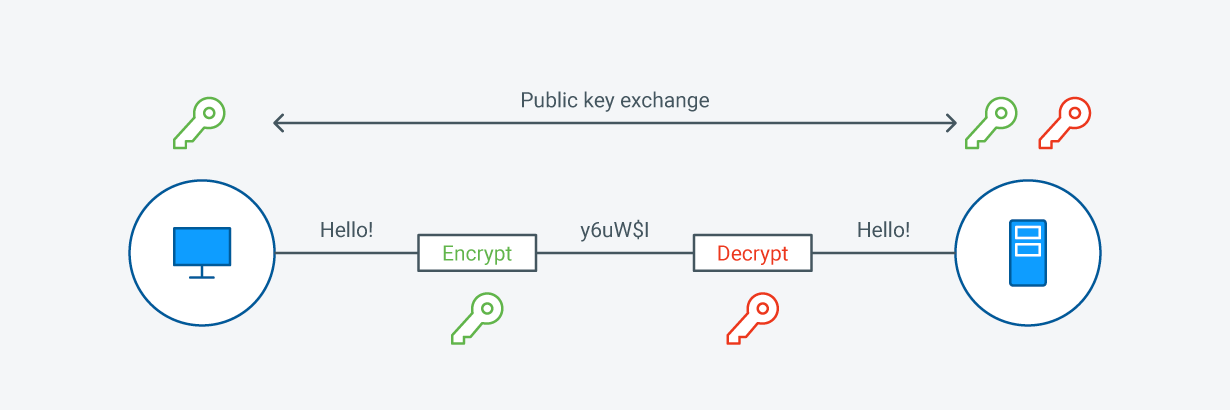

Bei asymmetrischen Kryptosystemen, auch bekannt als Public-Key- oder SSL-Verschlüsselung, werden für die Ver- und Entschlüsselung zwei verschiedene Schlüssel verwendet. Mit dem öffentlichen Schlüssel kann jeder eine Nachricht verschlüsseln, wohingegen der private Schlüssel für die Entschlüsselung geheim gehalten wird. So kann die Nachricht nur vom rechtmäßigen Empfänger entschlüsselt werden.

Das bekannteste asymmetrische Verschlüsselungsverfahren ist RSA. Der RSA-Algorithmus ist nach seinen Erfindern Ron Rivest, Adi Shamir und Leonard Adleman benannt und wurde erstmals 1977 der Öffentlichkeit vorgestellt. Asymmetrische Schlüssel haben in der Regel eine Länge von 1024 oder 2048 Bit. Allerdings werden Schlüssel mit weniger als 2048 Bit nicht mehr als sicher angesehen. Mit 2048-Bit-Schlüsseln lassen sich ausreichend viele eindeutige Verschlüsselungscodes mit 617 Stellen erzeugen.

Es ist zwar möglich, noch längere Schlüssel zu erzeugen, aber der damit verbundene Rechenaufwand wäre so groß, dass Schlüssel mit mehr als 2048 Bit kaum verwendet werden. Zur Veranschaulichung: Ein durchschnittlicher Computer würde mehr als 14 Milliarden Jahre benötigen, um ein 2048-Bit-Zertifikat zu knacken.

Was ist symmetrische Verschlüsselung?

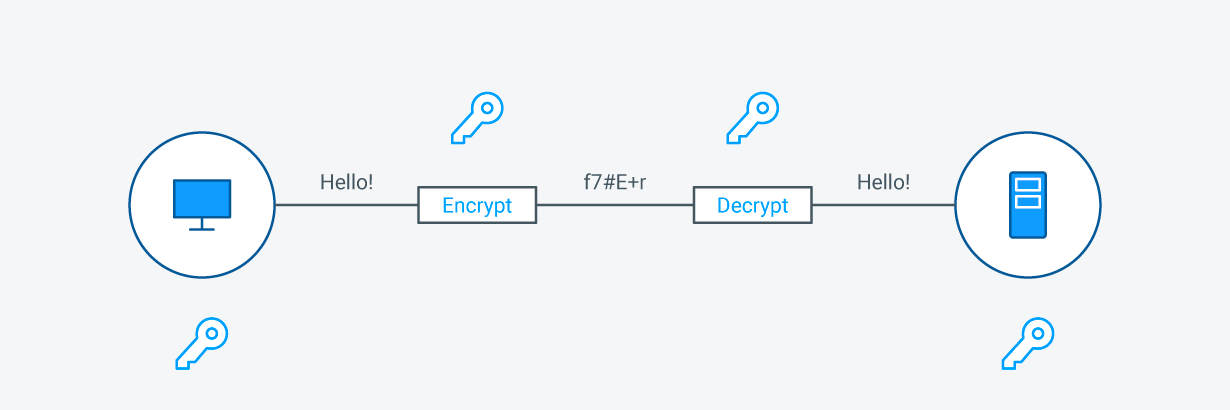

Symmetrische Kryptosysteme basieren auf nur einem (vorab vereinbarten) Schlüssel, der sowohl für die Ver- als auch für die Entschlüsselung verwendet wird. Sender und Empfänger müssen also denselben Schlüssel zur Hand haben, um Informationen auszutauschen. Symmetrische Schlüssel haben in der Regel eine Länge von 128 oder 256 Bit. Je länger der Schlüssel, desto schwieriger ist er zu knacken. Mit einem 128-Bit-Schlüssel können beispielsweise 340.282.366.920.938.463.463.374.607.431.768.211.456 Verschlüsselungscodes erzeugt werden. Wie man sich vorstellen kann, würde ein Brute-Force-Angriff auf einen 128-Bit-Schlüssel (bei dem alle möglichen Schlüssel ausprobiert werden, bis der richtige gefunden ist) sehr lange dauern. Ob ein 128-Bit- oder 256-Bit-Schlüssel verwendet wird, hängt von der Verschlüsselungssoftware auf dem Server und auf dem Client ab. Für TLS/SSL-Zertifikate ist die Schlüssellänge nicht zwingend vorgeschrieben.

Sind asymmetrische oder symmetrische Schlüssel stärker?

Asymmetrische Schlüssel sind länger, weswegen asymmetrisch verschlüsselte Daten schwerer zu knacken sind als symmetrisch verschlüsselte. Das bedeutet jedoch nicht, dass asymmetrische Schlüssel besser sind. Die Schlüssel sollten nicht nach ihrer Länge, sondern nach dem damit verbundenen Rechen- und Verteilungsaufwand bewertet werden.

Symmetrische Schlüssel sind kürzer und benötigen daher weniger Rechenleistung als asymmetrische Schlüssel. Sie haben jedoch einen entscheidenden Nachteil, insbesondere wenn sie zur sicheren Datenübertragung verwendet werden sollen. Da für die symmetrische Ver- und Entschlüsselung derselbe Schlüssel verwendet wird, müssen Sender und Empfänger auf diesen Schlüssel zugreifen können. Das ist kein Problem, wenn der Schlüssel dem Empfänger persönlich übergeben werden kann. Wenn er aber um die halbe Welt geschickt werden muss, was viel wahrscheinlicher ist, wird die Datensicherheit zu einer Herausforderung.

Bei der asymmetrischen Verschlüsselung gibt es dieses Problem nicht. Solange der private Schlüssel geheim bleibt, können die Nachrichten nur vom rechtmäßigen Empfänger entschlüsselt werden. Der zugehörige öffentliche Schlüssel kann hingegen frei verfügbar sein. Mit dem öffentlichen Schlüssel kann jeder Daten verschlüsseln, aber der Geheimtext kann nur mit dem privaten Schlüssel entschlüsselt werden.

Wie werden asymmetrische und symmetrische Kryptosysteme bei TLS/SSL eingesetzt?

Die Public-Key-Infrastruktur (PKI) ist ein Komplex von Hardware, Software, Personal, Richtlinien und Verfahren für die Erstellung, Verwaltung, Verteilung, Verwendung, Speicherung und den Widerruf von digitalen Zertifikaten. Ein weiterer wichtiger Bestandteil der PKI sind die Zertifizierungsstellen (Certificate Authorities, CA), die Schlüssel generieren und mit bestimmten Nutzeridentitäten verknüpfen. PKI verwendet ein hybrides Kryptosystem und nutzt die Vorteile beider Verschlüsselungsverfahren. Bei der TLS/SSL-Kommunikation enthält das TLS/SSL-Zertifikat des Servers ein asymmetrisches Schlüsselpaar (öffentlicher und privater Schlüssel). Der Sitzungsschlüssel, den Server und Browser beim SSL-Handshake erzeugen, ist jedoch symmetrisch.