変革にまつわる課題、変革の阻害要因、変革に乗り出すために必要な意思決定は、業界によって異なります。数十年にわたる IT(情報技術)による支配と管理を通じて染み付いたポリシーとプロセスは、変革のための戦略を立てない限り、変革の阻害要因となりかねません。リスクの本質的な性質が変わったならば、解決策も変える必要があります。

デジタルトランスフォーメーションを導入するために必要なのは、ワークフローやオペレーションを強化することであり、時代遅れで煩雑なプラットフォーム利用ポリシーを強化する事によって期待できるものではありません。セキュリティは一部だけのソリューションではありません。セキュリティは全体的なつながりによって成り立ち、そのつながりの中で最も弱い部分の強さがセキュリティの強さに直結します。

ソフトからハードに至るまで、有効なセキュリティを実現するには、ボルトオン(後付け型)ではなく、ベイクイン(組込み型)の制御が必要です。セキュリティをコスト面から考えると、マルチベンダーの連携を率先して進めるべきであり、場当たり的にベンダー間で競争をしている場合ではありません。最新の制御の導入は、戦略的に、実測データを利用して合理的に行う必要があります。切迫したリスクは待ってくれません。

業界別の戦略

プロセスの自動化

プロセス制御と自動化における主なリスクは、3 つの要因によって生じます。1 つ目の要因は、通信方式や産業用プロトコルの乱立です。各々は暗黙的に安全な範囲内で動作するように設計されているため、根本的に防御されていなく、非セキュアです。2 つ目の要因は、本来 OT(運用技術)を目的として設計されたものではない、相互接続された階層的なエコシステムに後付けされたネットワークファイアウォールや侵入検知システムです。3 つ目の要因は、OT のプロセス制御システムは相互接続されたシステム内の機器を動いたまま隔離するため、サービスが中断し、望ましくない停止が起こることです。一方IT のアプローチでは感染したユーザーワークステーション(エンドポイント)を VLAN(仮想 LAN)ベースのネットワークセグメンテーションで隔離します。これから先、暗号化されたネットワークトラフィックの台頭により、ネットワークベースの異常検知とアプリケーションプロトコルのディープパケットインスペクションに基づく場当たり的なアプローチは(アプリケーションを再構築しない限り)はいずれ破綻をきたすでしょう。

その戦略には、少なくとも(a)システム間の信号のやりとりの完全性を確保すること(b)そのためのセキュリティ対策に必要なパスワードや鍵などのデジタル機密情報を管理すること(c)危殆化が発生した場合の復旧対策として X.509 証明書を使用してデジタル機密情報をローテーションさせ、信頼できる配布を確立すること(d)サプライチェーン全体で耐改ざん性を備えたコンテンツ配信を実現すること(e)信頼できるソフトウェアと設定更新、鍵更新の自動化により、危殆化したデバイスをリモートで回復すること(f)コンプライアンス状況を可視化し、測定可能で監査可能にすることが必要になります。

交通(自動車)

陸上交通システムの主なリスクは、自動車システムの機動的性質によって生じます。電子制御装置、テレメトリック/トランスミッション制御装置、速度制御装置、車載診断機能、ナビゲーションシステム、コンソールのソフトウェアと設定を定期的に更新する必要があります。車両機能とエンターテインメント機能を分離することが不可欠です。

その戦略には、少なくとも(a)システム間およびシステム内のメッセージ送受信の完全性を確保すること(b)セキュリティ対策に必要なデジタル機密情報(鍵)を保護すること(c)(盗難やリコールが発生した場合の復旧対策として)リモートメンテナンスの一環としてデジタル機密情報を大規模にローテーションさせること(d)サプライチェーン全体で耐改ざん性を備えたコンテンツ配信を実現することが必要になります。

航空

航空産業における主なリスクは非常に幅広く、サプライチェーン管理の複雑さ、時代遅れの配信方法、安全第一の航空機システムにおける耐障害性の重要性などによって生じます。陸上交通システムのリスクの一部は航空電子機器にも適用されますが、大きな違いは、搭載される電子プラットフォームが非常に複雑であることと、保険への影響です。新しい技術に投資してイノベーションを起こすための意欲と能力が決定的に欠如しています。

その戦略には、少なくとも(a)機上メッセージ送受信システムを保護すること(b)セキュリティ対策に必要なデジタル機密情報(鍵)を国家レベルの警戒態勢で保護すること(c)(脆弱性が発生した場合の対応策として)リモートメンテナンスの一環としてデジタル機密情報を大規模にローテーションさせること(d)鍵のライフサイクル管理のために安全な施設から X.509 電子証明書を使用することで高い保証レベルを満たすこと(e)サプライチェーン全体で耐改ざん性を備えたコンテンツ配信によりトレーサビリティを実現すること(f)監査証跡の履歴によって変更台帳を追跡可能にすることが必要になります。

医療

医療業界は、医療機器業界、医療従事者、政府官僚などさまざまなグループの協力が必要になるため、セキュリティを確保するのが最も複雑な環境です。管理されていない、あるいは管理が困難なデバイスが大量にあり、その結果(生死を左右する)を考えると、最も高リスクな業界と言えます。医療分野では、IoT 機器の台頭とサイバーセキュリティのコンプライアンス要件により、機器ベンダーとサービスプロバイダの双方に対して、サイバー攻撃や内部脅威がもたらすリスクに対応するセキュリティポリシーを導入することが求められています。ミッションクリティカルな製造システムや医療機器には、不正なソフトウェア更新や設定変更から保護し、現場や遠隔地のオペレーターをセキュアに認証することが求められます。従来の企業向け IT マネージドシステムは、パスワードポリシー、多要素認証、ロールベースの物理およびネットワークアクセスに依存しています。このような制御は、データ侵害を防ぐために設計された脅威インテリジェンスベースの侵入/異常検知システムを出し抜こうとする、ヘッドレス IoT デバイスへのゼロデイサイバー攻撃に対しては不適切です。そのため、医療部門の IoT ソリューションには、高い拡張性と可用性を実現するために保護制御、信頼できる変更管理、継続的な完全性検証が内蔵された、耐改ざん性を備えたシステムが必要です。

その戦略には、少なくとも(a)医療機器のアイデンティティと完全性を根本的レベルで保護すること(b)機器からレシーバ(ディスプレイステーションやモニター)へのデータ交換の完全性を保護すること(c)デバイスおよびレシーバ上のデジタル機密情報(鍵や証明書)を保護すること(d)管理されたメンテナンスの一環としてデジタル機密情報を大規模にローテーションさせること(遠隔患者モニタリングプラットフォームなど、デバイスのライフサイクル管理と所有権の移行のため)(e)サプライチェーン全体で耐改ざん性を備えたコンテンツ配信によりトレーサビリティを実現することが必要になります。

メディアおよびエンターテインメント

メディアおよびエンターテインメント業界は、家庭にとって限りなく身近な存在です。セットトップボックス、ブロードバンドルーター、5G ゲートウェイは人々のすぐ近くに存在しています。家庭用監視システムと情報収集の性質を考えると、この分野におけるデータのプライバシーと保護は消費者に非常に大きな重要な影響を与えます。企業にとっては、海賊版コンテンツ、不正コピー、帯域幅の盗難による収益の損失、知的財産の流出などが主なリスクとなります。家庭用エンターテインメントプラットフォームのオンラインストアの競争の激しい市場において、この業界はコンテンツやコンテナ化されたアプリケーションをエッジクラウドに配信することが求められます。これにより、データプライバシー、高速データレートにおけるデータの保護、バックエンドの人工知能と分析向けの信頼できるデータの確保に対するハードルが高くなります。

その戦略には、少なくとも(a)オンプレミス装置を保護すること(b)セキュリティ対策に必要なデジタル機密情報(鍵)を保護すること(c)(耐改ざんの対応策として)リモートメンテナンスの一環としてデジタル機密情報を大規模にローテーションさせること(d)鍵のライフサイクル管理のために安全な施設から X.509 電子証明書を使用することで効果的なライセンス供与を実現する(e)サプライチェーン全体で耐改ざん性を備えたコンテンツ配信によりトレーサビリティを実現することが必要になります。

防衛

陸上、空中、水中の戦場はサイバー空間に大きく依存しており、ますます電波を介したデジタルエコシステムとなりつつあります。ミッションクリティカルな運用には、機器レベル、機器間レベル、ネットワークシステムレベルでの耐改ざん性が求められます。主なリスクは、サプライチェーン(防衛関連の請負業者)の管理の複雑さ、敵国の兵器庫に存在する高度なツールや手法、戦闘システムのエアギャップ的性質によって生じます。新しい技術に投資してイノベーションを起こそうとする意欲と能力の前に、予算の制約やタイムリーな現場展開のための統合作業が立ちはだかります。さらに、オープンソースコミュニティや(既存のサプライチェーン外の)新規ベンダー、テクノロジーベンチャーから調達した技術を統合するという気が遠くなるような作業がソリューション構築のコストと時間を増加させます。

その戦略には、少なくとも(a)国家的な攻撃に対する堅牢性を検証済みの業界標準ベースの仕様(NIST、FIPS など)を採用すること(b)機器メーカーのサプライチェーン全体で機器に対する保護対策を統一すること(c)ローカルまたはリモートメンテナンス活動の一環として、ミッションコントロールの 1 つとしてデジタル機密情報を大規模に管理すること(d)鍵のライフサイクル管理のために信頼できる施設が発行した X.509 電子証明書を使用すること(e)ユビキタスな異種機器およびシステムで相互運用性を実現すること(f)サプライチェーン全体で耐改ざん性を備えたコンテンツ配信によりトレーサビリティを実現すること(g)強化された機器やシステムを戦場で操作するための人員の再トレーニングを最小化することが必要になります。

印刷

従来の紙文書用プリンターは積層造形の時代に突入し、3D プリンターへと進化しています。主なリスクは、不適切なサプライチェーン保護と知的財産の盗難によって生じます。

その戦略には、少なくとも(a)ソースの認証とパブリッシャーによる承認により CAD(コンピューター支援設計)ファイルの配信を保護すること(b)知的財産(CAD ファイル)の盗難を防ぐ保護を組み込むこと(c)耐改ざん性を備えた保護を開発者からパブリッシャーまでのサプライチェーン全体に拡張すること(d)コンテナ化されたアプリケーションを保護し、積層造形におけるワークロードの分離と鍵保護を実現すること(e)(接続されたデジタル製造装置の技術データ配信のため)水平方向のデータ伝送の完全性を確保して相互運用性を実現することが必要になります。

電気通信およびネットワーク

今後、WAN(広域ネットワーク)やブロードバンドプロバイダには、数百万台の IoT デバイスやエンドポイントプラットフォームをオンボーディングし、サービスを提供する IoT コネクティビティを提供することが求められます。デバイスツークラウド、マルチアクセスエッジコンピュート、エッジにおけるクラウドの各アーキテクチャでは、ビッグデータパイプライン(セキュアな暗号化トンネル)による信頼できる接続が必要となります。5G ネットワークとエッジゲートウェイの登場により、WAN 帯域幅の需要はさらに高まることが予想されます。既存のネットワーク機器ベンダーは、エッジクラウドのファブリックでデータプライバシーおよび保護の要件を満たすためにコンプライアンス上の課題に直面することになります。

その戦略には、少なくとも(a)耐改ざん性を備えたエッジ保護(b)暗号化されたセキュアなデータ転送(c)ハードウェアベースのルートオブトラストアンカー(TPM、SIM など)による鍵の保護とローテーション(d)境界のない(ペリメーターレス)エコシステムにおける、ミッションクリティカルな公共および国家セキュリティインフラストラクチャを狙う国家的攻撃に対する保護対策が必要になります。

エネルギー

グリッドの近代化が求められているエネルギーインフラストラクチャは、サイバー戦争の標的として高い価値があります。エネルギーグリッドに対する主なリスクは、次の 5 つの要因によって生じます。1 つ目の要因は、製造時に基板上に保護ポイントがない大規模な計測器システムへの物理的アクセスと、およびアクセスポイントの数が多いために攻撃対象領域が大きいことです。2 つ目の要因は、ボットネットを活用してグリッドの電力需要を操作し、局所的な停電、時には大規模停電を引き起こす可能性のある機器からの需要操作攻撃です。3 つ目の要因は、保護されていない SCADA(Supervisory Control and Data Acquisition)システムやその他の ICS(産業用制御システム)ソフトウェアが標的になることです。4 つ目の要因は、誤検知のアラートを減らすために、侵入検知システムが役に立たないレベルまでチューンダウンされてしまっていることです。5 つ目の要因は、IT のアプローチでは感染したユーザーワークステーション(エンドポイント)を VLAN(仮想 LAN)ベースのネットワークセグメンテーションで隔離するのに対し、OT の発電および配電システムは相互接続されたシステム内の機器をライブで隔離するため、サービスが中断し、望ましくない停止が起こることです。これから先、暗号化されたネットワークトラフィックの台頭により、ネットワークベースの異常検知とアプリケーションプロトコルのディープパケットインスペクションに基づく場当たり的なアプローチは(アプリケーションを再構築しない限り)はいずれ破綻をきたすでしょう。

その戦略には、少なくとも(a)システム間の信号のやりとりの完全性を確保すること(b)そのためのセキュリティ対策に必要なパスワードや鍵などのデジタル機密情報を管理すること(c)危殆化が発生した場合の復旧対策として X.509 証明書を使用してデジタル機密情報をローテーションさせ、信頼できる配布を確立すること(d)サプライチェーン全体で耐改ざん性を備えたコンテンツ配信を実現すること(e)信頼できるソフトウェアと設定更新、鍵更新の自動化により、危殆化したデバイスをリモートで回復すること(f)境界のない(ペリメーターレス)防御のために組み込み型のネットワークアクセス制御を提供すること(g)(NERC-CIP などの違反時の罰金を避けるため)コンプライアンス状況を可視化し、測定可能で監査可能にすることが必要になります。

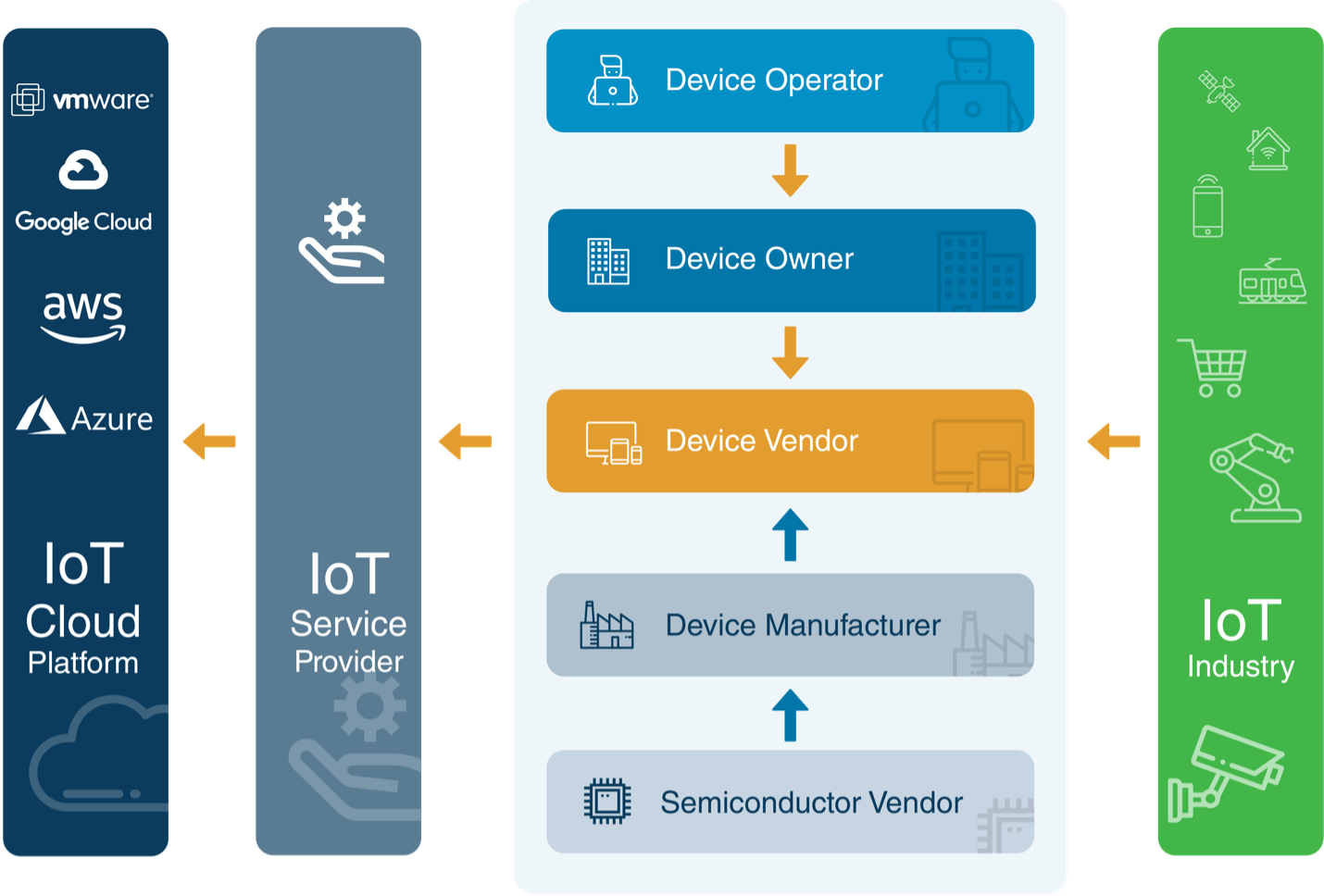

誰のためなのか

物語が終われば、「デバイスの所有者と運用者はいつまでも幸せに暮らしましたと」となります。ただし、IoT 業界全体でサイバーリスクを管理するための Win-Win の協調的な戦略が必要です。このサプライチェーンは、半導体(チップセット)ベンダーの工場においてルートオブトラストアンカー(セキュアエレメント)から始まります。

その後、OEM(Original Equipment Manufacturer)や ODM(Original Device Manufacturer)が、デバイスベンダーの受託製造業者として、機器(メザニンボード)にルートオブトラストアンカーを組み込む必要があります。さらに、システムインテグレーターは、特化した IoT 産業向けの複数のデバイスベンダーから入手した強化されたサブシステムコンポーネントを組み立てます。最後に、デバイス運用者が運用、管理、保守、プロビジョニングサービスを担います。

資本コストや運用コストの削減を目的とした SaaS(Software-as-a-Service)ユーティリティモデルの登場により、IoT デバイスのサイバーセキュリティサービスは、パブリッククラウド、プライベートクラウド、あるいはコミュニティクラウドベースの IoT プラットフォームに必然的に移行することになります。オンプレミスからオンクラウドへの移行、そして主流のデバイスベンダーとマネージドセキュリティサービスプロバイダとの間の導入格差を、IoT 業界のデジタル変革を可能にする総合的なサイバーリスク管理プラットフォームによって橋渡しする必要があります。

ベンダーと提供業者にできること

半導体ベンダー

- ハードウェアによるルートオブトラストアンカー(TPM、EPID、SIM など)を採用する

- ユビキタスなデバイスドライバを構築するため、トラストコンポーネント層でルートオブトラストサービスを可能にする

- ルートオブトラストアンカーに対するエンドースメントキーと証明書に基づくドライブデバイスの識別と認証

デバイスメーカー

- 製造時点から堅牢なデバイス

- 耐改ざん性、耐クローン性などについて製造時点で強化されたデバイスの受託生産

- 分離されたルートオブトラストアンカーのハードウェア組込み

- 工場出荷時の共通パスワードなし(機器設定を保護)

デバイスベンダー

- 委託製造会社は、保護プロファイルに従って工場でデバイスの構成と強化を実施

- ハードウェア組込みのルートオブトラストの有効化とプロビジョニング

- ライセンスデバイスに誕生証明書を発行

- 店頭在庫とライセンス在庫の追跡と集計

- 機器用証明書の失効によるライセンスの剥奪

- 知的財産権保護のためのサービスおよびデバイスをアクティベートした後のアプリケーションのプロビジョニングと所有権の移転

デバイスの所有者/運用者

- クラウドプラットフォームやサービスプロバイダへの囲い込みをしない

- エンジニアリングと認証サイクルを経て内製する代わりに保護を購入する

- アプリケーションの再設計をしなくても可能な既存のデバイスの保護

- インフラのデジタルトランスフォーメーションに向け新規および既存デバイスの相互運用性を確保する

- PKI 構築のための多額のコストと運用の複雑さを解消する

- 暗号鍵の管理によるミッションクリティカルなアプリケーションのデータプライバシーと保護

- 業務効率と整合性の向上

IoT サービスプロバイダ

- デバイス運用者にユーティリティモデルとして、サービスとしてのサイバー保護を提供する

- 新しい 5G ネットワークやエッジクラウド(スマートシティ、スマートファクトリー、スマートエネルギー、スマートトランスポーテーション)の収益を促進する

- 認証済みデバイスのオンボーディング、サプライチェーン保護による更新、リスク管理、レポート

- 使用量に応じた課金とサブスクリプションに基づく保護レベル

IoT クラウドプラットフォーム

- IoT サービスプロバイダ向けに高可用性プラットフォームを提供する

- サイバー保護サービスのマーケットプレイス

- 演算、ネットワーク、ストレージのリソース使用量に応じた課金で収益を上げる

まとめ

IoT におけるサイバーセキュリティのリスクを治療する「万能薬」を作るには、長期的な粘り強い変革へのコミットメントが必要です。インターネットの再生は保護を中心にする必要があり、セキュリティの取り組みを高度なサイバー犯罪者や国家的攻撃者から場当たり的に防御しなければならない IoT の「家内制手工業」まかせにしてはなりません。

IoT がもたらす変革の可能性と経済的な可能性を考える際には、サイバーセキュリティに関するミクロ的視点とマクロ的な視点の両方が必要です。これは、サイバー保険会社とも重大な関係があります。サービスの復旧や侵害されたデバイスを回復する対策プロセスとして保険会社がサイバー犯罪者にお金を払うことをいとわないことは、サイバー犯罪シンジケートを阻止するかわりにサイバー攻撃者に動機を与えています。

もし政府の規制当局がサイバー商取引とデータの保護にうまく対処することができなければ、保険会社はサイバーレジリエンスに関するガイドラインを策定するか、サイバーインフラ攻撃の結果に苦しめられることになるでしょう。

サイバーセキュリティという無限のゲームの中で、固く決意したサイバー攻撃者に対抗するには、サプライチェーンのすべての関係各者の意志とリソースが必要です。デジサートは、IoT のサイバーセキュリティのリスクを低減するために常に最善を尽くすことを目指しています。このブログでは、今後も業界の動向やデジサートの最新情報について配信していきます。