デジサートには、数百から数千、数万のドメインやサブドメインのセキュリティを保護する必要のあるお客様が多くいらっしゃいます。膨大なセキュリティ保護対象を、特に脅威が増え続ける状況下において、効率的に管理するというのは、大きなプレッシャーのかかる仕事かもしれません。リモートワークなどのトレンドによってデジタルトランスフォーメーションが加速するとともに攻撃対象領域が広がり、今やウェブサイトだけではなく、あらゆるデジタルインタラクションを保護する必要が出てきました。利用中の証明書全体において、セキュリティと効率性をどちらかに偏ることなく両立させる必要があります。お客様が求めているのは、大規模な管理を簡単にこなせ、顧客から信頼され続けるための最高レベルのセキュリティも提供する、というような「良いとこ取り」のソリューションです。

ワイルドカード TLS 証明書は、適切に管理しなければあっという間に安全性が失われてしまう、効率的なソリューションの好例です。ある意味で、ワイルドカードは、理論上は最大で無限のサブドメインを簡単にセキュアにする方法となり得ます。その一方で、ワイルドカードを再利用する数が増えれば増えるほど、セキュリティ上の脅威となる可能性が高まります。多くの企業でワイルドカード証明書の使用が全面的に禁止されているのはそのためです。不適切な方法で実装した場合、ワイルドカードは安全ではないのです。

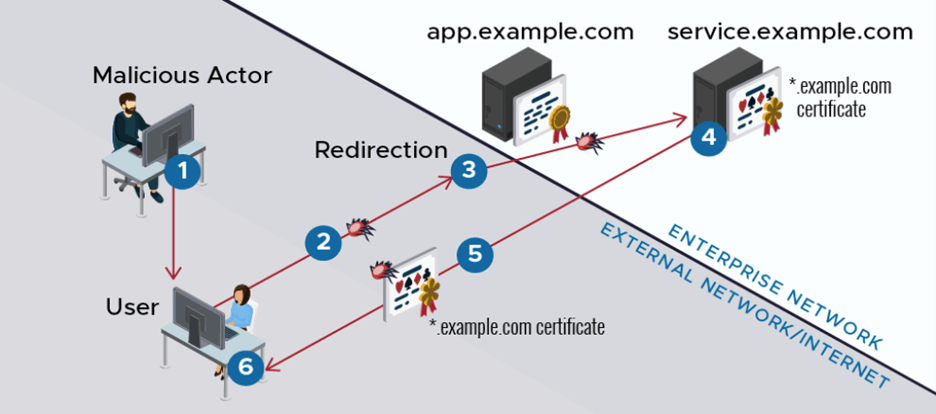

実際、米国の国家安全保障局(NSA)は最近、ワイルドカード証明書の過度の使用について警告しています。NSA は、ワイルドカード証明書は ALPACA 手法として知られる、互換性のある証明書を使用する TLS サーバーを悪用する攻撃に対して特に脆弱であると警告しています。このように、ワイルドカード証明書のリスクを理解することは、組織のリスク管理を向上する上で極めて重要です。本記事では、ワイルドカード証明書が安全でない理由と、証明書全体において効率性とセキュリティを両立させるための選択肢を詳しく解説します。

ワイルドカード TLS/SSL 証明書とは

ワイルドカード TLS 証明書とは、ドメイン名フィールドにアスタリスク(*)を含み、1 つの証明書で 1 つのドメインと複数のサブドメインを保護できるものです。管理者は、1 つのワイルドカード証明書で、理論上、無限のサブドメインを保護することができます。このように、ワイルドカード証明書を使用すると、購入時および配布時の生産性を向上できます。ただし、ワイルドカード証明書を使って何百、何千ものサブドメインを保護できるからといって、そうした方がよいというわけではありません。

ワイルドカード証明書がもたらすセキュリティリスクとは

ワイルドカード証明書は、最初に導入する際は便利ですが、もし何か問題が生じた場合、問題を発見して修正することが困難になる場合があります。そして、ワイルドカードを標的として悪用するサイバー犯罪者が存在することから、問題が生じる可能性は大いにあるのです。残念ながら、1 つの証明書で複数のサブドメインを簡単に管理できるようにするということは、攻撃者がメインドメインだけでなくすべてのサブドメインを同じワイルドカード証明書で侵害できるようになるということでもあります。

実際、現在、一部の管理者が証明書のピンニング(ピン留め)に似た方法でワイルドカードを使用していますが、これは避けることをお勧めします。たとえば、企業は 1 つのワイルドカード証明書を、外部関係者を含む 1000 カ所のサーバーで使用できますが、効率的ではあっても非常に安全性は低くなります。1 台でも侵害されると、その証明書を使用しているすべてのドメインが脆弱になります。また、そのサブドメインを取り扱う管理者が増えれば増えるほど、秘密鍵を共有する必要性が増え、高いリスクが生じます。秘密鍵を共有すべきでない理由についてはすでに過去の記事で解説しましたが、最悪のシナリオは、ワイルドカード証明書の秘密鍵がハッカーの手に渡り、ハッカーが任意のサブドメインを作成して同じワイルドカード証明書で保護し、正規のブランドになりすましてフィッシングを行えるようになってしまうことです。盗まれたワイルドカード証明書の秘密鍵が水飲み場型攻撃、広告または中間者攻撃に使われ、企業の評判を失墜させる可能性があると NSA は警告しています。このように、ワイルドカード証明書は一見効率的に見えますが、組織がワイルドカード証明書を適切に管理、監視しなければ、ワイルドカード証明書の本来の目的である効率性を上回るセキュリティリスクが生じます。

セキュリティ保護されたアプリケーションに対する ALPACA を使用した侵害(出典: NSA)

セキュリティと効率性を両立させる究極の解決策は自動化です。なぜなら、スタッフに負担をかけることなくセキュアな方法で導入できるためです。自動化は、ワイルドカード証明書よりもさらに効果的に証明書全体の管理を効率化します。Excel などのスプレッドシートとにらめっこする必要はもうありません。最新の PKI ソリューションなら、証明書の要求、更新、認証、アラート、失効など多くの機能を自動化することで、証明書のライフサイクルを簡素化し、時間を節約し、リスクを低減できます。10 社中 9 社の企業がすでに PKI 自動化に向けて動き出しているのはそのためです。

DigiCert CertCentral® には、ACME、自動化ツール、API など、自動化を設定する方法が複数用意されています。業種を問わない基本的な自動化のため、CertCentral では Windows と Linux サーバー上で動作する UI から、複数の ACME クライアントを管理できます。無限大の柔軟性とカスタマイズ性が必要な場合、API を使用してお客様のシステムや任意のプラットフォームに CertCentral を直接統合できます。最後に、拡張性と管理の自動化機能について、デジサートは、一般的なロードバランサ、F5、Amazon AWS、Citrix などの他の OEM ソリューションとシームレスに統合するエンタープライズ自動化ツール群を提供しています。PKI 証明書とワークフローを自動化するのに必要な準備については最近のブログでお読みいただけます。

どのような場合にワイルドカード証明書を購入すべきか

複数のサブドメインを保護する必要があり、内部でセキュアに保護できる場合には、ワイルドカード証明書をご購入いただけます。ワイルドカード証明書を使用すると、コストの削減とスピーディーな実装が可能になることは間違いありません。ただし、ワイルドカード証明書を購入する前に、セキュリティリスクを理解し、ワイルドカード証明書が悪用されることがないよう、制御と監視を導入することが必要です。たとえば、ワイルドカード証明書の使用に制限を設け、秘密鍵はベストプラクティスを使用して保管し、保護する必要があります。さらに、必要な場合、デジサートは特定の技術を使用してワイルドカードをより安全に使用するための支援を提供できます。たとえば、発行するワイルドカードごとに別々の証明書署名要求(CSR)を使用するようお手伝いをしたケースが複数あります。そうすることで、同じワイルドカードであっても発行のたびに異なる CSR を使用して複製された証明書が作成されるため、分離が進み、セキュリティが高まります。

また、よりセキュアな選択肢として、マルチドメインまたは SAN (Subject Alternative Name)証明書を検討することもできます。SAN 証明書は、ワイルドカードと同様に、複数の URL をカバーできますが、特定の URL のリストに制限されます。とはいえ、長期的に見た場合、利用中の証明書全体でセキュリティと効率性を両立させるためのソリューションとしては自動化の方が優れていると考えられます。

「TLS ベストプラクティスガイド 2022 年版」をダウンロード

デジサート発行の「TLS ベストプラクティスガイド 2022 年版」をダウンロードして、証明書管理を簡素化し、利用中の証明書全体のセキュリティを確保しながら自動化を実現する方法を詳しくご確認ください。