何十年もの間、公開鍵基盤(PKI)は、インターネットの静かな公共インフラでした。不可欠で信頼できる一方、概ね変化の少ない存在です。証明書を発行し、インストールし、その後は何年も意識しない。水道や電気のように、PKIの価値が目立つのは、それが動かなかった時だけでした。

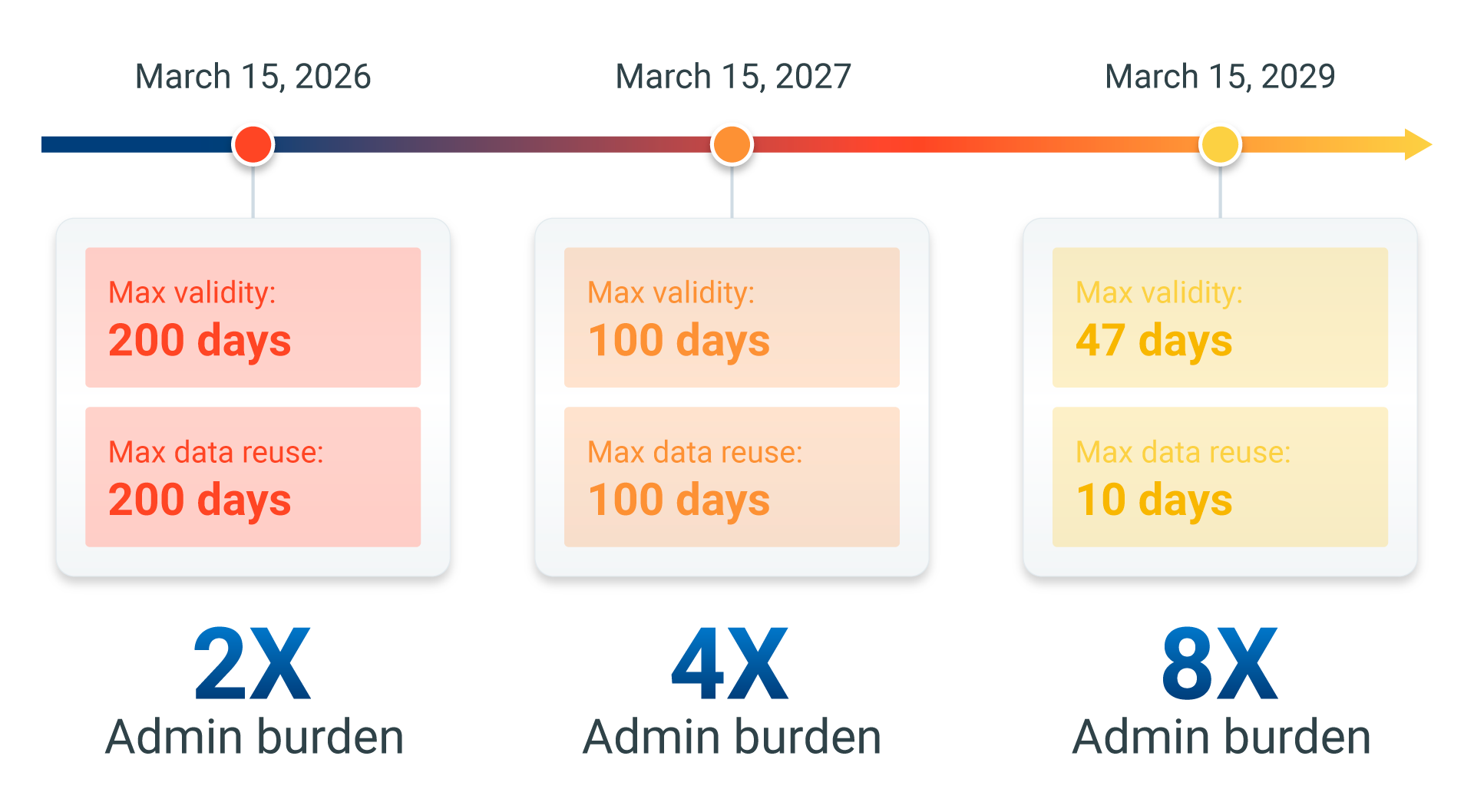

その時代は終わりつつあります。CA/Browser ForumとAppleのような主要プラットフォーム提供者が、2029年までに公開TLS証明書の有効期間を47日へ移行する方向で進む中、証明書管理はもはやバックグラウンドの作業ではありません。有効期間の短縮は運用タイムラインを圧縮し、この速度を前提に設計されていなかった脆弱で手作業のプロセスを露呈させます。

47日サイクルの世界で問われるのは、組織がPKIへの取り組みをモダナイズすべきかどうかではありません。十分に速く実行できるのか、そして適切なパートナーを確保できているのか、という点です。

混沌の数式:47日が従来モデルを壊す理由

連携が必要な理由を理解するには、まず「数字」を見る必要があります。

従来の世界: Global 2000企業が、398日有効の証明書を10,000枚保有している場合、更新は1日あたり約25件です。十分に計画できれば、対応可能な範囲です。

新しい世界:同じ組織が47日サイクルで運用すると、1日あたり200件超の更新に直面します。運用量は約8倍に増えます。

これは段階的な変化ではなく、構造的な変化です。更新速度が8倍になれば、手作業のタッチポイント、メンテナンスウィンドウ、人の調整に依存するプロセスは崩壊します。

47日ライフサイクルでは、人が証明書に触れる必要がある時点で、システムはすでに失敗しています。このスケールでは、発行、更新、インストール、検証の全工程におけるゼロタッチ自動化が信頼性の前提です。これに満たない運用は、障害、セキュリティギャップ、またはその両方を確実に招きます。

ただし、自動化だけで話が終わるわけではありません。証明書のライフサイクルは、インフラプラットフォーム、セキュリティツール、運用チームにまたがりますが、これらはそもそも足並みを揃えて動くように設計されていません。速度が上がるほど、その依存関係は無視できなくなります。

47日ライフサイクルにおける連携の重要性

47日の課題を、単独のベンダーが単独で解決することはできません。証明書運用の速度は、単体プラットフォームや社内チームだけで安定的に回し切れる水準を超えています。

この現実が、新しいレベルの連携を生み出しています。すなわち、認証局、証明書ライフサイクル管理(CLM)プラットフォーム、サイバーセキュリティ技術ベンダー、サービスプロバイダ間で結ばれる、正式な契約を伴うパートナーシップです。個別ツールではなく、共有された運用成果を中心に設計されます。

証明書の有効期間が短くなるほど、インフラ、セキュリティツール、サービス提供をまたぐ相互依存は不可避になります。自動化が機能するのは、それらの依存関係を「共同で」解決できる場合に限られます。

47日サイクルの世界で、連携は最適化にとどまりません。スケールと信頼性の前提条件です。

47日PKIエコシステムの運用モデル

連携は、明確なモデルの中で機能して初めて有効になります。実務上、持続可能な47日PKIエコシステムは、次の3要素の運用構造として形成されます。

- テクノロジー(CA + CLM):暗号トラストのアンカーと、証明書を機械速度で発行・更新・ローテーションするための自動化フレームワークを提供します。このレイヤは、ポリシー適用、ライフサイクル制御、環境全体の一貫性を確立します。デジサートでは、このオーケストレーションをTrust Lifecycle Managerで提供し、証明書発行を自動ワークフローおよびトラストエコシステム全体のパートナー連携と接続します。

- オペレータ(MSSP):日々の実行を担います。マネージドセキュリティサービスプロバイダは、自動化の監視、結果の検証、例外対応を行うことで運用リスクを吸収し、顧客側が常に監督しなくても更新が確実に完了するようにします。

アーキテクト(GSI):全社的な計画を設計します。グローバルシステムインテグレータは、クラウド、オンプレミス、DevOps、IoT、レガシー環境にまたがるPKIのサイロを統合しつつ、自動化が依存するガバナンス、責任所在、コンプライアンスの枠組みを定義します。

いずれか単独の役割だけでは成功できません。テクノロジーがスケールを可能にし、オペレータが信頼性を維持し、アーキテクトが長期的な適応性を担保します。

実務で見える連携の3つの形

以下の例は、証明書有効期間の短縮が生み出す代表的な運用ボトルネックに対し、連携がどのように機能するかを示しています。いずれも、機械速度での信頼性維持を可能にするために、エコシステムの重要要素が連携する形です。

1. 「ラストマイル」の連携:ロードバランサとアプリケーションデリバリ

47日サイクルを実現するにあたり最も一般的な失敗点は、証明書の発行ではなくインストールです。これは通常、アプリケーションデリバリコントローラ(ADC)、ロードバランサ、ファイアウォールなどのエッジで発生します。

従来、これらの環境で証明書を更新する作業は、メンテナンスウィンドウと綿密な調整を要する、手作業で高リスクなプロセスでした。これを1日に数百回繰り返すことは、運用上不可能です。

デジサートは連携を通じて、主要ADC/ロードバランサプラットフォームとの認定インテグレーションを構築してきました。これらの連携により、ネイティブAPIを使用して、証明書の更新、デプロイ、バインド、検証を人手を介さず自動で実行できます。

その結果、ボトルネックだった箇所が「強制点」へと変わり、アプリケーション担当者が意識しないまま証明書ローテーションが進み、可用性を損なうことなく運用できます。

2. 検知システム:SIEMとオブザーバビリティプラットフォーム

証明書運用が加速すれば、テレメトリも増加します。自動更新は数千のイベントを生み、それらは一連の流れとして監視されなければなりません。

手作業中心の世界では、可視性は有効期限アラートから得られていました。自動化の世界では、既存のセキュリティ運用ワークフローに表出しない限り、障害は静かに発生し得ます。

証明書ライフサイクル管理プラットフォームとSIEM/オブザーバビリティツールの連携は、このギャップを埋めます。証明書イベントが監視システムに直接連携され、より広範なセキュリティ/運用シグナルと相関されます。

これにより、例外ベースの対応が可能になります。SOCチームが証明書ダッシュボードを常時監視するのではなく、自動化が失敗し、本当に介入が必要な場合にのみ通知されます。

3. サービス:エコシステムを運用化する

デジサートはPKIとライフサイクル技術の中核を提供しますが、サービスパートナーはそれを大規模に運用化する上で重要な役割を担います。47日ライフサイクルにおいて、これらのパートナーは通常、2つの異なる(ただし相互補完的な)役割に分類されます。

マネージドセキュリティサービスプロバイダ(MSSP):運用実行

- ツールセットではなく「成果」として、マネージド証明書ライフサイクルサービスを提供

- 自動化を監視し、更新を検証し、例外を管理

- 社内チームが担わずに済むよう、日々の運用リスクを吸収

- 証明書を発行するだけでなく、環境全体で正しくインストールされ有効化されることを担保

グローバルシステムインテグレータ(GSI):変革とガバナンス

- クラウド、オンプレミス、DevOps、IoT、レガシーシステムにまたがる断片化したPKI環境を統合

- 全社でスケールする自動化計画を設計

- 自動化を展開する前に、責任所在、ポリシー、コンプライアンスの枠組みを定義

- 耐量子コンピュータ移行を含む、長期的な暗号変更に向けた準備を支援

MSSPとGSIが連携することで、自動化は今日の信頼性を提供しつつ、将来の暗号アジリティの基盤を構築できます。

PQC:次の強制力

47日サイクルへの移行は、単なるリスク低減ではありません。耐量子コンピュータ暗号(PQC)に向けた予行演習でもあります。

NISTは最初の耐量子コンピュータアルゴリズムを標準化しましたが、それらへの移行は、歴史上でも最も複雑な暗号移行の一つになります。暗号に依存するあらゆるシステムを発見し、評価し、更新しなければなりません。多くの場合、従来アルゴリズムと量子コンピュータに対して安全なアルゴリズムを組み合わせるハイブリッド手法を用いることになります。

47日ごとに証明書ローテーションを確実に自動化できない組織は、PQC移行にも苦労するでしょう。

連携は、アプリケーションや運用ワークフローを壊すことなく暗号基盤を進化させるアジリティを提供し、この移行を可能にします。

47日スプリントを戦略的優位へ変える

成功するのは、最大規模の社内PKIチームを持つ組織ではありません。速度を前提に設計し、連携を活用して今日の運用リスクを低減しつつ、次に備えるための暗号アジリティを構築できる組織です。

この変化が自社環境にどう当てはまるかを理解するには、証明書ライフサイクルの自動化が、既存のインフラやパートナーエコシステム全体にどのように統合されるかを確認することが有効です。詳しくはデジサートのインテグレーションをご覧いただくか、お問い合わせいただき、連携によってOpSecおよびPKI計画をどのように支援できるかご相談ください。